Le célèbre voleur d’informations connu sous le nom de Vidar continue de tirer parti des services de médias sociaux populaires tels que TikTok, Telegram, Steam et Mastodon en tant que serveur intermédiaire de commande et de contrôle (C2).

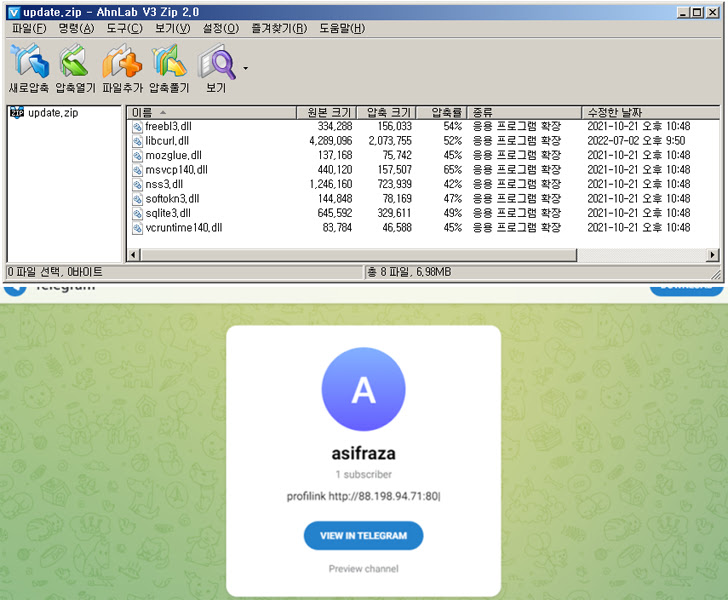

« Lorsqu’un utilisateur crée un compte sur une plate-forme en ligne, une page de compte unique accessible à tous est générée », a révélé AhnLab Security Emergency Response Center (ASEC) dans une analyse technique. publié tard le mois dernier. « Les acteurs de la menace écrivent des caractères d’identification et l’adresse C2 dans certaines parties de cette page. »

En d’autres termes, la technique repose sur des comptes jetables contrôlés par des acteurs créés sur les réseaux sociaux pour récupérer l’adresse C2.

Un avantage de cette approche est que si le serveur C2 est désactivé ou bloqué, l’adversaire peut facilement contourner les restrictions en configurant un nouveau serveur et en modifiant les pages du compte pour permettre au logiciel malveillant précédemment distribué de communiquer avec le serveur.

Vidar, identifié pour la première fois en 2018, est un commercial sur l’étagère malware qui est capable de récolter un large éventail d’informations à partir d’hôtes compromis. Il s’appuie généralement sur des mécanismes de livraison tels que les e-mails de phishing et les logiciels piratés pour la propagation.

« Une fois la collecte d’informations terminée, les informations extorquées sont compressées dans un fichier ZIP, encodées en Base64 et transmises au serveur C2 », ont déclaré les chercheurs de l’ASEC.

La nouveauté de la dernière version du logiciel malveillant (version 56.1) est que les données collectées sont encodées avant l’exfiltration, un changement par rapport aux variantes précédentes connues pour envoyer les données de fichiers compressées au format texte brut.

« Comme Vidar utilise des plates-formes célèbres comme intermédiaire C2, il a une longue durée de vie », ont déclaré les chercheurs. « Le compte d’un acteur malveillant créé il y a six mois est toujours maintenu et mis à jour en permanence. »

Le développement intervient au milieu de découvertes récentes selon lesquelles le logiciel malveillant est distribué à l’aide de diverses méthodes, y compris des annonces Google malveillantes et un chargeur de logiciels malveillants surnommé Bourdonce dernier étant attribué à un acteur menaçant suivi sous le nom de Exotic Lily et Projecteur Balance.

Le cabinet de conseil en risques Kroll, dans un une analyse publié le mois dernier, a déclaré avoir découvert une publicité pour l’éditeur d’images open source GIMP qui, lorsqu’elle était cliquée à partir du résultat de recherche Google, redirigeait la victime vers un domaine typosquatté hébergeant le malware Vidar.

Au contraire, l’évolution des méthodes de diffusion des logiciels malveillants dans le paysage des menaces est en partie une réponse à la décision de Microsoft de bloquer les macros par défaut dans les fichiers Office téléchargés sur Internet depuis juillet 2022.

Cela a conduit à une augmentation de l’abus de formats de fichiers alternatifs tels que ISO, VHD, SVG et XLL dans les pièces jointes aux e-mails pour contourner les protections Mark of the Web (MotW) et échapper aux mesures d’analyse anti-malware.

« Les fichiers d’image disque peuvent contourner la fonctionnalité MotW car lorsque les fichiers qu’ils contiennent sont extraits ou montés, MotW n’est pas hérité des fichiers », ont déclaré des chercheurs de l’ASEC. m’a ditdétaillant une campagne Qakbot qui exploite une combinaison de contrebande HTML et de fichier VHD pour lancer le malware.