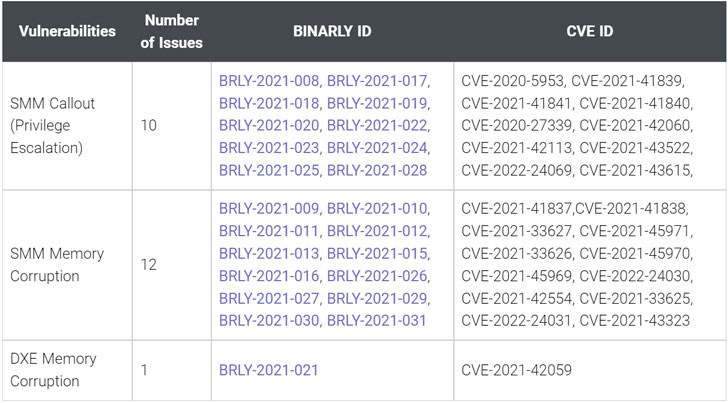

Jusqu’à 23 nouvelles vulnérabilités de sécurité à gravité élevée ont été révélées dans différentes implémentations de l’interface micrologicielle extensible unifiée (UEFI) micrologiciel utilisé par de nombreux fournisseurs, dont Bull Atos, Fujitsu, HP, Juniper Networks, Lenovo, entre autres.

Les vulnérabilités résident dans le micrologiciel InsydeH2O UEFI d’Insyde Software, selon la société de sécurité des micrologiciels d’entreprise binaireavec une majorité des anomalies diagnostiquées dans le mode de gestion du système (SMM).

UEFI est une spécification logicielle qui fournit une interface de programmation standard connectant le micrologiciel d’un ordinateur à son système d’exploitation pendant le processus de démarrage. Dans les systèmes x86, le firmware UEFI est généralement stocké dans la puce de mémoire flash de la carte mère.

« En exploitant ces vulnérabilités, les attaquants peuvent installer avec succès des logiciels malveillants qui survivent aux réinstallations du système d’exploitation et permettent le contournement des solutions de sécurité des terminaux (EDR/AV), Démarrage sécuriséet l’isolement de la sécurité basée sur la virtualisation », ont déclaré les chercheurs.

L’exploitation réussie des failles (scores CVSS : 7,5 – 8,2) pourrait permettre à un acteur malveillant d’exécuter du code arbitraire avec des autorisations SMM, un mode d’exécution spécial dans les processeurs x86 qui gère la gestion de l’alimentation, la configuration matérielle, la surveillance thermique, etc. les fonctions.

« Le code SMM s’exécute au niveau de privilège le plus élevé et est invisible pour le système d’exploitation, ce qui en fait une cible attrayante pour les activités malveillantes », a déclaré Microsoft. Remarques dans sa documentation, en ajoutant le vecteur d’attaque SMM pourrait être abusé par un morceau de code malveillant pour inciter un autre code avec des privilèges plus élevés à effectuer des activités non autorisées.

Pire encore, les faiblesses peuvent également être enchaînées pour contourner les fonctions de sécurité et installer des logiciels malveillants de manière à survivre aux réinstallations du système d’exploitation et à obtenir une persistance à long terme sur les systèmes compromis – comme observé dans le cas de MoonBounce – tout en créant furtivement un canal de communication. pour exfiltrer des données sensibles.

Insyde a publié correctifs du micrologiciel qui remédient à ces lacunes dans le cadre de divulgation coordonnée traiter. Mais le fait que le logiciel soit utilisé dans plusieurs implémentations OEM signifie qu’il peut s’écouler un temps considérable avant que les correctifs ne se répercutent sur les appareils concernés.