Mercredi, des chercheurs en cybersécurité ont révélé 14 vulnérabilités affectant une pile TCP/IP couramment utilisée dans des millions d’appareils de technologie opérationnelle (OT) fabriqués par pas moins de 200 fournisseurs et déployés dans des usines de fabrication, la production d’électricité, le traitement de l’eau et les secteurs des infrastructures critiques.

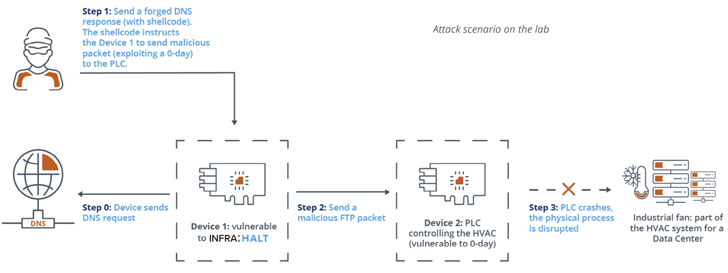

Les lacunes, collectivement surnommées « INFRA: HALT », ciblent NicheStack, permettant potentiellement à un attaquant de réaliser l’exécution de code à distance, le déni de service, la fuite d’informations, l’usurpation TCP et même l’empoisonnement du cache DNS.

NicheStack (alias pile InterNiche) est une pile TCP/IP à source fermée pour les systèmes embarqués conçue pour fournir des équipements industriels de connectivité Internet, et est incorporée par les principaux fournisseurs d’automatisation industrielle tels que Siemens, Emerson, Honeywell, Mitsubishi Electric, Rockwell Automation et Schneider Electric dans ses automates programmables (PLC) et autres produits.

« Les attaquants pourraient perturber le système CVC d’un bâtiment ou prendre le contrôle des contrôleurs utilisés dans la fabrication et d’autres infrastructures critiques », a déclaré des chercheurs de JFrog et Prévoyeur a déclaré dans un rapport conjoint publié aujourd’hui. « Des attaques réussies peuvent entraîner la mise hors ligne des appareils OT et ICS et le détournement de leur logique. Les appareils détournés peuvent propager des logiciels malveillants là où ils communiquent sur le réseau. »

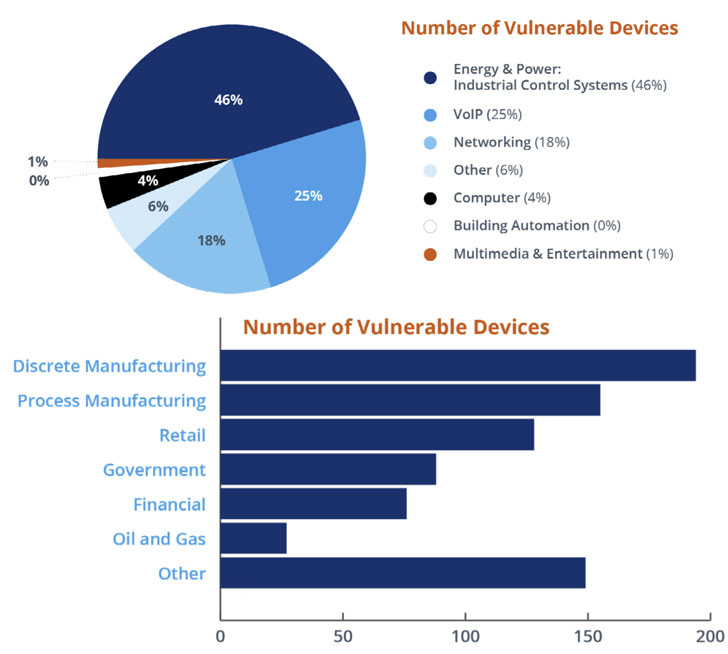

Toutes les versions de NicheStack antérieures à la version 4.3 sont vulnérables à INFRA: HALT, avec environ 6 400 appareils OT exposés en ligne et connectés à Internet en mars 2021, dont la plupart sont situés au Canada, aux États-Unis, en Espagne, en Suède et en Italie.

La liste des 14 défauts est la suivante –

- CVE-2020-25928 (score CVSS : 9,8) – Lecture/écriture hors limites lors de l’analyse des réponses DNS, conduisant à l’exécution de code à distance

- CVE-2021-31226 (score CVSS : 9.1) – Un défaut de débordement de la mémoire tampon lors de l’analyse des requêtes HTTP post, conduisant à l’exécution de code à distance

- CVE-2020-25927 (score CVSS : 8,2) – Une lecture hors limites lors de l’analyse des réponses DNS, entraînant un déni de service

- CVE-2020-25767 (score CVSS : 7,5) – Une lecture hors limites lors de l’analyse des noms de domaine DNS, entraînant un déni de service et la divulgation d’informations

- CVE-2021-31227 (score CVSS : 7,5) – Un défaut de débordement de la mémoire tampon lors de l’analyse des requêtes de publication HTTP, entraînant un déni de service

- CVE-2021-31400 (score CVSS : 7,5) – Un scénario de boucle infinie dans la fonction de traitement de données urgentes hors bande TCP, provoquant un déni de service

- CVE-2021-31401 (score CVSS : 7,5) – Une faille de débordement d’entier dans le code de traitement de l’en-tête TCP

- CVE-2020-35683 (score CVSS : 7,5) – Une lecture hors limites lors de l’analyse des paquets ICMP, entraînant un déni de service

- CVE-2020-35684 (score CVSS : 7,5) – Une lecture hors limites lors de l’analyse des paquets TCP, entraînant un déni de service

- CVE-2020-35685 (score CVSS : 7,5) – Numéros de séquence initiaux (ISN) prévisibles dans les connexions TCP, conduisant à Usurpation TCP

- CVE-2021-27565 (score CVSS : 7,5) – Une condition de déni de service lors de la réception d’une requête HTTP inconnue

- CVE-2021-36762 (score CVSS : 7,5) – Une lecture hors limites dans la fonction de traitement des paquets TFTP, entraînant un déni de service

- CVE-2020-25926 (score CVSS : 4,0) – Le client DNS ne définit pas d’ID de transaction suffisamment aléatoires, provoquant un empoisonnement du cache

- CVE-2021-31228 (score CVSS : 4.0) – Le port source des requêtes DNS peut être prédit pour envoyer des paquets de réponse DNS falsifiés, provoquant un empoisonnement du cache

Les divulgations marquent la sixième fois que des faiblesses de sécurité sont identifiées dans les piles de protocoles qui sous-tendent des millions d’appareils connectés à Internet. C’est également le quatrième ensemble de bogues à découvrir dans le cadre d’une étude de recherche systématique appelée Project Memoria pour étudier la sécurité des piles TCP/IP largement utilisées qui sont incorporées par divers fournisseurs dans leur firmware pour offrir des fonctionnalités de connectivité Internet et réseau –

HCC Embedded, qui gère la bibliothèque C, a correctifs logiciels publiés pour régler les problèmes. « Une protection complète contre INFRA: HALT nécessite de corriger les appareils vulnérables, mais est difficile en raison de la logistique de la chaîne d’approvisionnement et de la nature critique des appareils OT », ont déclaré les chercheurs.

Comme mesures d’atténuation, Forescout a publié un script open source qui utilise les empreintes digitales actives pour détecter les appareils exécutant NicheStack. Il est également recommandé d’appliquer des contrôles de segmentation, de surveiller tout le trafic réseau à la recherche de paquets malveillants afin d’atténuer les risques liés aux appareils vulnérables.