Une analyse de sécurité unique en son genre de la fonction iOS Find My a démontré une nouvelle surface d’attaque qui permet de falsifier le firmware et de charger des logiciels malveillants sur une puce Bluetooth qui s’exécute alors qu’un iPhone est « éteint ».

Le mécanisme tire parti du fait que les puces sans fil liées au Bluetooth, la communication en champ proche (NFC), et ultra-large bande (ULB) continuent de fonctionner pendant qu’iOS est arrêté lors de l’entrée dans un mode basse consommation (LPM) de « réserve de puissance ».

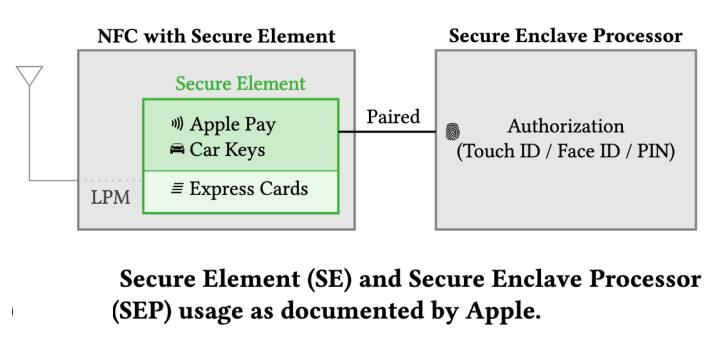

Bien que cela soit fait pour activer des fonctionnalités telles que Find My et faciliter Transactions par carte expressles trois puces sans fil ont un accès direct à l’élément sécurisé, des universitaires du Secure Mobile Networking Lab (SEMOO) à l’Université technique de Darmstadt mentionné dans un papier.

« Les puces Bluetooth et UWB sont câblées à l’élément sécurisé (SE) de la puce NFC, stockant des secrets qui devraient être disponibles dans LPM », ont déclaré les chercheurs.

« Étant donné que la prise en charge LPM est implémentée dans le matériel, elle ne peut pas être supprimée en modifiant les composants logiciels. Par conséquent, sur les iPhones modernes, on ne peut plus faire confiance aux puces sans fil pour être désactivées après l’arrêt. Cela pose un nouveau modèle de menace. »

Les conclusions devraient être présenté à la conférence ACM sur la sécurité et la confidentialité dans les réseaux sans fil et mobiles (WiSec 2022) cette semaine.

Les fonctionnalités LPM, introduites l’année dernière avec iOS 15, permettent de suivre les appareils perdus à l’aide du réseau Find My. Appareils actuels avec prise en charge ultra large bande inclure iPhone 11, iPhone 12 et iPhone 13.

Un message affiché lors de l’extinction des iPhones se lit ainsi: « L’iPhone reste localisable après la mise hors tension. Find My vous aide à localiser cet iPhone lorsqu’il est perdu ou volé, même lorsqu’il est en mode réserve de marche ou lorsqu’il est éteint. »

Appelant l’implémentation LPM actuelle « opaque », les chercheurs ont non seulement parfois observé des échecs lors de l’initialisation des publicités Find My pendant la mise hors tension, contredisant effectivement le message susmentionné, mais ils ont également constaté que le micrologiciel Bluetooth n’est ni signé ni crypté.

En profitant de cette faille, un adversaire disposant d’un accès privilégié peut créer des logiciels malveillants capables d’être exécutés sur une puce Bluetooth d’iPhone même lorsqu’elle est éteinte.

Cependant, pour qu’un tel compromis de micrologiciel se produise, l’attaquant doit être en mesure de communiquer avec le micrologiciel via le système d’exploitation, de modifier l’image du micrologiciel ou d’obtenir l’exécution de code sur une puce compatible LPM en direct en exploitant des failles telles que BrakTooth.

En d’autres termes, l’idée est de modifier le thread d’application LPM pour intégrer des logiciels malveillants, tels que ceux qui pourraient alerter l’acteur malveillant des émissions Find My Bluetooth d’une victime, permettant à l’acteur de la menace de garder un œil à distance sur la cible.

« Au lieu de modifier les fonctionnalités existantes, ils pourraient également ajouter des fonctionnalités entièrement nouvelles », ont souligné les chercheurs de SEEMOO, ajoutant qu’ils avaient divulgué de manière responsable tous les problèmes à Apple, mais que le géant de la technologie « n’avait aucun retour ».

Les fonctionnalités liées au LPM adoptant une approche plus furtive pour réaliser les cas d’utilisation prévus, SEEMOO a demandé à Apple d’inclure un commutateur matériel pour déconnecter la batterie afin d’atténuer tout problème de surveillance pouvant découler d’attaques au niveau du micrologiciel.

« Étant donné que le support LPM est basé sur le matériel de l’iPhone, il ne peut pas être supprimé avec les mises à jour du système », ont déclaré les chercheurs. « Ainsi, cela a un effet durable sur le modèle de sécurité global d’iOS. »

« La conception des fonctionnalités LPM semble être principalement axée sur les fonctionnalités, sans tenir compte des menaces extérieures aux applications prévues. Find My après la mise hors tension transforme les iPhones éteints en dispositifs de suivi de par leur conception, et la mise en œuvre dans le micrologiciel Bluetooth n’est pas protégée contre la manipulation. «