Une vulnérabilité de sécurité critique a été révélée dans le framework Quarkus Java qui pourrait être potentiellement exploitée pour réaliser l’exécution de code à distance sur les systèmes concernés.

Suivi comme CVE-2022-4116 (score CVSS : 9,8), la lacune pourrait être trivialement abusée par un acteur malveillant sans aucun privilège.

« La vulnérabilité se trouve dans l’éditeur de configuration de l’interface utilisateur de développement, qui est vulnérable aux attaques d’hôte local qui pourraient conduire à l’exécution de code à distance (RCE) », a déclaré Joseph Beeton, chercheur chez Contrast Security, qui a signalé le bogue. a dit dans un écrit.

Quarkus, développé par Red Hat, est un projet open source qui est utilisé pour créer des applications Java dans conteneurisé et environnements sans serveur.

Il convient de souligner que le publier n’affecte que les développeurs qui exécutent Quarkus et sont amenés à visiter un site Web spécialement conçu, qui est intégré avec du code JavaScript malveillant conçu pour installer ou exécuter des charges utiles arbitraires.

Cela pourrait prendre la forme d’un harponnage ou d’une attaque de point d’eau sans nécessiter aucune autre interaction de la part de la victime. Alternativement, l’attaque peut être déclenchée en diffusant des publicités malveillantes sur des sites Web populaires fréquentés par les développeurs.

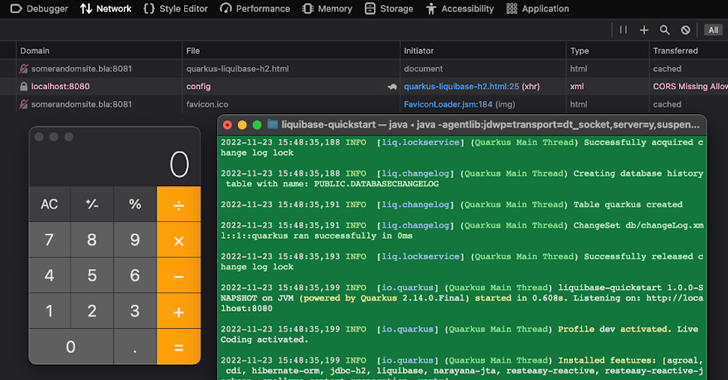

La Interface utilisateur de développementqui est proposé par le biais d’un Mode développeurest lié à hôte local (c’est-à-dire l’hôte actuel) et permet à un développeur de surveiller l’état d’une application, de modifier la configuration, de migrer des bases de données et d’effacer les caches.

Parce qu’elle est limitée à la machine locale du développeur, l’interface utilisateur de développement manque également de contrôles de sécurité cruciaux comme l’authentification et le partage de ressources cross-origin (SCRO) pour empêcher un site Web frauduleux de lire les données d’un autre site.

Le problème identifié par Contrast Security réside dans le fait que le code JavaScript hébergé sur un site Web contenant des logiciels malveillants peut être utilisé pour modifier la configuration de l’application Quarkus via un Requête HTTP POST pour déclencher l’exécution du code.

« Bien que cela n’affecte que le mode de développement, l’impact est toujours élevé, car cela pourrait conduire un attaquant à obtenir un accès local à votre boîte de développement », Quarkus c’est noté dans un conseil indépendant.

Il est recommandé aux utilisateurs de mettre à niveau vers la version 2.14.2.Final et 2.13.5.Final pour se protéger contre la faille. Une solution de contournement potentielle consiste à déplacer tous les points de terminaison non applicatifs vers un chemin racine aléatoire.