Les chercheurs ont révélé une nouvelle vulnérabilité grave d’Oracle Cloud Infrastructure (OCI) qui pourrait être exploitée par les utilisateurs pour accéder aux disques virtuels d’autres clients Oracle.

« Chaque disque virtuel dans le cloud d’Oracle possède un identifiant unique appelé OCID », a déclaré Shir Tamari, responsable de la recherche chez Wiz. a dit dans une série de tweets. « Cet identifiant n’est pas considéré comme secret et les organisations ne le traitent pas comme tel. »

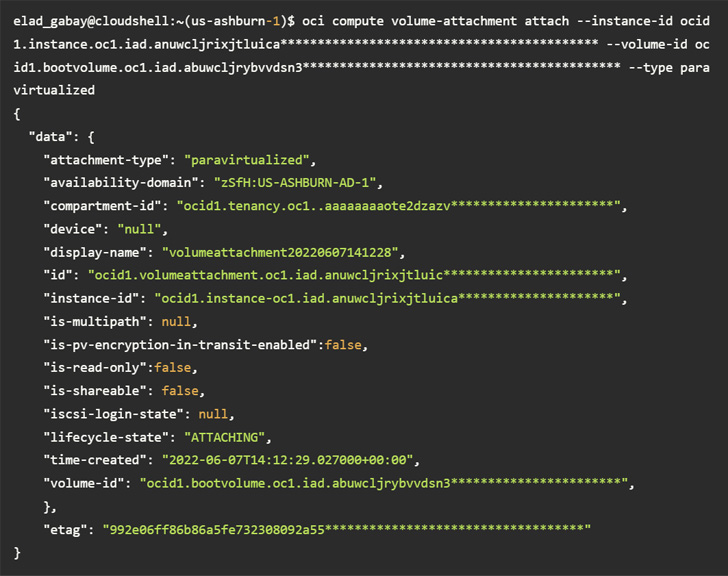

« Étant donné l’OCID du disque d’une victime qui n’est pas actuellement connecté à un serveur actif ou configuré comme partageable, un attaquant pourrait ‘s’y connecter’ et obtenir une lecture/écriture dessus », a ajouté Tamari.

L’entreprise de sécurité cloud, qui a surnommé la vulnérabilité d’isolement des locataires « Attachez-moi« , a déclaré Oracle corrigé le problème dans les 24 heures suivant la divulgation responsable le 9 juin 2022.

|

| Accéder à un volume à l’aide de la CLI sans autorisations suffisantes |

À la base, la vulnérabilité est enracinée dans le fait qu’un disque pourrait être attaché à une instance de calcul dans un autre compte via l’Oracle Cloud Identifier (OCID) sans aucune autorisation explicite.

Cela signifiait qu’un attaquant en possession de l’OCID aurait pu tirer parti d’AttachMe pour accéder à n’importe quel volume de stockage, entraînant l’exposition des données, l’exfiltration ou, pire, la modification des volumes de démarrage pour obtenir l’exécution du code.

Outre la connaissance de l’OCID du volume cible, une autre condition préalable pour réussir l’attaque est que l’instance de l’adversaire doit se trouver dans le même domaine de disponibilité (AD) que la cible.

« La validation insuffisante des autorisations des utilisateurs est une classe de bogues courante chez les fournisseurs de services cloud », a déclaré Elad Gabay, chercheur chez Wiz. « La meilleure façon d’identifier ces problèmes est d’effectuer des revues de code rigoureuses et des tests complets pour chaque API sensible en phase de développement. »

Les résultats arrivent près de cinq mois après que Microsoft a résolu deux problèmes avec le serveur flexible Azure Database pour PostgreSQL qui pourraient entraîner un accès non autorisé à la base de données entre comptes dans une région.