IBM a corrigé une vulnérabilité de sécurité de haute gravité affectant son produit Cloud Databases (ICD) pour PostgreSQL qui pourrait être potentiellement exploitée pour altérer les référentiels internes et exécuter du code non autorisé.

La faille d’escalade de privilèges (score CVSS : 8,8), surnommée « Porte-clés de l’enfer » par la société de sécurité cloud Wiz, a été décrit comme « un vecteur d’attaque de chaîne d’approvisionnement unique en son genre ayant un impact sur l’infrastructure d’un fournisseur de cloud ».

L’exploitation réussie du bogue pourrait permettre à un acteur malveillant d’exécuter du code à distance dans les environnements des clients et même de lire ou de modifier des données stockées dans la base de données PostgreSQL.

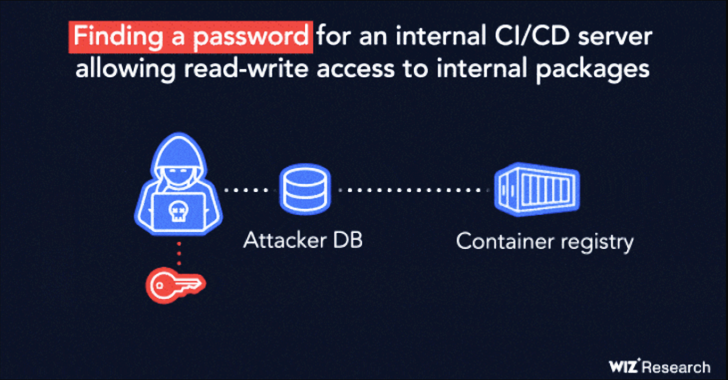

« La vulnérabilité consiste en une chaîne de trois secrets exposés (jeton de compte de service Kubernetes, mot de passe de registre de conteneur privé, identifiants de serveur CI/CD) associés à un accès réseau trop permissif aux serveurs de construction internes », ont déclaré les chercheurs de Wiz, Ronen Shustin et Shir Tamari. a dit.

Hell’s Keychain commence par une faille d’injection SQL dans ICD qui accorde à un attaquant des privilèges de superutilisateur (alias « ibm »), qui sont ensuite utilisés pour exécuter des commandes arbitraires sur la machine virtuelle sous-jacente hébergeant l’instance de base de données.

Cette capacité est armée pour accéder à un fichier de jeton d’API Kubernetes, permettant des efforts de post-exploitation plus larges qui impliquent d’extraire des images de conteneurs du registre de conteneurs privé d’IBM, qui stocke des images liées à ICD pour PostgreSQL, et d’analyser ces images pour des secrets supplémentaires.

« Les images de conteneurs contiennent généralement un code source propriétaire et des artefacts binaires qui sont la propriété intellectuelle de l’entreprise », ont expliqué les chercheurs. « Ils peuvent également contenir des informations qu’un attaquant pourrait exploiter pour trouver des vulnérabilités supplémentaires et effectuer des mouvements latéraux dans l’environnement interne du service. »

Wiz a déclaré qu’il était en mesure d’extraire le référentiel d’artefacts interne et les informations d’identification FTP à partir des fichiers manifestes d’image, permettant ainsi un accès en lecture-écriture sans entrave aux référentiels de confiance et aux serveurs de construction IBM.

Une attaque de ce type pourrait avoir de graves ramifications, car elle permet à l’adversaire d’écraser des fichiers arbitraires utilisés dans le processus de construction de l’image PostgreSQL, qui serait ensuite installée sur chaque instance de base de données.

Le géant américain de la technologie, dans un conseil indépendanta déclaré que toutes les instances IBM Cloud Databases for PostgreSQL étaient potentiellement affectées par le bogue, mais a noté qu’il n’avait trouvé aucune preuve d’activité malveillante.

Il a en outre déclaré que les correctifs ont été automatiquement appliqués aux instances client et qu’aucune autre action n’est requise. Les mesures d’atténuation ont été déployées le 22 août et le 3 septembre 2022.

« Ces vulnérabilités auraient pu être exploitées par un acteur malveillant dans le cadre d’une vaste chaîne d’exploitation aboutissant à une attaque de la chaîne d’approvisionnement sur la plate-forme », ont déclaré les chercheurs.

Pour atténuer ces menaces, il est recommandé aux entreprises de surveiller leurs environnements cloud à la recherche d’informations d’identification dispersées, d’appliquer des contrôles réseau pour empêcher l’accès aux serveurs de production et de se prémunir contre le scraping du registre des conteneurs.