Les chercheurs en cybersécurité ont divulgué une série d’attaques par un acteur de la menace d’origine chinoise qui a ciblé des organisations en Russie et à Hong Kong avec des logiciels malveillants – y compris une porte dérobée auparavant non documentée.

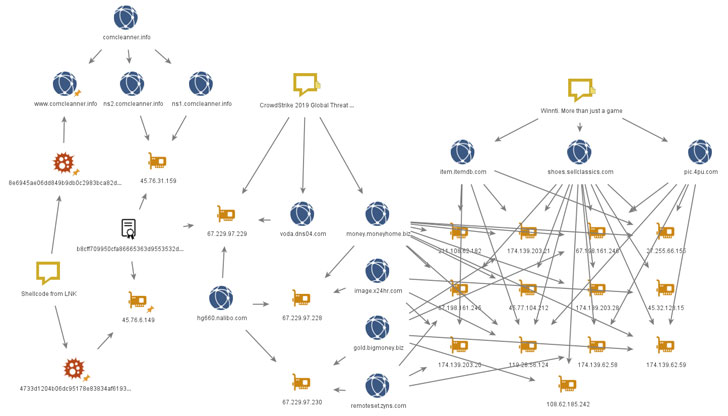

Attribuer la campagne à Winnti (ou APT41), Positive Technologies a daté la première attaque au 12 mai 2020, lorsque l’APT a utilisé des raccourcis LNK pour extraire et exécuter la charge utile du malware. Une deuxième attaque détectée le 30 mai a utilisé un fichier d’archive RAR malveillant composé de raccourcis vers deux documents PDF d’appât prétendus être un curriculum vitae et un certificat IELTS.

Les raccourcis eux-mêmes contiennent des liens vers des pages hébergées sur Zeplin, un outil de collaboration légitime pour les concepteurs et les développeurs qui sont utilisés pour récupérer le malware de dernière étape qui, à son tour, comprend un chargeur de shellcode (« svchast.exe ») et une porte dérobée appelée Passage clouté (« 3t54dE3r.tmp »).

Crosswalk, documenté pour la première fois par FireEye en 2017, est une porte dérobée modulaire simple capable d’effectuer une reconnaissance du système et de recevoir des modules supplémentaires d’un serveur contrôlé par un attaquant en tant que shellcode.

Bien que ce modus operandi partage similitudes avec celui du groupe de menace coréen Higaisa – qui a été retrouvé exploitation des fichiers LNK joint dans un e-mail au lancement d’attaques contre des victimes sans méfiance en 2020 – les chercheurs ont déclaré que l’utilisation de Crosswalk suggère l’implication de Winnti.

Ceci est également soutenu par le fait que l’infrastructure réseau des échantillons chevauche l’infrastructure APT41 précédemment connue, certains des domaines remontant à Attaques de Winnti sur l’industrie du jeu vidéo en ligne en 2013.

La nouvelle vague d’attaques n’est pas différente. Parmi les cibles figurent notamment Battlestate Games, un développeur de jeux Unity3D de Saint-Pétersbourg.

En outre, les chercheurs ont trouvé des échantillons d’attaques supplémentaires sous la forme de fichiers RAR contenant Cobalt Strike Beacon comme charge utile, les pirates dans un cas faisant référence aux manifestations américaines liées à la mort de George Floyd l’année dernière comme un leurre.

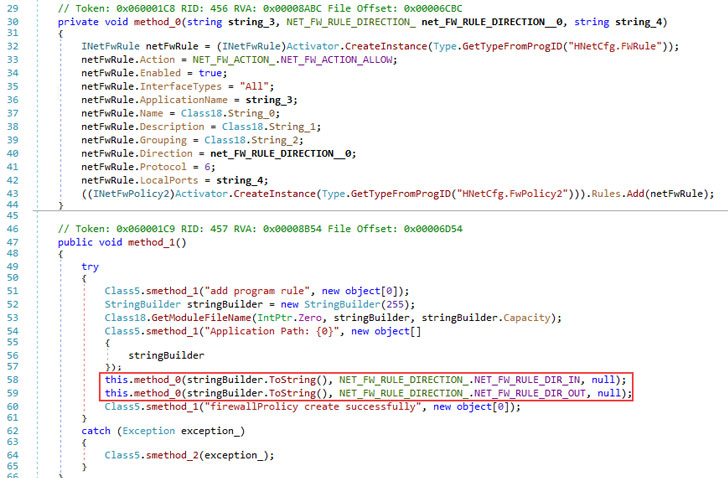

Dans un autre cas, des certificats compromis appartenant à une société taïwanaise appelée Zealot Digital ont été utilisés de manière abusive pour frapper des organisations à Hong Kong avec des injecteurs Crosswalk et Metasploit, ainsi que ShadowPad, Paranoid PlugX et une nouvelle porte dérobée .NET appelée FunnySwitch.

La porte dérobée, qui semble encore en cours de développement, est capable de collecter des informations système et d’exécuter du code JScript arbitraire. Il partage également un certain nombre de fonctionnalités communes avec Crosswalk, ce qui a amené les chercheurs à croire qu’ils ont été écrits par les mêmes développeurs.

Précédemment, PlugX paranoïaque avait été liée à des attaques contre des entreprises de l’industrie des jeux vidéo en 2017. Ainsi, le déploiement du malware via l’infrastructure réseau de Winnti renforce la «relation» entre les deux groupes.

« Winnti continue de poursuivre les développeurs et éditeurs de jeux en Russie et ailleurs », ont conclu les chercheurs. « Les petits studios ont tendance à négliger la sécurité de l’information, ce qui en fait une cible tentante. Les attaques contre les développeurs de logiciels sont particulièrement dangereuses pour le risque qu’elles représentent pour les utilisateurs finaux, comme cela s’est déjà produit dans les cas bien connus de CCleaner et ASUS. »