Un groupe d’universitaires a proposé une approche d’apprentissage automatique qui utilise des interactions authentiques entre les appareils des réseaux Bluetooth comme base pour gérer de manière fiable l’authentification d’appareil à appareil.

Appelé « Vérification de l’authenticité de l’interaction » (alias VIA), le schéma d’authentification récurrente vise à résoudre le problème de l’authentification passive et continue et de la désauthentification automatique une fois que deux appareils sont jumelés, qui restent authentifiés jusqu’à ce qu’une action de désauthentification explicite soit entreprise ou que la session authentifiée expire.

« Considérez les appareils qui se couplent via Bluetooth, qui suivent généralement le modèle de paire une fois, faites confiance indéfiniment. Une fois que deux appareils se connectent, ces appareils sont liés jusqu’à ce qu’un utilisateur supprime explicitement le lien. Ce lien est susceptible de rester intact tant que les appareils existent , ou jusqu’à ce qu’ils en transfèrent la propriété », Travis Peters, l’un des co-auteurs de l’étude, mentionné.

« L’adoption accrue des appareils IoT (compatibles Bluetooth) et les rapports sur l’insuffisance de leur sécurité rendent problématique la confiance indéfinie des appareils. La réalité de la connectivité omniprésente et de la mobilité fréquente donne lieu à une myriade d’opportunités pour que les appareils soient compromis « , Peters ajoutée.

L’authentification est un processus permettant de vérifier qu’un individu ou un système est, en fait, qui ou ce qu’il prétend être. Bien que l’authentification puisse également être obtenue par identification – quelque chose qui vous êtes – les dernières recherches l’abordent du point de vue de la vérification en ce sens qu’elles visent à valider que les applications et les appareils interagissent d’une manière cohérente avec leurs observations antérieures. En d’autres termes, les modèles d’interaction de l’appareil agissent comme un baromètre de son comportement global.

À cette fin, la validation récurrente des modèles d’interaction permet d’authentifier l’appareil en recoupant le comportement de l’appareil avec un modèle d’apprentissage automatique précédemment appris qui représente des interactions typiques et dignes de confiance, le premier facteur d’authentification étant l’utilisation d’identifiants et d’informations d’identification Bluetooth traditionnels. .

« Par exemple, un utilisateur qui a un tensiomètre ne peut vraiment se soucier que si un tensiomètre est » connecté « à l’application de mesure et fonctionne d’une manière cohérente avec la façon dont un tensiomètre devrait fonctionner », ont souligné les chercheurs.

« Vraisemblablement, tant que ces propriétés sont maintenues, il n’y a pas de menace immédiate ou évidente. Si, toutefois, un appareil se connecte en tant que tensiomètre, puis continue à interagir d’une manière incompatible avec les interactions typiques pour ce type de l’appareil, il peut y avoir des raisons de s’inquiéter. »

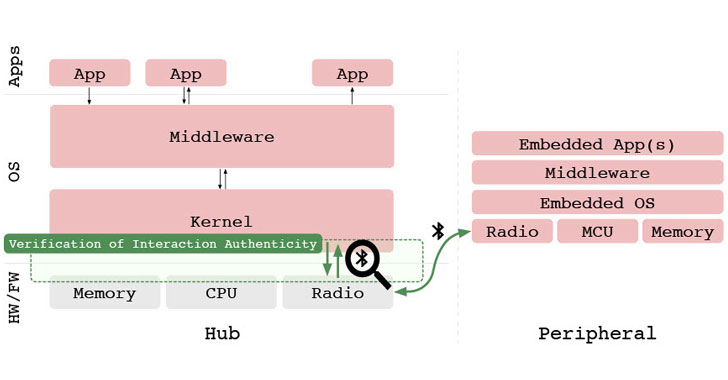

VIA fonctionne en extrayant des caractéristiques des en-têtes de paquets et des charges utiles et en les comparant à un modèle de vérification pour corroborer si les interactions en cours sont cohérentes avec ce modèle comportemental authentique connu, et si c’est le cas, permettre aux appareils de continuer à communiquer les uns avec les autres. En conséquence, tout écart par rapport aux interactions authentiques entraînera un échec de la vérification, permettant aux appareils de prendre des mesures pour atténuer toute menace future.

Le modèle est construit en utilisant une combinaison de caractéristiques, telles que n-grammes construit à partir d’une inspection approfondie des paquets, d’identifiants de protocole et de types de paquets, de longueurs de paquets et de directionnalité de paquets. L’ensemble de données se compose d’une collection de 300 traces de réseau HCI Bluetooth qui capturent les interactions entre 20 appareils distincts de santé intelligente et de maison intelligente et 13 applications de smartphone différentes installées sur un smartphone Nexus 5 exécutant Android 6.0.1.

« Nous considérons la vérification récurrente des modèles d’interaction par VIA comme une sorte de deuxième facteur d’authentification de l’appareil », ont déclaré les chercheurs. « À la suite de ce schéma, nous introduisons la notion d’authentification comportementale récurrente pour les connexions Bluetooth, qui peut être intégrée dans un périphérique de passerelle Bluetooth, tel qu’un smartphone. »