Une analyse en cours d’un botnet d’extraction de crypto-monnaie en plein essor connu sous le nom de KmsdBotName a conduit à sa suppression accidentelle.

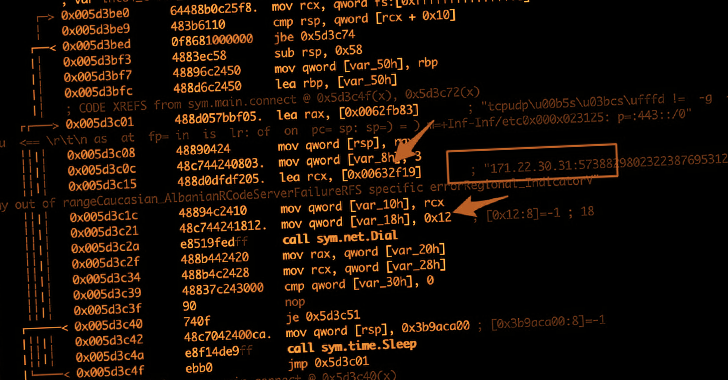

KmsdBot, tel que baptisé par l’équipe d’intervention en matière de renseignement de sécurité (SIRT) d’Akamai, a été révélé à la mi-novembre 2022 pour sa capacité à forcer brutalement des systèmes avec des informations d’identification SSH faibles.

Le botnet frappe à la fois les appareils Windows et Linux couvrant un large éventail de microarchitectures dans le but principal de déployer un logiciel de minage et de regrouper les hôtes compromis dans un bot DDoS.

Certaines des principales cibles comprenaient des sociétés de jeux, des sociétés de technologie et des constructeurs de voitures de luxe.

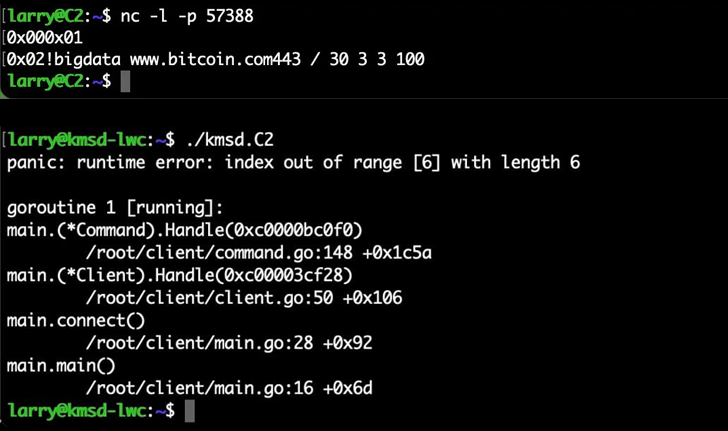

Le chercheur d’Akamai, Larry W. Cashdollar, dans une nouvelle mise à jour, a expliqué comment les commandes envoyées au bot pour comprendre sa fonctionnalité dans un environnement contrôlé neutralisaient par inadvertance le malware.

« Fait intéressant, après une seule commande mal formatée, le bot a cessé d’envoyer des commandes », Cashdollar a dit. « Ce n’est pas tous les jours que vous rencontrez un botnet que les acteurs de la menace eux-mêmes écrasent leur propre travail. »

Ceci, à son tour, a été rendu possible en raison de l’absence d’un mécanisme de vérification des erreurs intégré au code source pour valider les commandes reçues.

Plus précisément, une instruction émise sans espace entre le site Web cible et le port a provoqué le blocage de tout le binaire Go exécuté sur la machine infectée et l’arrêt de l’interaction avec son serveur de commande et de contrôle, tuant ainsi le botnet.

Le fait que KmsdBot ne dispose pas d’un mécanisme de persistance signifie également que l’opérateur du logiciel malveillant devra réinfecter à nouveau les machines et reconstruire l’infrastructure à partir de zéro.

« Ce botnet s’en prend à de très grandes marques de luxe et à des sociétés de jeux, et pourtant, avec une seule commande ratée, il ne peut pas continuer », a conclu Cashdollar. « C’est un exemple fort de la nature inconstante de la technologie et de la façon dont même l’exploiteur peut être exploité par elle. »