Les chercheurs en cybersécurité ont détaillé les différentes mesures que les acteurs des rançongiciels ont prises pour masquer leur véritable identité en ligne ainsi que l’emplacement d’hébergement de leur infrastructure de serveur Web.

« La plupart des opérateurs de ransomwares utilisent des hébergeurs en dehors de leur pays d’origine (comme la Suède, l’Allemagne et Singapour) pour héberger leurs sites d’opérations de ransomwares », a déclaré Paul Eubanks, chercheur chez Cisco Talos. a dit. « Ils utilisent des points de saut VPS comme proxy pour masquer leur véritable emplacement lorsqu’ils se connectent à leur infrastructure Web de ransomware pour des tâches d’administration à distance. »

L’utilisation du réseau TOR et des services d’enregistrement proxy DNS pour fournir une couche supplémentaire d’anonymat pour leurs opérations illégales est également importante.

Mais en profitant des faux pas de sécurité opérationnelle des acteurs de la menace et d’autres techniques, la société de cybersécurité a révélé la semaine dernière qu’elle était en mesure d’identifier les services cachés TOR hébergés sur des adresses IP publiques, dont certaines sont des infrastructures jusque-là inconnues associées à Anges noirs, Arracher, Quantumet Nokoyawa groupes de rançongiciels.

Alors que les groupes de rançongiciels sont connus pour s’appuyer sur le dark web pour dissimuler leurs activités illicites allant de la fuite de données volées à la négociation de paiements avec les victimes, Talos a révélé qu’il était en mesure d’identifier « des adresses IP publiques hébergeant la même infrastructure d’acteur de menace que celles sur le dark ». la toile. »

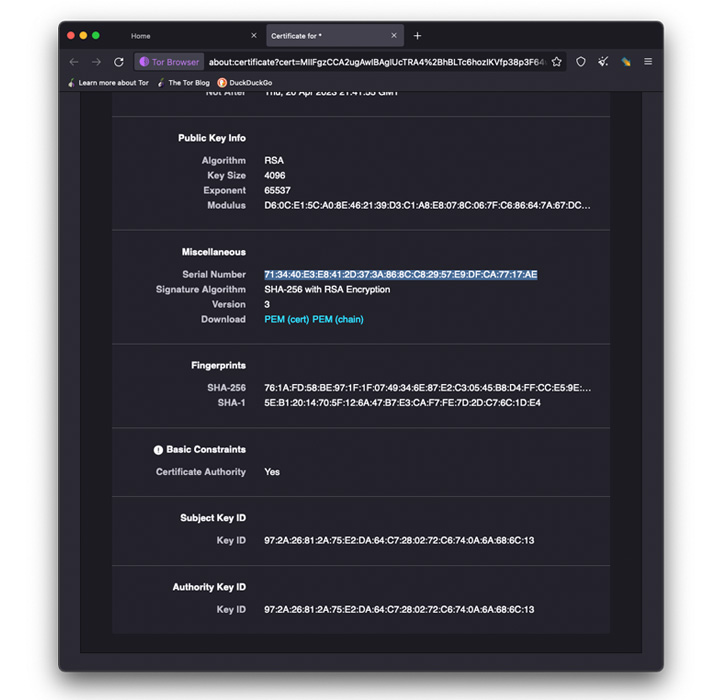

« Les méthodes que nous avons utilisées pour identifier les IP Internet publiques impliquaient de faire correspondre les acteurs de la menace » [self-signed] Certificat TLS les numéros de série et les éléments de page avec ceux indexés sur l’Internet public », a déclaré Eubanks.

Outre la correspondance des certificats TLS, une deuxième méthode utilisée pour découvrir les infrastructures Web claires des adversaires consistait à vérifier les favicons associés aux sites Web darknet par rapport à l’Internet public à l’aide de robots d’exploration Web comme Shodan.

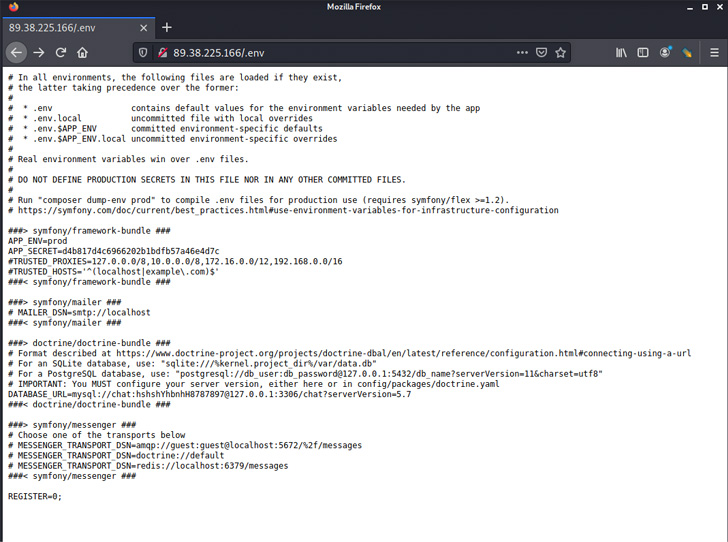

Dans le cas de Nokoyawa« /var/log/auth.log » fichier utilisé pour capturer les connexions des utilisateurs.

Les résultats démontrent que non seulement les sites de fuite des acteurs criminels sont accessibles à tout utilisateur sur Internet, mais que d’autres composants de l’infrastructure, y compris l’identification des données du serveur, ont été laissés exposés, permettant ainsi d’obtenir les emplacements de connexion utilisés pour administrer les serveurs de rançongiciels.

Une analyse plus approfondie des connexions réussies des utilisateurs root a montré qu’elles provenaient de deux adresses IP 5.230.29[.]12 et 176.119.0[.]195, dont le premier appartient à GHOSTnet GmbH, un fournisseur d’hébergement qui propose des services de serveur privé virtuel (VPS).

« 176.119.0[.]195 appartient cependant à AS58271 qui est répertorié sous le nom de Tyatkova Oksana Valerievna », a noté Eubanks. « Il est possible que l’opérateur ait oublié d’utiliser le VPS basé en Allemagne pour l’obscurcissement et se soit connecté à une session avec ce serveur Web directement à partir de leur véritable emplacement au 176.119. .0[.]195. »

LockBit ajoute un programme de primes de bogues à son opération RaaS remaniée

Le développement intervient alors que les opérateurs du rançongiciel émergent Black Basta étendu son arsenal d’attaque en utilisant QakBot pour l’accès initial et le mouvement latéral, et en tirant parti de la vulnérabilité PrintNightmare (CVE-2021-34527) pour effectuer des opérations sur les fichiers privilégiés.

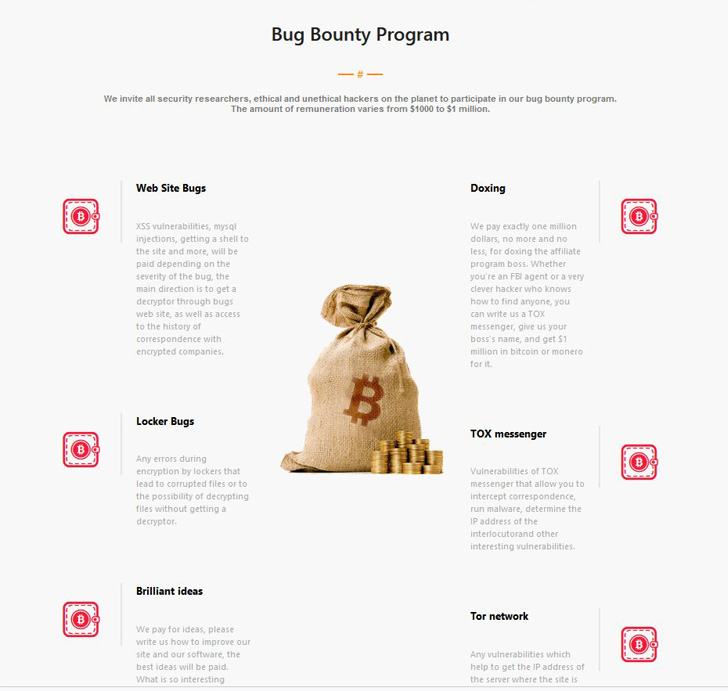

De plus, le gang du rançongiciel LockBit la semaine dernière annoncé la sortie de LockBit 3.0 avec le message « Make Ransomware Great Again! », en plus de lancer son propre programme Bug Bounty, offrant des récompenses allant de 1 000 à 1 million de dollars pour l’identification des failles de sécurité et des « idées brillantes » pour améliorer son logiciel.

« La sortie de LockBit 3.0 avec l’introduction d’un programme de primes de bogues est une invitation formelle aux cybercriminels à aider le groupe dans sa quête pour rester au sommet », a déclaré Satnam Narang, ingénieur de recherche senior chez Tenable, dans un communiqué partagé. avec The Hacker News.

« Un objectif clé du programme de primes de bogues sont les mesures défensives : empêcher les chercheurs en sécurité et les forces de l’ordre de trouver des bogues dans ses sites de fuite ou de rançongiciels, identifier les moyens par lesquels les membres, y compris le patron du programme d’affiliation, pourraient être doxés, ainsi que trouver des bogues dans la messagerie. logiciel utilisé par le groupe pour les communications internes et le réseau Tor lui-même. »

« La menace d’être doxé ou identifié indique que les efforts des forces de l’ordre sont clairement une grande préoccupation pour des groupes comme LockBit. Enfin, le groupe prévoit d’offrir Zcash comme option de paiement, ce qui est important, car Zcash est plus difficile à tracer que Bitcoin, ce qui rend plus difficile pour les chercheurs de garder un œil sur l’activité du groupe. »