Emotet, un malware notoire basé sur la messagerie électronique à l’origine de plusieurs campagnes de spam et d’attaques de ransomwares à base de botnet, contenait une faille qui permettait aux chercheurs en cybersécurité d’activer un kill-switch et d’empêcher le malware d’infecter les systèmes pendant six mois.

« La plupart des vulnérabilités et des exploits dont vous avez connaissance sont de bonnes nouvelles pour les attaquants et de mauvaises nouvelles pour le reste d’entre nous, » Binary Defence’s James Quinn m’a dit.

« Cependant, il est important de garder à l’esprit que les logiciels malveillants sont des logiciels qui peuvent également présenter des défauts. Tout comme les attaquants peuvent exploiter les failles d’un logiciel légitime pour causer des dommages, les défenseurs peuvent également procéder à une rétro-ingénierie des logiciels malveillants pour découvrir ses vulnérabilités, puis les exploiter pour vaincre le malware. «

Le kill-switch a été actif entre le 6 février 2020 et le 6 août 2020, pendant 182 jours, avant que les auteurs du malware ne corrigent leur malware et ne clôturent la vulnérabilité.

Depuis sa première identification en 2014, Emotet a évolué de ses racines initiales de malware bancaire à un «couteau suisse» qui peut servir de téléchargeur, voleur d’informations et spambot selon la façon dont il est déployé.

Début février, il a développé une nouvelle fonctionnalité permettant d’exploiter les appareils déjà infectés pour identifier et compromettre les nouvelles victimes connectées aux réseaux Wi-Fi à proximité.

Parallèlement à cette mise à jour des fonctionnalités est venu un nouveau mécanisme de persistance, selon Binary Defense, qui « a généré un nom de fichier pour enregistrer le malware sur chaque système victime, en utilisant un nom de fichier système exe ou dll choisi au hasard dans le répertoire system32 ».

Le changement en lui-même était simple: il chiffrait le nom de fichier avec une clé XOR qui était ensuite enregistrée dans la valeur de registre Windows définie sur le numéro de série du volume de la victime.

La première version du kill-switch développé par Binary Defense, qui a été mise en service environ 37 heures après qu’Emotet a dévoilé les modifications ci-dessus, a utilisé un script PowerShell qui générerait la valeur de la clé de registre pour chaque victime et définirait les données de chaque valeur sur null.

De cette façon, lorsque le malware vérifiait le registre pour le nom de fichier, il finirait par charger un exe vide « .exe », empêchant ainsi le malware de s’exécuter sur le système cible.

« Lorsque le logiciel malveillant tente d’exécuter » .exe « , il ne peut pas s’exécuter car ». » se traduit par le répertoire de travail actuel pour de nombreux systèmes d’exploitation », a noté Quinn.

EmoCrash pour contrecarrer Emotet

Ce n’est pas tout. Dans une version improvisée du kill-switch, appelée EmoCrash, Quinn a déclaré qu’il était capable d’exploiter une vulnérabilité de débordement de tampon découverte dans la routine d’installation du malware pour faire planter Emotet pendant le processus d’installation, empêchant ainsi efficacement les utilisateurs d’être infectés.

Ainsi, au lieu de réinitialiser la valeur de registre, le script fonctionne en identifiant l’architecture du système pour générer la valeur de registre d’installation pour le numéro de série du volume de l’utilisateur, en l’utilisant pour enregistrer une mémoire tampon de 832 octets.

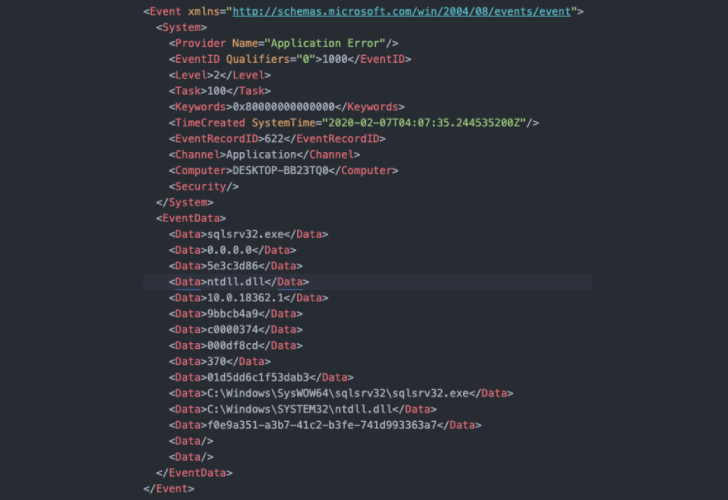

« Ce minuscule tampon de données était tout ce qui était nécessaire pour faire planter Emotet, et pourrait même être déployé avant l’infection (comme un vaccin) ou au milieu de l’infection (comme un killwitch) », a déclaré Quinn. « Deux journaux de plantage apparaîtront avec les ID d’événement 1000 et 1001, qui pourraient être utilisés pour identifier les points finaux avec des binaires Emotet désactivés et morts après le déploiement du killswitch (et un redémarrage de l’ordinateur). »

Pour garder le secret des acteurs de la menace et corriger leur code, Binary Defense a déclaré qu’il s’était coordonné avec les équipes d’intervention d’urgence informatique (CERT) et l’équipe Cymru pour distribuer le script d’exploitation EmoCrash aux organisations sensibles.

Bien qu’Emotet ait retiré sa méthode d’installation basée sur la clé de registre à la mi-avril, ce n’est que le 6 août qu’une mise à jour du chargeur de logiciels malveillants a entièrement supprimé le code de valeur de registre vulnérable.

« Le 17 juillet 2020, Emotet est finalement revenu au spam après une période de développement de plusieurs mois », a déclaré Quinn. « Avec EmoCrash toujours actif au début de leur retour complet, jusqu’au 6 août, EmoCrash a pu fournir une protection totale contre Emotet. »

« Pas mal pour un tampon de 832 octets! », A-t-il ajouté.