Les chercheurs en cybersécurité ont décodé le mécanisme par lequel le cheval de Troie bancaire polyvalent Qakbot gère l’insertion de données de configuration cryptées dans le Registre Windows.

Qakbot, également connu sous le nom de QBot, QuackBot et Pinkslipbot, a été observé à l’état sauvage depuis 2007. Bien que principalement conçu comme un logiciel malveillant de vol d’informations, Qakbot a depuis modifié ses objectifs et acquis de nouvelles fonctionnalités pour fournir des plates-formes d’attaque post-compromis telles que Cobalt Strike Beacon, dans le but final de charger des ransomwares sur des machines infectées.

« Il a été continuellement développé, avec de nouvelles fonctionnalités introduites telles que le mouvement latéral, la possibilité d’exfiltrer les données des e-mails et du navigateur et d’installer des logiciels malveillants supplémentaires », ont déclaré les chercheurs de Trustwave Lloyd Macrohon et Rodel Mendrez dans un rapport partagé avec The Hacker News.

Ces derniers mois, les campagnes de phishing ont abouti à la distribution d’un nouveau chargeur appelé SQUIRRELWAFFLE, qui agit comme un canal pour récupérer les charges utiles de phase finale telles que Cobalt Strike et QBot.

Les nouvelles versions de Qakbot ont également acquis la capacité de détourner les données des e-mails et du navigateur ainsi que d’insérer des informations de configuration cryptées relatives au malware dans le registre au lieu de les écrire dans un fichier sur disque dans le cadre de ses tentatives de ne laisser aucune trace du infection.

« Bien que QakBot ne soit pas entièrement sans fichier, ses nouvelles tactiques réduiront sûrement sa détection », les chercheurs de Hornetsecurity souligné en décembre 2020.

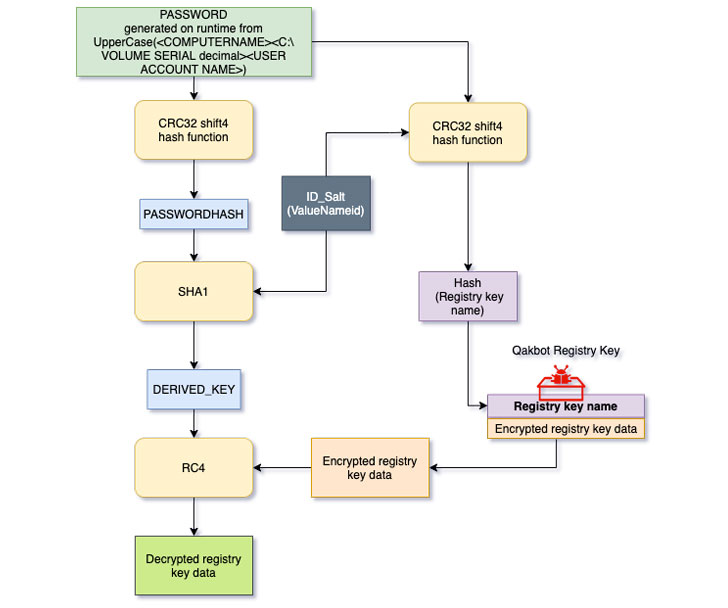

L’analyse de Trustwave sur le malware vise à inverser ce processus et à décrypter la configuration stockée dans la clé de registre, la société de cybersécurité notant que la clé utilisée pour crypter les données de valeur de la clé de registre est dérivée d’une combinaison de nom d’ordinateur, numéro de série de volume, et le nom du compte d’utilisateur, qui est ensuite haché et salé avec un identifiant (ID) d’un octet.

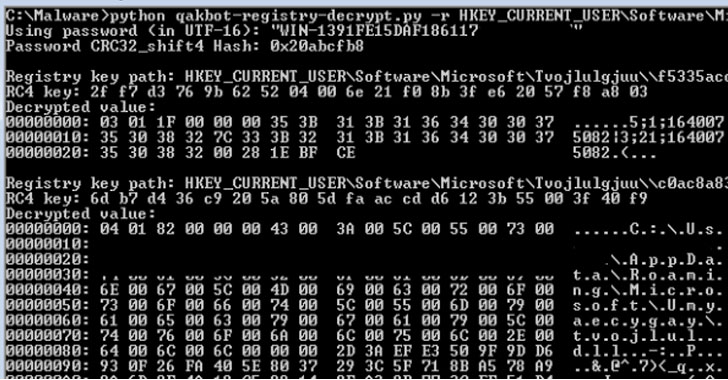

« Le SHA1 le résultat de hachage sera utilisé comme clé dérivée pour déchiffrer les données de valeur de clé de registre respectives à l’ID en utilisant le RC4 algorithme », ont déclaré les chercheurs, en plus de mettre à disposition un Utilitaire de décryptage basé sur Python qui peut être utilisé pour extraire la configuration du registre.