Des messages SMS d’ingénierie sociale sont utilisés pour installer des logiciels malveillants sur les appareils Android dans le cadre d’une campagne de phishing généralisée qui usurpe l’identité du gouvernement iranien et des services de sécurité sociale pour se débarrasser des informations de carte de crédit et voler des fonds sur les comptes bancaires des victimes.

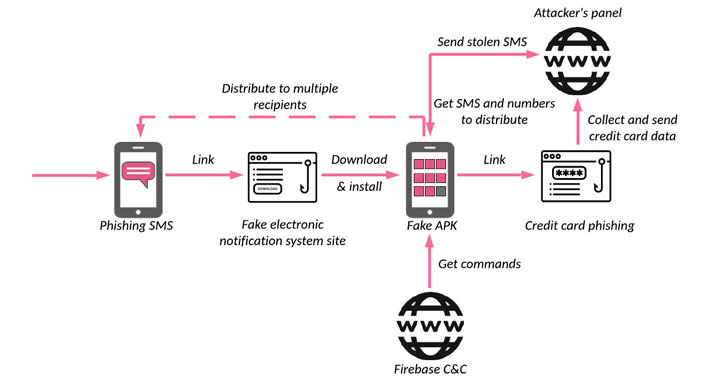

Contrairement à d’autres variantes de logiciels malveillants bancaires qui multiplient les attaques par superposition pour capturer des données sensibles à l’insu de la victime, les applications malveillantes découvertes par Check Point Research sont conçues pour inciter les cibles à transmettre leurs informations de carte de crédit en leur envoyant un message d’apparence légitime. Message SMS contenant un lien qui, lorsqu’il est cliqué, télécharge une application malveillante sur leurs appareils.

« L’application malveillante collecte non seulement les numéros de carte de crédit de la victime, mais accède également à son SMS d’authentification 2FA et[s] l’appareil de la victime en un bot capable de diffuser des SMS de phishing similaires à d’autres victimes potentielles », Shmuel Cohen, chercheur chez Check Point. mentionné dans un nouveau rapport publié mercredi.

La société de cybersécurité a déclaré avoir découvert plusieurs centaines d’applications Android de phishing différentes qui se faisaient passer pour des applications de suivi d’appareils, des banques iraniennes, des sites de rencontres et de shopping, des échanges de crypto-monnaie et des services liés au gouvernement, ces botnets étant vendus comme une « campagne mobile prête à l’emploi ». kit » sur les chaînes Telegram pour un prix compris entre 50 $ et 150 $.

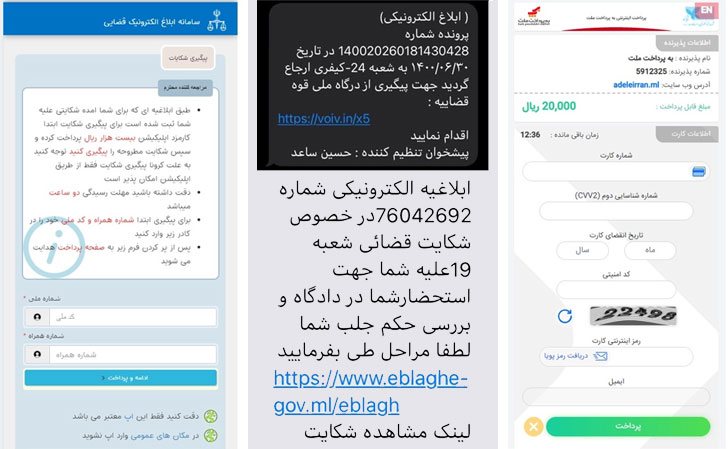

La chaîne d’infection du botnet smishing commence par une fausse notification de la justice iranienne exhortant les utilisateurs à examiner une prétendue plainte déposée contre les destinataires du message. Le lien vers la plainte dirige les victimes vers ce qui ressemble ostensiblement à un site Web gouvernemental, où elles sont invitées à saisir leurs informations personnelles (par exemple, nom, numéro de téléphone, etc.) et à télécharger un fichier APK Android.

Une fois installée, l’application malveillante ne demande pas seulement des autorisations invasives pour effectuer des activités qui ne sont généralement pas associées à de telles applications gouvernementales, elle présente également un faux écran de connexion qui imite Sana, le système de notification judiciaire électronique du pays, et informe la victime dont elle a besoin. payer des frais de 1 $ pour aller plus loin.

Les utilisateurs qui choisissent de le faire sont ensuite redirigés vers une fausse page de paiement qui collecte les informations de carte de crédit saisies, tandis que l’application installée fonctionne comme une porte dérobée furtive pour voler subrepticement les codes d’accès à usage unique envoyés par la société de carte de crédit et faciliter le vol supplémentaire.

De plus, le malware est doté de nombreuses fonctionnalités qui lui permettent d’exfiltrer tous les messages SMS reçus par un appareil vers un serveur contrôlé par un attaquant, de masquer son icône sur l’écran d’accueil pour contrecarrer les tentatives de suppression de l’application, de déployer des charges utiles supplémentaires et d’acquérir des pouvoirs de type ver pour étendre sa surface d’attaque et diffuser des messages de smishing personnalisés vers une liste de numéros de téléphone récupérés à partir du serveur.

« Cela permet aux acteurs de distribuer des messages de phishing à partir des numéros de téléphone d’utilisateurs typiques au lieu d’un emplacement centralisé et de ne pas se limiter à un petit ensemble de numéros de téléphone qui pourraient être facilement bloqués », a expliqué Cohen. « Cela signifie que techniquement, il n’y a pas de numéros » malveillants « qui peuvent être bloqués par les sociétés de télécommunications ou retracés jusqu’à l’attaquant. »

Pour aggraver les choses, les attaquants à l’origine de l’opération se sont avérés suivre une mauvaise sécurité opérationnelle (OPSEC), permettant ainsi à tout tiers d’accéder librement aux numéros de téléphone, contacts, messages SMS et à la liste de tous les robots en ligne hébergés. sur leurs serveurs.

« Le vol de codes dynamiques 2FA permet aux acteurs de retirer lentement mais régulièrement des sommes importantes des comptes des victimes, même dans les cas où, en raison des limitations bancaires, chaque opération distincte pourrait ne rapporter que des dizaines de dollars », a noté Cohen. « Avec l’adoption facile du modèle commercial ‘botnet en tant que service’, il n’est pas surprenant que le nombre de telles applications pour Android et le nombre de personnes qui les vendent augmente. »