Les acteurs de la menace à l’origine d’une campagne de phishing à grande échelle par l’adversaire au milieu (AiTM) ciblant les utilisateurs professionnels des services de messagerie Microsoft ont également jeté leur dévolu sur les utilisateurs de Google Workspace.

« Cette campagne ciblait spécifiquement les directeurs généraux et autres cadres supérieurs de diverses organisations qui utilisent [Google Workspace] », les chercheurs de Zscaler Sudeep Singh et Jagadeeswar Ramanukolanu détaillé dans un rapport publié ce mois-ci.

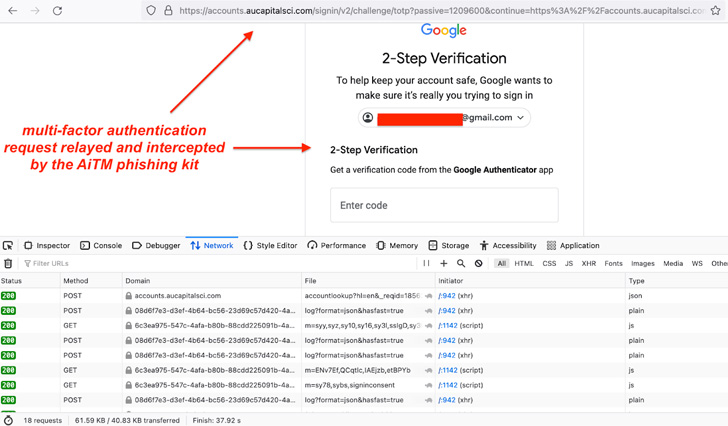

Les attaques de phishing AitM auraient commencé à la mi-juillet 2022, suivant un mode opératoire similaire à celui d’une campagne d’ingénierie sociale conçue pour siphonner les informations d’identification Microsoft des utilisateurs et même contourner l’authentification multifacteur.

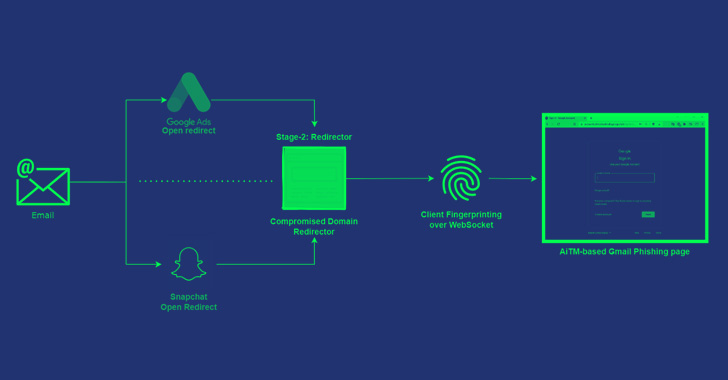

La campagne de phishing Gmail AiTM à faible volume implique également l’utilisation des e-mails compromis des directeurs généraux pour mener d’autres attaques de phishing par l’acteur de la menace, les attaques utilisant également plusieurs domaines compromis comme redirecteur d’URL intermédiaire pour amener les victimes à la page de destination.

Les chaînes d’attaque impliquent l’envoi d’e-mails d’expiration de mot de passe à des cibles potentielles qui contiennent un lien malveillant intégré pour soi-disant « étendre votre accès », en appuyant sur ce qui amène le destinataire à ouvrir les pages de redirection de Google Ads et Snapchat pour charger l’URL de la page de phishing.

Outre l’abus de redirection ouverte, une deuxième variante des attaques repose sur des sites infectés qui hébergent une version encodée en Base64 du redirecteur de la prochaine étape et l’adresse e-mail de la victime dans l’URL. Ce redirecteur intermédiaire est un code JavaScript qui pointe vers une page de phishing Gmail.

Dans un cas mis en évidence par Zscaler, la page de redirection utilisée dans l’attaque de phishing Microsoft AiTM le 11 juillet 2022 a été mise à jour pour diriger l’utilisateur vers une page de phishing Gmail AiTM, connectant les deux campagnes au même acteur de la menace.

« Il y avait également un chevauchement d’infrastructures, et nous avons même identifié plusieurs cas dans lesquels l’acteur de la menace est passé du phishing Microsoft AiTM au phishing Gmail en utilisant la même infrastructure », ont déclaré les chercheurs.

Les résultats indiquent que les sauvegardes d’authentification multifactorielle ne peuvent à elles seules offrir une protection contre les attaques de phishing avancées, ce qui oblige les utilisateurs à examiner les URL avant de saisir les informations d’identification et à s’abstenir d’ouvrir les pièces jointes ou de cliquer sur les liens dans les e-mails envoyés par des sources non fiables ou inconnues.