Des chercheurs en cybersécurité ont déballé un nouveau botnet basé sur Golang appelé Kraken qui est en cours de développement actif et dispose d’un éventail de fonctionnalités de porte dérobée pour siphonner les informations sensibles des hôtes Windows compromis.

« Kraken offre déjà la possibilité de télécharger et d’exécuter des charges utiles secondaires, d’exécuter des commandes shell et de prendre des captures d’écran du système de la victime », a déclaré la société de renseignements sur les menaces ZeroFox. mentionné dans un rapport publié mercredi.

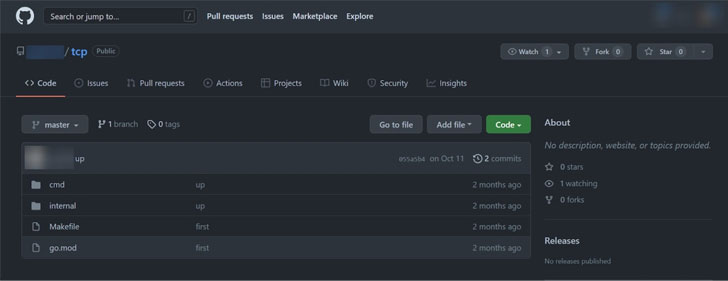

Découvertes pour la première fois en octobre 2021, les premières variantes de Kraken se sont avérées basées sur le code source téléchargé sur GitHub, bien qu’il ne soit pas clair si le référentiel en question appartient aux opérateurs du malware ou s’ils ont simplement choisi de commencer leur développement en utilisant le code comme un fondation.

Le botnet – à ne pas confondre avec un botnet 2008 du même nom – se perpétue en utilisant SmokeLoaderqui sert principalement de chargeur pour les logiciels malveillants de niveau supérieur, ce qui lui permet d’évoluer rapidement en taille et d’étendre son réseau.

On dit que les fonctionnalités de Kraken évoluent constamment, ses auteurs manipulant de nouveaux composants et modifiant les fonctionnalités existantes. Les itérations actuelles du botnet sont livrées avec des fonctions pour maintenir la persistance, télécharger des fichiers, exécuter des commandes shell et voler différents portefeuilles de crypto-monnaie.

Les portefeuilles ciblés incluent Armory, Atomic Wallet, Bytecoin, Electrum, Ethereum, Exodus, Guarda, Jaxx Liberty et Zcash. Aussi systématiquement téléchargé et exécuté sur la machine est le Voleur RedLinequi est utilisé pour collecter les informations d’identification enregistrées, les données de saisie semi-automatique et les informations de carte de crédit à partir des navigateurs Web.

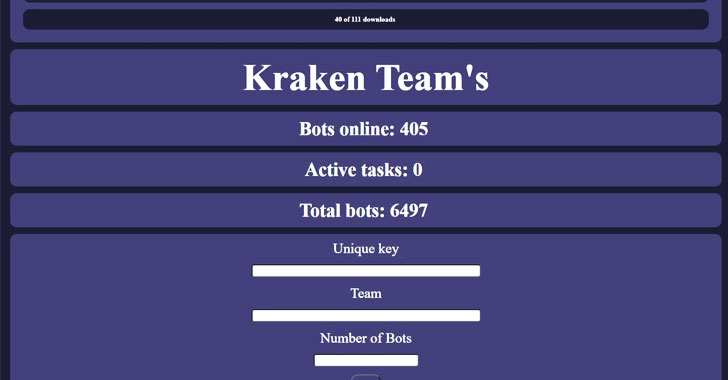

De plus, le botnet est livré avec un panneau d’administration qui permet à l’auteur de la menace de télécharger de nouvelles charges utiles, d’interagir avec un nombre spécifique de bots et d’afficher l’historique des commandes et des informations sur les victimes.

Au fil du temps, Kraken est également devenu un intermédiaire pour le déploiement d’autres voleurs d’informations génériques et mineurs de crypto-monnaie, rapportant aux opérateurs de botnet environ 3 000 dollars par mois. « On ignore actuellement ce que l’opérateur a l’intention de faire avec les informations d’identification volées qui ont été collectées ou quel est l’objectif final de la création de ce nouveau botnet », ont conclu les chercheurs.