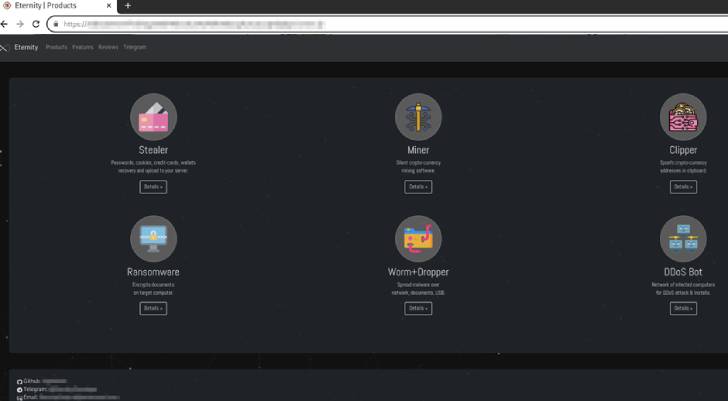

Un acteur de menace non identifié a été lié à une boîte à outils de logiciels malveillants en cours de développement appelée « Eternity Project » qui permet aux cybercriminels professionnels et amateurs d’acheter des voleurs, des clippers, des vers, des mineurs, des ransomwares et un bot de déni de service distribué (DDoS) .

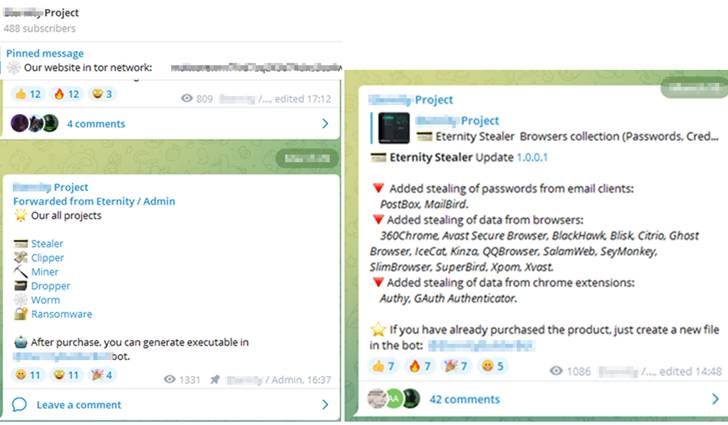

Ce qui distingue ce logiciel malveillant en tant que service (MaaS), c’est qu’en plus d’utiliser un canal Telegram pour communiquer des mises à jour sur les dernières fonctionnalités, il utilise également un Robot de télégramme qui permet aux acheteurs de construire le binaire.

« Le [threat actors] fournissent une option dans le canal Telegram pour personnaliser les fonctionnalités binaires, ce qui fournit un moyen efficace de créer des binaires sans aucune dépendance », des chercheurs de Cyble mentionné dans un rapport publié la semaine dernière.

Chacun des modules peut être loué séparément et offre un accès payant à une grande variété de fonctions –

- Voleur d’éternité (260 $ pour un abonnement annuel) – Siphonnez les mots de passe, les cookies, les cartes de crédit, les extensions de crypto-monnaie du navigateur, les portefeuilles crypto, les clients VPN et les applications de messagerie de la machine d’une victime et les envoient au Telegram Bot

- Mineur de l’éternité (90 $ en abonnement annuel) – Abusez des ressources informatiques d’une machine compromise pour exploiter la crypto-monnaie

- Tondeuse d’éternité (110 $) – Un programme de crypto-clipping qui vole la crypto-monnaie lors d’une transaction en remplaçant l’adresse de portefeuille d’origine enregistrée dans le presse-papiers par l’adresse de portefeuille de l’attaquant.

- Rançongiciel Eternity (490 $) – Un exécutable de ransomware de 130 Ko pour crypter tous les fichiers des utilisateurs jusqu’à ce qu’une rançon soit payée

- Ver d’éternité (390 $) – Un malware qui se propage via des clés USB, des partages de réseau local, des fichiers locaux ainsi que via des messages de spam diffusés sur Discord et Telegram.

- Bot DDoS Eternity (N/A) – La fonctionnalité serait actuellement en cours de développement.

Cyble a souligné qu’il y a des indications que les auteurs de logiciels malveillants pourraient réutiliser le code existant lié à DynamicStealerqui est disponible sur GitHub, et l’échange sous un nouveau nom à but lucratif.

Il convient de noter que Jester Stealer, un autre logiciel malveillant qui a été découvert en février 2022 et qui a depuis été utilisé dans des attaques de phishing contre l’Ukraine, utilise également le même référentiel GitHub pour télécharger les proxies TOR, indiquant des liens possibles entre les deux acteurs de la menace.

La société de cybersécurité a également déclaré qu’elle « a observé une augmentation significative de la cybercriminalité via les canaux Telegram et les forums sur la cybercriminalité où [threat actors] vendent leurs produits sans aucune réglementation. »

La semaine dernière, BlackBerry a dévoilé le fonctionnement interne d’un cheval de Troie d’accès à distance appelé DCRat (alias DarkCrystal RAT) qui est disponible à la vente à bas prix sur les forums de piratage russes et utilise un canal Telegram pour partager des détails concernant les mises à jour de logiciels et de plugins.