Une nouvelle campagne de phishing à grande échelle a été observée utilisant des techniques d’adversaire au milieu (AitM) pour contourner les protections de sécurité et compromettre les comptes de messagerie d’entreprise.

« Il utilise une technique d’attaque de l’adversaire au milieu (AitM) capable de contourner l’authentification multifacteur », ont déclaré les chercheurs de Zscaler Sudeep Singh et Jagadeeswar Ramanukolanu. a dit dans un rapport de mardi. « La campagne est spécialement conçue pour atteindre les utilisateurs finaux dans les entreprises qui utilisent les services de messagerie de Microsoft. »

Les principales cibles comprennent les technologies financières, les prêts, les assurances, l’énergie, la fabrication et les coopératives de crédit fédérales situées aux États-Unis, au Royaume-Uni, en Nouvelle-Zélande et en Australie.

Ce n’est pas la première fois qu’une telle attaque de phishing est révélée. Le mois dernier, Microsoft a révélé que plus de 10 000 organisations avaient été ciblées depuis septembre 2021 au moyen de techniques AitM pour violer des comptes sécurisés avec une authentification multifacteur (MFA).

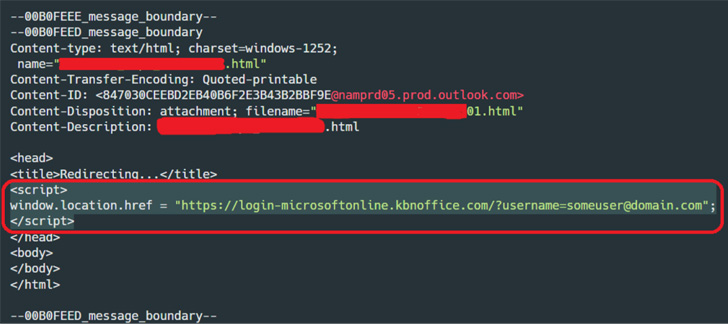

La campagne en cours, à compter de juin 2022, commence par un e-mail sur le thème de la facture envoyé aux cibles contenant une pièce jointe HTML, qui comprend une URL de phishing intégrée.

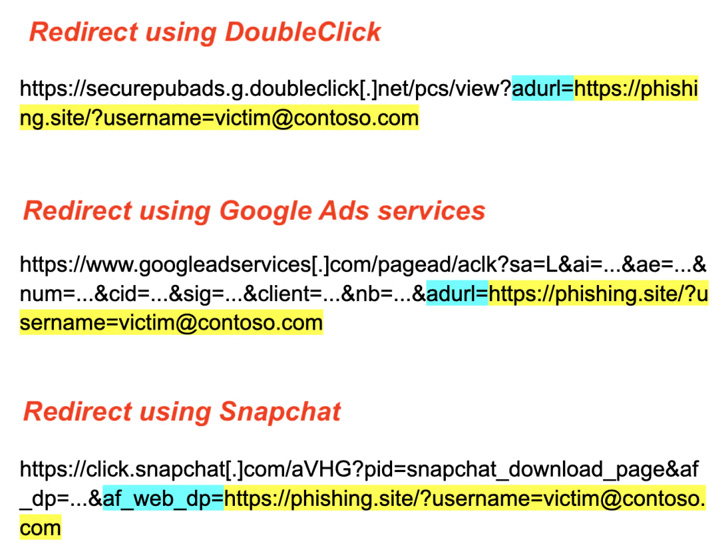

L’ouverture de la pièce jointe via un navigateur Web redirige le destinataire de l’e-mail vers la page de phishing qui se fait passer pour une page de connexion à Microsoft Office, mais pas avant de prendre les empreintes digitales de la machine compromise pour déterminer si la victime est réellement la cible visée.

Les attaques de phishing AitM vont au-delà des approches de phishing traditionnelles conçues pour piller les informations d’identification des utilisateurs involontaires, en particulier dans les scénarios où MFA est activé – une barrière de sécurité qui empêche l’attaquant de se connecter au compte avec uniquement les informations d’identification volées.

Pour contourner cela, la page de destination malveillante développée à l’aide d’un kit de phishing fonctionne comme un proxy qui capture et relaie toutes les communications entre le client (c’est-à-dire la victime) et le serveur de messagerie.

« Les kits interceptent le contenu HTML reçu des serveurs Microsoft, et avant de le retransmettre à la victime, le contenu est manipulé par le kit de différentes manières selon les besoins, pour s’assurer que le processus de phishing fonctionne », ont déclaré les chercheurs.

Il s’agit également de remplacer tous les liens vers les domaines Microsoft par des liens équivalents vers le domaine de phishing afin de s’assurer que les allers-retours restent intacts avec le site frauduleux tout au long de la session.

Zscaler a déclaré avoir observé l’attaquant se connectant manuellement au compte huit minutes après le vol d’informations d’identification, le suivant en lisant les e-mails et en vérifiant les informations de profil de l’utilisateur.

De plus, dans certains cas, les boîtes de réception piratées sont ensuite utilisées pour envoyer des e-mails de phishing supplémentaires dans le cadre de la même campagne pour mener des escroqueries par compromission des e-mails professionnels (BEC).

« Même si les fonctionnalités de sécurité telles que l’authentification multifacteur (MFA) ajoutent une couche de sécurité supplémentaire, elles ne doivent pas être considérées comme une solution miracle pour se protéger contre les attaques de phishing », ont noté les chercheurs.

« Grâce à l’utilisation de kits de phishing avancés (AiTM) et de techniques d’évasion intelligentes, les acteurs de la menace peuvent contourner les solutions de sécurité traditionnelles et avancées. »