Des pirates informatiques parrainés par l’État et affiliés à la Corée du Nord ont été à l’origine d’une série d’attaques contre des échanges de crypto-monnaie au cours des trois dernières années, ont révélé de nouvelles preuves.

Attribuant l’attaque avec une probabilité « moyenne-élevée » au groupe Lazarus (alias APT38 ou Hidden Cobra), les chercheurs de la société israélienne de cybersécurité ClearSky ont déclaré que la campagne, surnommée « CryptoCore», a ciblé les échanges cryptographiques en Israël, au Japon, en Europe et aux États-Unis, entraînant le vol de millions de dollars de monnaies virtuelles.

le résultats sont une conséquence de l’assemblage d’artefacts à partir d’une série de rapports isolés mais similaires détaillés par F-Secure, Japonais CERT JPCERT / CC, et Sécurité NTT au cours des derniers mois.

Depuis leur apparition sur la scène en 2009, les acteurs de Hidden Cobra ont utilisé leurs cyber-capacités offensives pour mener des braquages d’espionnage et de cyber-crypto-monnaie contre des entreprises et des infrastructures critiques. Le ciblage de l’adversaire s’aligne sur les intérêts économiques et géopolitiques nord-coréens, qui sont principalement motivés par le gain financier comme moyen de contourner les sanctions internationales. Ces dernières années, le groupe Lazarus a encore étendu ses attaques pour cibler les industries de la défense et de l’aérospatiale.

CryptoCore, également appelé CryptoMimic, Mot de passe dangereux, CageyChameleon et Tortue méfiante, n’est pas différente des autres opérations du groupe Lazarus en ce sens qu’elle est principalement axée sur le vol de portefeuilles de crypto-monnaie.

Considéré comme ayant commencé en 2018, le modus operandi de la campagne consiste à tirer parti du spear-phishing comme voie d’intrusion pour mettre la main sur le compte du gestionnaire de mots de passe de la victime, en l’utilisant pour piller les clés du portefeuille et transférer les devises vers un portefeuille appartenant à un attaquant.

Le groupe aurait volé environ 200 millions de dollars, selon un Rapport ClearSky publié en juin 2020, qui reliait CryptoCore à cinq victimes situées aux États-Unis, au Japon et au Moyen-Orient. En reliant les points, les dernières recherches montrent que les opérations ont été plus répandues que précédemment documentées, tout en faisant évoluer simultanément plusieurs parties de son vecteur d’attaque.

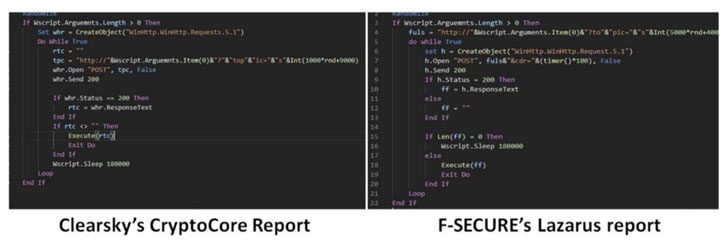

Une comparaison des indicateurs de compromis (IoC) des quatre divulgations publiques a non seulement révélé suffisamment de chevauchements comportementaux et au niveau du code, mais a également soulevé la possibilité que chacun des rapports aborde différents aspects de ce qui semble être à grande échelle. attaque.

En outre, ClearSky a déclaré qu’il avait réaffirmé l’attribution en comparant le malware déployé dans la campagne CryptoCore à d’autres campagnes Lazarus et avait trouvé de fortes similitudes.

«Ce groupe a réussi à pirater de nombreuses entreprises et organisations à travers le monde pendant de nombreuses années», ont déclaré les chercheurs de ClearSky. « Jusqu’à récemment, ce groupe n’était pas connu pour attaquer des cibles israéliennes. »