Le fonctionnement interne d’un groupe cybercriminel connu sous le nom de Wizard Spider a été exposé, mettant en lumière sa structure organisationnelle et ses motivations.

« La plupart des efforts de Wizard Spider sont consacrés au piratage d’entreprises européennes et américaines, avec un outil de piratage spécial utilisé par certains de leurs attaquants pour violer des cibles de grande valeur », a déclaré la société suisse de cybersécurité PRODAFT. mentionné dans un nouveau rapport partagé avec The Hacker News. « Une partie de l’argent qu’ils reçoivent est réinvestie dans le projet pour développer de nouveaux outils et talents. »

On pense que Wizard Spider, également connu sous le nom de Gold Blackburn, opère depuis la Russie et fait référence à un acteur malveillant à motivation financière qui a été lié au botnet TrickBot, un logiciel malveillant modulaire qui a été officiellement abandonné plus tôt cette année en faveur de logiciels malveillants améliorés tels que BazarBackdoor. .

Ce n’est pas tout. Les opérateurs de TrickBot ont également largement coopéré avec Conti, un autre groupe de cybercriminalité lié à la Russie, connu pour proposer des packages de ransomware en tant que service à ses affiliés.

Gold Ulrick (alias Grim Spider), comme on appelle le groupe responsable de la distribution du ransomware Conti (anciennement Ryuk), a historiquement tiré parti de l’accès initial fourni par TrickBot pour déployer le ransomware contre des réseaux ciblés.

« Gold Ulrick est composé de certains ou de tous les mêmes opérateurs que Gold Blackburn, le groupe de menaces responsable de la distribution de logiciels malveillants tels que TrickBot, BazarLoader et Beur Loader », a déclaré la société de cybersécurité Secureworks. Remarques dans un profil du syndicat cybercriminel.

Déclarant que le groupe est « capable de monétiser plusieurs aspects de ses opérations », PRODAFT a souligné la capacité de l’adversaire à étendre son entreprise criminelle, qui, selon lui, est rendue possible par « l’extraordinaire rentabilité » du gang.

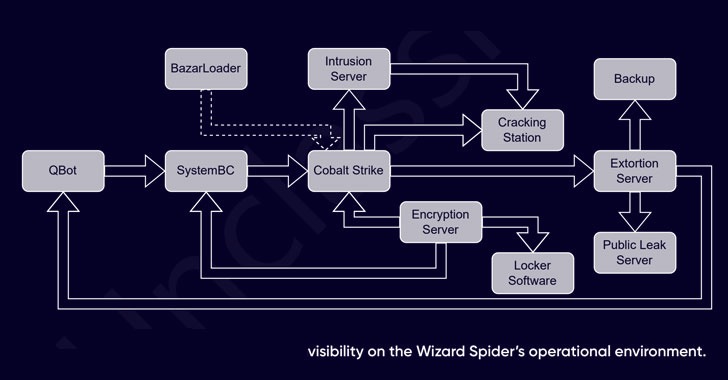

Les chaînes d’attaque typiques impliquant le groupe commencent par des campagnes de spam qui distribuent des logiciels malveillants tels que Qakbot (alias QBot) et SystemBC, les utilisant comme rampes de lancement pour déposer des outils supplémentaires, y compris Cobalt Strike pour les mouvements latéraux, avant d’exécuter le logiciel de casier.

En plus de tirer parti d’une multitude d’utilitaires pour le vol d’informations d’identification et la reconnaissance, Wizard Spider est connu pour utiliser une boîte à outils d’exploitation qui utilise des vulnérabilités récemment révélées telles que Log4Shell pour prendre un premier pied dans les réseaux de victimes.

En outre, mettez aux utilisateurs une station de craquage qui héberge les hachages craqués associés aux informations d’identification de domaine, aux tickets Kerberos et aux fichiers KeePass, entre autres.

De plus, le groupe a investi dans une configuration VoIP personnalisée dans laquelle les opérateurs téléphoniques embauchés appellent à froid les victimes qui ne répondent pas dans le but d’exercer une pression supplémentaire et de les obliger à payer après une attaque de ransomware.

Ce n’est pas la première fois que le groupe a recours à une telle tactique. L’année dernière, Microsoft a détaillé une campagne BazarLoader baptisée BazaCall qui utilisait de faux centres d’appels pour inciter des victimes sans méfiance à installer des rançongiciels sur leurs systèmes.

« Le groupe a un grand nombre d’appareils compromis sous ses ordres et utilise un flux de travail professionnel hautement distribué pour maintenir la sécurité et un rythme opérationnel élevé », ont déclaré les chercheurs.

« Il est responsable d’une énorme quantité de spam sur des centaines de millions de millions d’appareils, ainsi que de violations de données concentrées et d’attaques de ransomwares sur des cibles de grande valeur. »