Un acteur pakistanais de la menace a réussi à organiser socialement un certain nombre de ministères en Afghanistan et un ordinateur gouvernemental partagé en Inde pour voler les informations d’identification sensibles de Google, Twitter et Facebook à ses cibles et accéder furtivement aux portails gouvernementaux.

Les dernières découvertes de Malwarebytes détaillent les nouvelles tactiques et outils adoptés par le groupe APT connu sous le nom de Copie latérale, qui est ainsi appelé en raison de ses tentatives d’imiter les chaînes d’infection associées à un autre groupe suivi comme SideWinder et tromper l’attribution.

« Les leurres utilisés par SideCopy APT sont généralement des fichiers d’archives qui ont intégré l’un de ces fichiers : LNK, Microsoft Publisher ou Trojanized Applications », Hossein Jazi, chercheur chez Malwarebytes. mentionné, ajoutant que les fichiers intégrés sont adaptés pour cibler les responsables gouvernementaux et militaires basés en Afghanistan et en Inde.

La révélation fait suite à des révélations selon lesquelles Meta a pris des mesures pour bloquer les activités malveillantes menées par le groupe sur sa plate-forme en utilisant des leurres romantiques pour compromettre des individus ayant des liens avec le gouvernement afghan, l’armée et les forces de l’ordre à Kaboul.

Certaines des attaques les plus importantes ont été menées contre le personnel associé au bureau administratif du président (AOP) de l’Afghanistan ainsi qu’au ministère des Affaires étrangères, au ministère des Finances et à l’Autorité nationale des marchés publics, entraînant le vol de mots de passe sur les réseaux sociaux et documents protégés par mot de passe. SideCopy a également fait irruption dans un ordinateur partagé en Inde et a collecté des informations d’identification auprès des services gouvernementaux et éducatifs.

En outre, l’acteur aurait siphonné plusieurs documents Microsoft Office, notamment les noms, numéros et adresses e-mail de fonctionnaires et des bases de données contenant des informations relatives aux cartes d’identité, aux visas diplomatiques et aux enregistrements d’actifs sur les sites Web du gouvernement afghan, qui sont tous devraient être utilisés comme de futurs leurres ou pour alimenter de nouvelles attaques contre les individus eux-mêmes.

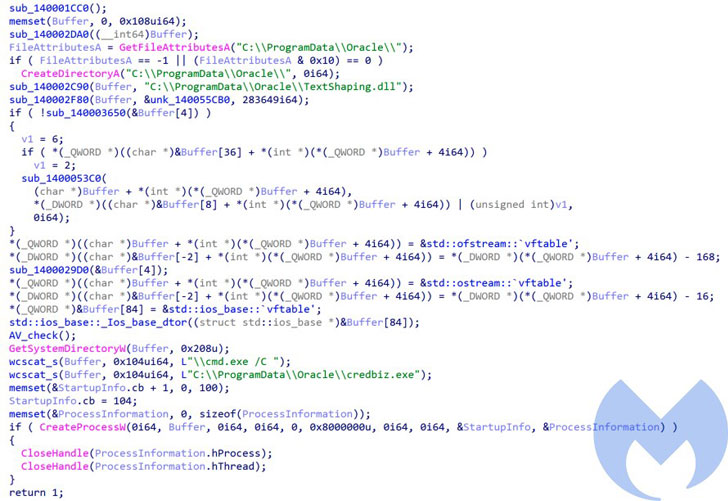

La campagne de cyberespionnage observée par Malwarebytes implique que la cible ouvre le document leurre, conduisant à l’exécution d’un chargeur utilisé pour déposer un cheval de Troie d’accès à distance appelé ActionRAT, capable de télécharger des fichiers, d’exécuter des commandes reçues d’un serveur, et même télécharger plus de charges utiles.

Le chargeur a également laissé tomber un nouveau voleur d’informations baptisé AuTo Stealer, qui est programmé pour collecter des fichiers Microsoft Office, des documents PDF, des fichiers texte, des fichiers de base de données et des images avant d’exfiltrer les informations sur son serveur via HTTP ou TCP.

C’est loin d’être la première fois que les tactiques de SideCopy APT sont révélées. En septembre 2020, la société de cybersécurité Quick Heal a révélé des détails sur une attaque d’espionnage visant des unités de défense indiennes et le personnel des forces armées au moins depuis 2019 dans le but de voler des informations sensibles.

Plus tôt en juillet, les chercheurs de Cisco Talos ont exposé la myriade de chaînes d’infection du groupe de piratage fournissant des chevaux de Troie d’accès à distance sur mesure et de base tels que CetaRAT, Allakore et njRAT dans ce qu’ils ont appelé une expansion des campagnes de logiciels malveillants ciblant des entités en Inde.

![Samsung propose aux consommateurs coréens des kits de réparation pour les solutions de bricolage Samsung Electronics' self-repair kit for a Galaxy smartphone [SAMSUNG ELECTRONICS]](https://media.techtribune.net/uploads/2023/05/bef4c621-21ec-4e18-913f-58797a98de68-180x135.jpg)