Des chercheurs en cybersécurité ont détaillé le fonctionnement interne de ShadowPadune porte dérobée sophistiquée et modulaire qui a été adoptée par un nombre croissant de groupes menaçants chinois ces dernières années, tout en la reliant aux agences de renseignement civiles et militaires du pays.

« ShadowPad est déchiffré en mémoire à l’aide d’un algorithme de déchiffrement personnalisé », ont déclaré des chercheurs de Secureworks dans un rapport partagé avec The Hacker News. « ShadowPad extrait des informations sur l’hôte, exécute des commandes, interagit avec le système de fichiers et le registre, et déploie de nouveaux modules pour étendre les fonctionnalités. »

ShadowPad est une plate-forme modulaire de logiciels malveillants partageant des chevauchements notables avec le logiciel malveillant PlugX et qui a été utilisée dans des attaques de grande envergure contre NetSarang, CCleaner et ASUS, obligeant les opérateurs à changer de tactique et à mettre à jour leurs mesures défensives.

Alors que les campagnes initiales qui livraient ShadowPad étaient attribuées à un groupe de menaces suivi comme Atlas des bronzes alias Barium – des ressortissants chinois travaillant pour une société de sécurité réseau nommée Chengdu 404 – il a depuis été utilisé par plusieurs groupes de menaces chinois après 2019.

Dans un aperçu détaillé du malware en août 2021, la société de cybersécurité SentinelOne a surnommé ShadowPad un « chef-d’œuvre de malware vendu à titre privé dans l’espionnage chinois ». Une analyse ultérieure par PwC en décembre 2021 divulgué un mécanisme de conditionnement sur mesure – nommé ScatterBee – qui est utilisé pour masquer les charges utiles 32 bits et 64 bits malveillantes pour les binaires ShadowPad.

Les charges utiles des logiciels malveillants sont traditionnellement déployées sur un hôte soit chiffrées dans un chargeur DLL, soit intégrées dans un fichier séparé avec un chargeur DLL, qui déchiffre et exécute ensuite la charge utile ShadowPad intégrée en mémoire à l’aide d’un algorithme de déchiffrement personnalisé adapté à la version du logiciel malveillant.

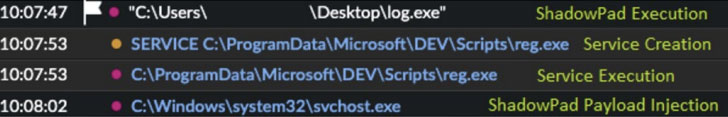

Ces chargeurs de DLL exécutent le logiciel malveillant après avoir été téléchargés par un exécutable légitime vulnérable à Piratage d’ordre de recherche de DLLune technique qui permet l’exécution de logiciels malveillants en détournant la méthode utilisée pour rechercher les DLL requises à charger dans un programme.

Certaines chaînes d’infection observées par Secureworks impliquent également un troisième fichier qui contient la charge utile ShadowPad cryptée, qui fonctionne en exécutant le binaire légitime (par exemple, BDReinit.exe ou Oleview.exe) pour charger la DLL qui, à son tour, charge et décrypte le troisième déposer.

Alternativement, l’auteur de la menace a placé le fichier DLL dans le répertoire Windows System32 afin qu’il soit chargé par le service de configuration du bureau à distance (SessionEnv), ce qui a finalement conduit au déploiement de Cobalt Strike sur des systèmes compromis.

Lors d’un incident ShadowPad, les intrusions ont ouvert la voie au lancement d’attaques manuelles au clavier, qui font référence à des attaques dans lesquelles des pirates humains se connectent manuellement à un système infecté pour exécuter eux-mêmes des commandes plutôt que d’utiliser des scripts automatisés.

De plus, Secureworks a attribué des clusters d’activités ShadowPad distincts, y compris Bronze Genève (alias Hellsing), Majordome de bronze (alias Tick), et Chasseur de bronze (alias Tonto Team), aux groupes d’États-nations chinois qui opèrent en alignement avec la Force de soutien stratégique de l’Armée populaire de libération (PLASSF).

« Preuve […] suggère que ShadowPad a été déployé par SMS-des groupes de menaces affiliés, ainsi que des groupes de menaces affiliés à PLA qui opèrent au nom des commandements de théâtre régionaux », ont déclaré les chercheurs. « Le malware a probablement été développé par des acteurs de la menace affiliés à Bronze Atlas, puis partagé avec les groupes de menaces MSS et PLA. vers 2019. »