Mercredi, des chercheurs en cybersécurité ont mis en lumière une nouvelle porte dérobée sophistiquée ciblant les points de terminaison et les serveurs Linux qui serait le travail d’acteurs des États-nations chinois.

Surnommé « RedXOR« par Intezer, la porte dérobée se fait passer pour un démon polkit, avec des similitudes entre le malware et ceux précédemment associés au Parapluie Winnti (ou Axiom) groupe de menaces tels que PWNLNX, XOR.DDOS et Groundhog.

Le nom de RedXOR vient du fait qu’il encode ses données réseau avec un schéma basé sur XOR, et qu’il est compilé avec un héritage Compilateur GCC sur une ancienne version de Red Hat Enterprise Linux, suggérant que le malware est déployé dans des attaques ciblées contre les systèmes Linux hérités.

Intezer a dit deux échantillons des logiciels malveillants ont été téléchargés depuis l’Indonésie et Taïwan entre le 23 et le 24 février, deux pays connus pour être distingués par des groupes de menaces basés en Chine.

Outre les chevauchements en termes de flux global et de fonctionnalités et l’utilisation de l’encodage XOR entre RedXOR et PWNLNX, la porte dérobée prend la forme d’un 64 bits non barré ELFE file (« po1kitd-update-k »), avec un nom typosquatté (« po1kitd » vs. « polkitd »), qui, lors de l’exécution, procède à la création d’un répertoire caché pour stocker les fichiers liés au malware, avant de s’installer sur la machine.

Polkit (née PolicyKit) est une boîte à outils pour définir et gérer les autorisations, et est utilisé pour permettre à des processus non privilégiés de communiquer avec des processus privilégiés.

De plus, le logiciel malveillant est livré avec une configuration chiffrée qui héberge l’adresse IP et le port de commande et de contrôle (C2), ainsi que le mot de passe dont il a besoin pour s’authentifier auprès du serveur C2, avant d’établir une connexion via un socket TCP.

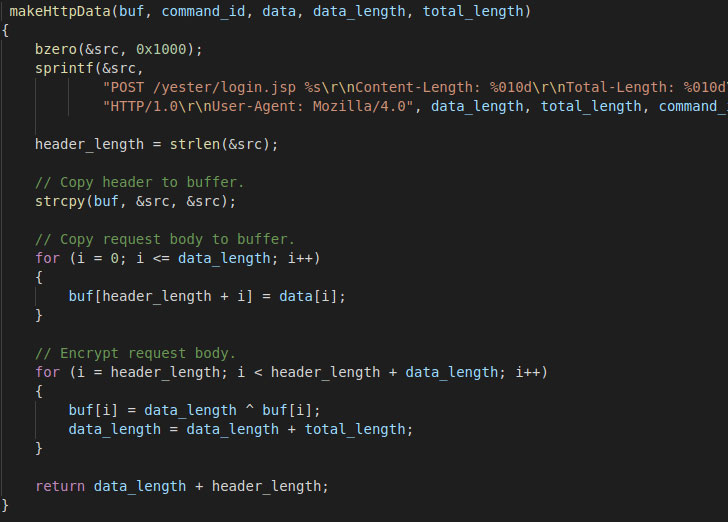

De plus, les communications ne sont pas seulement déguisées en trafic HTTP inoffensif, mais sont également codées dans les deux sens à l’aide d’un Cryptage XOR schéma, dont les résultats sont décryptés pour révéler la commande exacte à exécuter.

RedXOR prend en charge une multitude de fonctionnalités, y compris la collecte d’informations système (adresse MAC, nom d’utilisateur, distribution, vitesse d’horloge, version du noyau, etc.), l’exécution d’opérations sur les fichiers, l’exécution de commandes avec des privilèges système, l’exécution de commandes shell arbitraires et même des options de mise à jour à distance le malware.

Les utilisateurs victimes de RedXOR peuvent prendre des mesures de protection en arrêtant le processus et en supprimant tous les fichiers liés au malware.

Si quoi que ce soit, les derniers développements indiquent une augmentation du nombre de campagnes actives ciblant les systèmes Linux, en partie en raison de l’adoption généralisée du système d’exploitation pour les appareils IoT, les serveurs Web et les serveurs cloud, conduisant les attaquants à porter leurs outils Windows existants vers Linux ou développez de nouveaux outils prenant en charge les deux plates-formes.

« Certains des acteurs les plus importants des États-nations intègrent des capacités offensives Linux dans leur arsenal et on s’attend à ce que le nombre et la sophistication de ces attaques augmentent avec le temps », chercheurs d’Intezer esquissé dans un rapport de 2020 retraçant la dernière décennie d’attaques APT Linux.