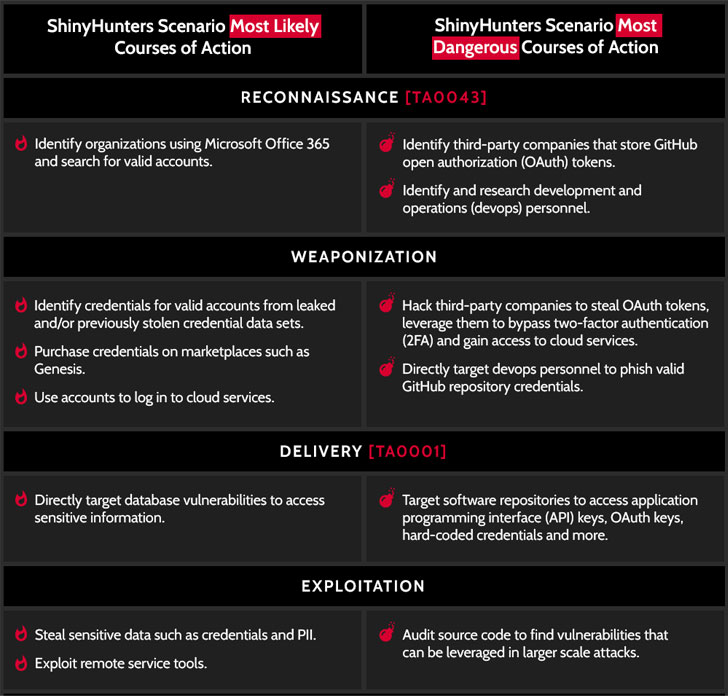

ShinyHunters, un groupe clandestin de cybercriminels notoires qui se livre à une vague de violations de données depuis l’année dernière, a été observé en train de rechercher dans le code source du référentiel GitHub des entreprises des vulnérabilités pouvant être exploitées pour organiser des attaques à plus grande échelle, a révélé une analyse du mode opératoire des pirates. .

« Opérant principalement sur les forums de raid, le surnom et la motivation du collectif peuvent en partie être dérivés de leur avatar sur les réseaux sociaux et d’autres forums : un Pokémon brillant d’Umbreon. Intel 471 les chercheurs ont déclaré dans un rapport partagé avec The Hacker News. « Alors que les joueurs Pokémon chassent et collectent des personnages « brillants » dans le jeu, ShinyHunters collecte et revend les données des utilisateurs. »

La révélation survient alors que le coût moyen d’une violation de données est passé de 3,86 millions de dollars à 4,24 millions de dollars, ce qui en fait le coût moyen le plus élevé en 17 ans, les identifiants compromis étant responsables de 20 % des violations signalées par plus de 500 organisations.

Depuis sa montée en puissance en avril 2020, Chasseurs brillants a revendiqué la responsabilité d’un chaîne de violations de données, y compris Tokopedia, Wattpad, Pixlr, Bonobos, BigBasket, Mathway, Unacademy, MeetMindful et le compte GitHub de Microsoft, entre autres.

Une évaluation par Risk Based Security trouvé que l’acteur de la menace a exposé un total de plus de 1,12 million d’adresses e-mail uniques appartenant aux organisations S&P 100, à l’éducation, aux entités gouvernementales et militaires à la fin de 2020.

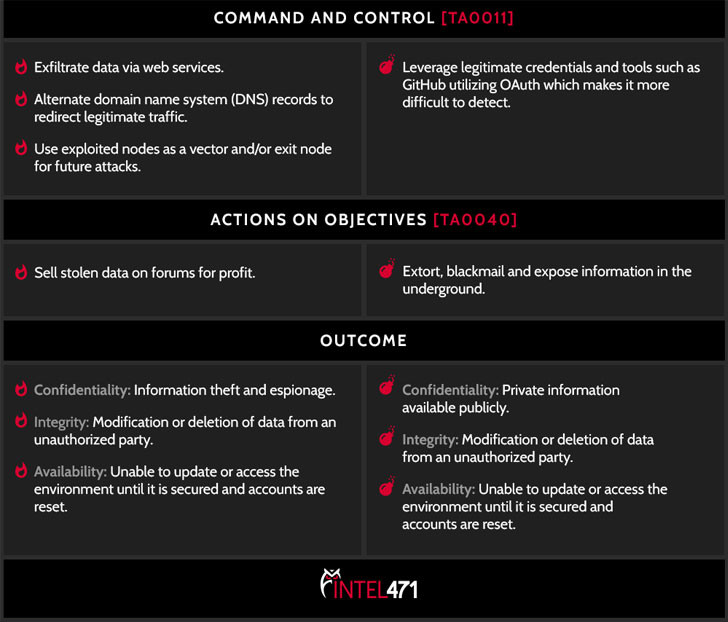

La semaine dernière, le groupe a commencé vendre une base de données contenant prétendument les informations personnelles de 70 millions de clients d’AT&T pour un prix de départ de 200 000 $, bien que le fournisseur de télécommunications américain ait nié avoir subi une violation de ses systèmes.

ShinyHunters a une histoire mouvementée de sites Web compromis et de référentiels de développeurs pour voler des informations d’identification ou des clés API vers les services cloud d’une entreprise, qui sont ensuite abusés pour accéder aux bases de données et collecter des informations sensibles à revendre à profit ou à publier gratuitement sur des forums de pirates.

L’adversaire a également été observé ciblant le personnel DevOps ou les référentiels GitHub afin de voler des données valides. OAuth jetons, en les utilisant pour violer l’infrastructure cloud et contourner les mécanismes d’authentification à deux facteurs.

« ShinyHunters n’a peut-être pas autant de notoriété que les groupes de ransomware qui causent actuellement des ravages dans les entreprises du monde entier. Cependant, le suivi d’acteurs comme celui-ci est crucial pour empêcher votre entreprise d’être touchée par une telle attaque », ont déclaré les chercheurs.

« Les informations que ShinyHunters rassemble sont souvent retournées et vendues sur les mêmes marchés souterrains où les acteurs des ransomwares les utilisent pour lancer leurs propres attaques. Si les entreprises peuvent détecter des activités comme ShinyHunters, elles peuvent à leur tour arrêter les attaques de ransomwares avant même qu’elles ne soient lancées. «