Pas moins de 1 220 sites Web de phishing Man-in-the-Middle (MitM) ont été découverts comme ciblant des services en ligne populaires comme Instagram, Google, PayPal, Apple, Twitter et LinkedIn dans le but de détourner les informations d’identification des utilisateurs et d’effectuer un suivi supplémentaire. -sur les attaques.

Les conclusions proviennent d’un nouvelle étude entrepris par un groupe de chercheurs de l’Université Stony Brook et de Palo Alto Networks, qui ont démontré une nouvelle technique d’empreintes digitales qui permet d’identifier les kits de phishing MitM dans la nature en tirant parti de leurs propriétés intrinsèques au niveau du réseau, automatisant efficacement la découverte et l’analyse de sites d’hameçonnage.

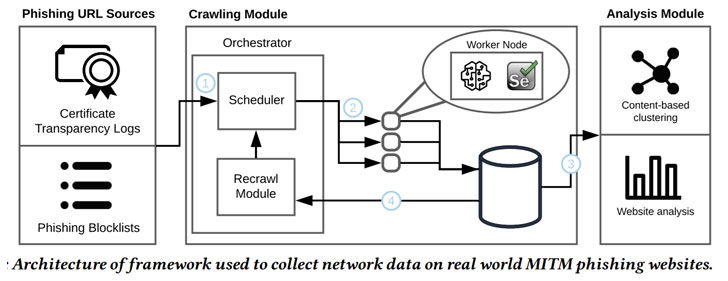

Surnommé « PHOCA » — nommé d’après le mot latin signifiant « scellés » — l’outil facilite non seulement la découverte de kits d’outils de phishing MitM inédits, mais il est également utilisé pour détecter et isoler les requêtes malveillantes provenant de ces serveurs.

Les boîtes à outils de phishing visent à automatiser et à rationaliser le travail requis par les attaquants pour mener des campagnes de vol d’informations d’identification. Il s’agit de fichiers ZIP fournis avec des modèles de phishing par e-mail prêts à l’emploi et des copies statiques de pages Web provenant de sites Web légitimes, permettant aux acteurs malveillants d’usurper l’identité des entités ciblées dans le but d’inciter des victimes sans méfiance à divulguer des informations privées.

Mais l’adoption croissante de l’authentification à deux facteurs (2FA) par les services en ligne ces dernières années signifie que ces boîtes à outils de phishing traditionnelles ne peuvent plus être une méthode efficace pour pénétrer dans des comptes protégés par la couche de sécurité supplémentaire. Entrez dans les kits d’outils de phishing MitM, qui vont encore plus loin en éliminant complètement le besoin de maintenir des pages Web « réalistes ».

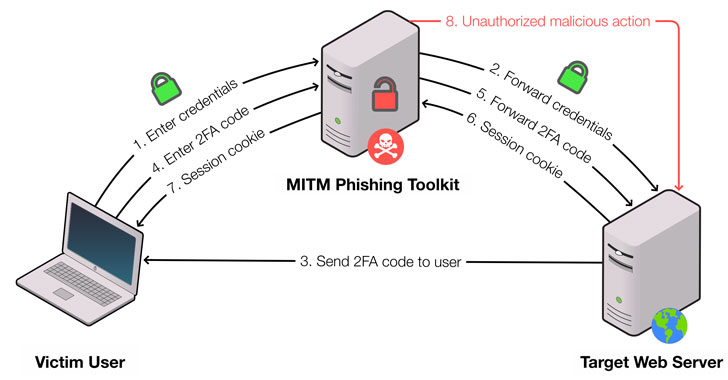

Un kit de phishing MitM permet aux fraudeurs de s’interposer entre une victime et un service en ligne. Plutôt que de créer un faux site Web distribué via des courriers indésirables, les attaquants déploient un site Web frauduleux qui reflète le contenu en direct du site Web cible et sert de canal pour transmettre les demandes et les réponses entre les deux parties en temps réel, permettant ainsi au extraction des informations d’identification et des cookies de session à partir des comptes authentifiés par 2FA.

« Ils fonctionnent comme des serveurs proxy inverses, assurant la communication entre les utilisateurs victimes et les serveurs Web cibles, tout en récoltant des informations sensibles à partir des données du réseau en transit », Brian Kondracki, Babak Amin Azad, Oleksii Starov et Nick Nikiforakis, chercheurs de l’Université Stony Brook. mentionné dans un document d’accompagnement.

La méthode conçue par les chercheurs implique un classificateur d’apprentissage automatique qui utilise des fonctionnalités au niveau du réseau telles que TLS les empreintes digitales et les écarts de synchronisation du réseau pour classer les sites Web d’hameçonnage hébergés par les kits d’outils d’hameçonnage MitM sur des serveurs proxy inverses. Cela implique également un cadre de collecte de données qui surveille et analyse les URL suspectes à partir de bases de données de phishing open source comme OpenPhish et PhishTank, entre autres.

L’idée centrale est de mesurer le temps aller-retour (RTT) les retards résultant de la mise en place d’un kit de phishing MitM, qui, à son tour, augmente la durée entre le moment où le navigateur victime envoie une requête et le moment où il reçoit une réponse du serveur cible du fait que le proxy inverse assure la médiation des sessions de communication .

« Comme deux sessions HTTPS distinctes doivent être maintenues pour négocier la communication entre l’utilisateur victime et le serveur Web cible, le rapport des divers RTT de paquets, tels qu’une requête TCP SYN/ACK et une requête HTTP GET, sera beaucoup plus élevé lors de la communication avec un inverseur proxy qu’avec un serveur Web d’origine directement », ont expliqué les chercheurs. « Ce ratio est encore amplifié lorsque le serveur proxy inverse intercepte les requêtes TLS, ce qui est vrai pour les kits d’outils de phishing MitM. »

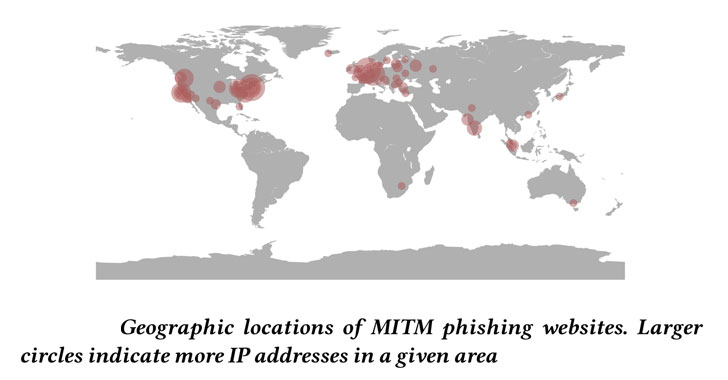

Dans une évaluation expérimentale qui a duré 365 jours entre le 25 mars 2020 et le 25 mars 2021, l’étude a découvert un total de 1 220 sites exploités à l’aide de kits de phishing MitM qui étaient principalement dispersés aux États-Unis et en Europe, et reposaient sur les services d’hébergement d’Amazon. , DigitalOcean, Microsoft et Google. Certaines des marques les plus ciblées par ces kits incluent Instagram, Google, Facebook, Microsoft Outlook, PayPal, Apple, Twitter, Coinbase, Yahoo et LinkedIn.

« PHOCA peut être directement intégré à l’infrastructure Web actuelle, comme les services de liste de blocage de phishing pour étendre leur couverture des kits d’outils de phishing MitM, ainsi que des sites Web populaires pour détecter les requêtes malveillantes provenant des kits d’outils de phishing MitM », ont déclaré les chercheurs, ajoutant que l’identification unique Les kits d’outils d’hameçonnage MitM peuvent « améliorer la capacité des fournisseurs de services Web à identifier les demandes de connexion malveillantes et à les signaler avant que l’authentification ne soit terminée ».