Un groupe d’universitaires de l’Université d’État de Caroline du Nord et de l’Université Dokuz Eylul ont démontré ce qu’ils disent être la « première attaque par canal latéral » contre le chiffrement homomorphe qui pourrait être exploitée pour divulguer des données alors que le processus de chiffrement est en cours.

« Fondamentalement, en surveillant la consommation d’énergie dans un appareil qui encode des données pour un cryptage homomorphe, nous sommes en mesure de lire les données pendant qu’elles sont cryptées », a déclaré Aydin Aysu, l’un des auteurs de l’étude, mentionné. « Cela démontre que même les technologies de chiffrement de nouvelle génération ont besoin d’une protection contre les attaques par canal latéral. »

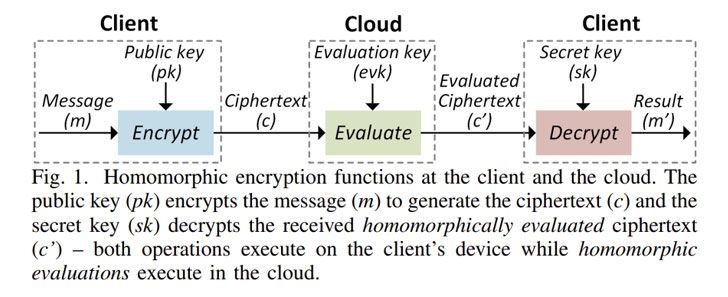

Le chiffrement homomorphe est un forme de cryptage qui permet à certains types de calcul d’être effectués directement sur des données chiffrées sans avoir à les déchiffrer en premier lieu.

Il est également censé préserver la confidentialité en ce sens qu’il permet le partage de données sensibles avec d’autres services tiers, tels que des sociétés d’analyse de données, pour un traitement ultérieur tandis que les informations sous-jacentes restent cryptées et, par extension, inaccessibles au fournisseur de services.

Autrement dit, l’objectif du chiffrement homomorphe est de faciliter le développement de services de stockage et de calcul de données chiffrées de bout en bout où le propriétaire des données n’a jamais besoin de partager ses clés secrètes avec des services tiers.

L’attaque de fuite de données proposée par les chercheurs implique une vulnérabilité découverte dans SCEAU Microsoftle géant de la technologie Open source la mise en oeuvre de la technologie, qui pourrait être exploitée de manière à permettre la récupération d’un message en clair chiffré de manière homomorphe, annulant ainsi les protections de la vie privée.

Plus précisément, l’attaque, surnommée Faire apparaître« cible les Échantillonnage gaussien dans la phase de chiffrement de SEAL et peut extraire l’intégralité du message avec une seule mesure de puissance », en tirant parti d’une « fuite de canal latéral basée sur la puissance de Microsoft SEAL avant la v3.6 qui implémente le Brakerski/Fan-Vercauteren (BFV) protocole », ont déclaré les chercheurs.

Les chercheurs c’est noté que les versions 3.6 de SEAL, publiées le 3 décembre 2020, et les versions ultérieures utilisent un algorithme d’échantillonnage différent, tout en avertissant que les nouvelles versions de la bibliothèque peuvent souffrir d’une « vulnérabilité différente ».

« L’erreur de chiffrement est échantillonnée à partir d’une distribution binomiale centrée (CDB) par défaut, sauf si « SEAL_USE_GAUSSIAN_NOISE » est défini sur ON », Kim Laine, directeur de recherche principal de Microsoft qui dirige le groupe de recherche sur la cryptographie et la confidentialité, mentionné dans les notes de version.

« L’échantillonnage à partir d’un CBD est en temps constant et plus rapide que l’échantillonnage à partir d’une distribution gaussienne, c’est pourquoi il est utilisé par de nombreux CQP NIST finalistes », a ajouté Laine.