Une nouvelle analyse des attaques d’empreintes digitales de sites Web (WF) visant le navigateur Web Tor a révélé qu’il est possible pour un adversaire de glaner un site Web fréquenté par une victime, mais uniquement dans les scénarios où l’acteur de la menace est intéressé par un sous-ensemble spécifique des sites Web. visités par les utilisateurs.

« Alors que les attaques peuvent dépasser 95 % de précision lors de la surveillance d’un petit ensemble de cinq sites Web populaires, les attaques aveugles (non ciblées) contre des ensembles de 25 et 100 sites Web ne dépassent pas une précision de 80 % et 60 %, respectivement », les chercheurs Giovanni Cherubin , Rob Jansen et Carmela Troncoso mentionné dans un article récemment publié.

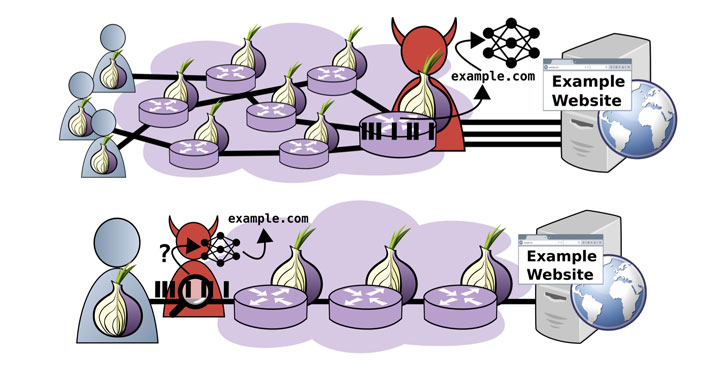

Le navigateur Tor offre une « communication non liée » à ses utilisateurs en acheminant le trafic Internet via un réseau superposé, composé de plus de six mille relais, dans le but d’anonymiser l’emplacement d’origine et l’utilisation par des tiers effectuant une surveillance du réseau ou une analyse du trafic. Il y parvient en construisant un circuit qui traverse via un relais d’entrée, de milieu et de sortie, avant de transmettre les demandes aux adresses IP de destination.

De plus, les requêtes sont chiffrées une fois pour chaque relais afin d’entraver davantage l’analyse et d’éviter les fuites d’informations. Bien que les clients Tor eux-mêmes ne soient pas anonymes en ce qui concerne leurs relais d’entrée, car le trafic est crypté et les requêtes passent par plusieurs sauts, les relais d’entrée ne peuvent pas identifier la destination des clients, tout comme les nœuds de sortie ne peuvent pas discerner un client pour le même raison.

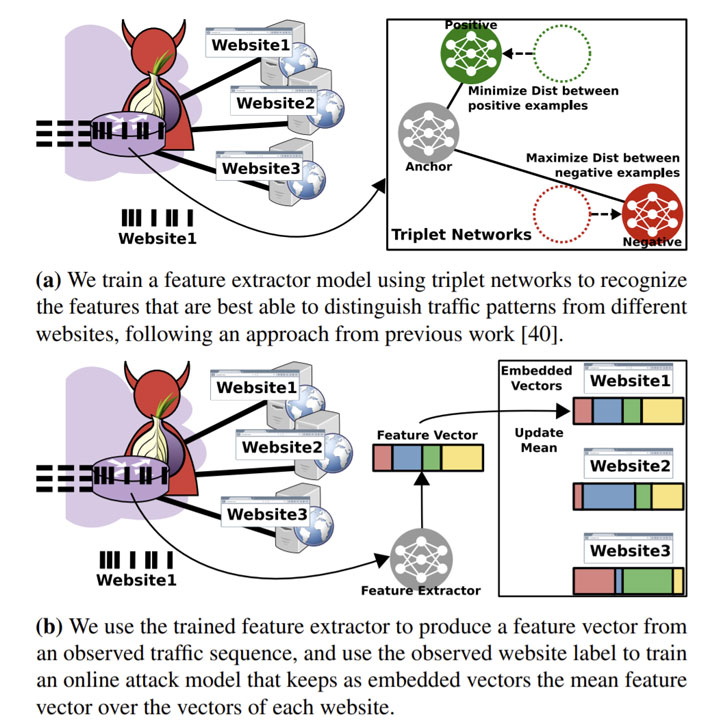

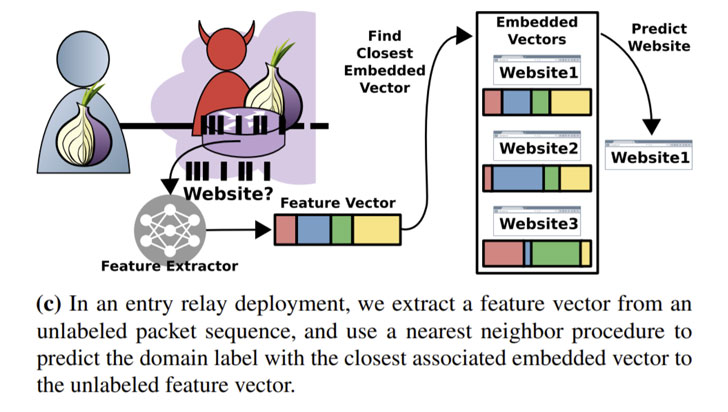

Les attaques d’empreintes digitales de sites Web sur Tor visent à briser ces protections contre l’anonymat et à permettre à un adversaire observant les modèles de trafic cryptés entre une victime et le réseau Tor de prédire le site Web visité par la victime. Le modèle de menace conçu par les universitaires présuppose un attaquant exécutant un nœud de sortie – afin de capturer la diversité du trafic généré par de vrais utilisateurs – qui est ensuite utilisé comme source pour collecter les traces du trafic Tor et concevoir un modèle de classification basé sur l’apprentissage automatique. au sommet des informations recueillies pour déduire les visites du site Web des utilisateurs.

Le modèle de l’adversaire implique une « phase de formation en ligne qui utilise les observations du véritable trafic Tor collectées à partir d’un ou de plusieurs relais de sortie pour mettre à jour en continu le modèle de classification au fil du temps », ont expliqué les chercheurs, qui ont effectué des relais d’entrée et de sortie pendant une semaine en juillet. 2020 en utilisant une version personnalisée de Tor v0.4.3.5 pour extraire les informations de sortie pertinentes.

Pour atténuer les problèmes d’éthique et de confidentialité découlant de l’étude, les auteurs de l’article ont souligné les précautions de sécurité incorporées pour empêcher la fuite de sites Web sensibles que les utilisateurs peuvent visiter via le navigateur Tor.

« Les résultats de notre évaluation dans le monde réel démontrent que les attaques WF ne peuvent réussir dans la nature que si l’adversaire vise à identifier des sites Web au sein d’un petit ensemble », ont conclu les chercheurs. « En d’autres termes, les adversaires non ciblés qui visent à surveiller de manière générale les visites du site Web des utilisateurs échoueront, mais les adversaires ciblés qui ciblent une configuration client et un site Web particuliers peuvent réussir. »