Les chercheurs en cybersécurité ont découvert un échantillon PlugX qui utilise des méthodes sournoises pour infecter les périphériques multimédias USB amovibles connectés afin de propager le logiciel malveillant à d’autres systèmes.

« Cette variante PlugX est vermifuge et infecte les périphériques USB de telle manière qu’elle se cache du système de fichiers d’exploitation Windows », ont déclaré Mike Harbison et Jen Miller-Osborn, chercheurs de l’unité 42 de Palo Alto Networks. m’a dit. « Un utilisateur ne saurait pas que son périphérique USB est infecté ou peut-être utilisé pour exfiltrer des données hors de ses réseaux. »

La société de cybersécurité a déclaré avoir découvert l’artefact lors d’un effort de réponse à un incident suite à une attaque de rançongiciel Black Basta contre une victime anonyme. Parmi les autres outils découverts dans l’environnement compromis, citons le chargeur de logiciels malveillants Gootkit et le cadre de l’équipe rouge Brute Ratel C4.

L’utilisation de Brute Ratel par le groupe Black Basta avait déjà été mise en évidence par Trend Micro en octobre 2022, le logiciel étant livré en tant que charge utile de deuxième étape au moyen d’une campagne de phishing Qakbot. La chaîne d’attaque a depuis été utilisée contre un grand groupe énergétique régional basé dans le sud-est des États-Unis, selon Sécurité des quadrants.

Cependant, il n’y a aucune preuve qui lie PlugX, une porte dérobée largement partagée entre plusieurs groupes d’États-nations chinois, ou Gootkit au gang de rançongiciels Black Basta, ce qui suggère qu’il pourrait avoir été déployé par d’autres acteurs.

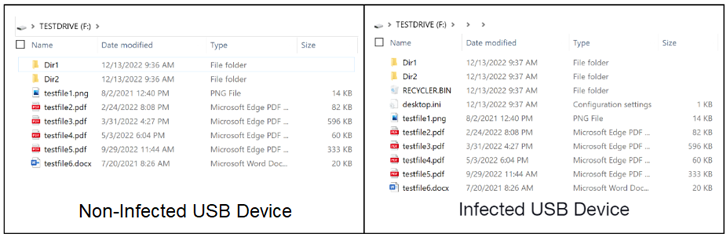

La variante USB de PlugX se distingue par le fait qu’elle utilise un caractère Unicode particulier appelé espace insécable (U+00A0) pour masquer les fichiers d’un périphérique USB branché sur un poste de travail.

« Le caractère d’espacement empêche le système d’exploitation Windows de restituer le nom du répertoire, le masquant plutôt que de laisser un dossier sans nom dans l’Explorateur », ont déclaré les chercheurs, expliquant la nouvelle technique.

En fin de compte, un fichier de raccourci Windows (.LNK) créé dans le dossier racine du lecteur flash est utilisé pour exécuter le logiciel malveillant à partir du répertoire caché. L’échantillon PlugX n’est pas seulement chargé d’implanter le logiciel malveillant sur l’hôte, mais également de le copier sur tout périphérique amovible qui peut y être connecté en le camouflant dans un dossier de corbeille.

Le fichier de raccourci, pour sa part, porte le même nom que celui du périphérique USB et apparaît sous la forme d’une icône de lecteur, avec les fichiers ou répertoires existants à la racine du périphérique amovible déplacés vers un dossier caché créé à l’intérieur du dossier « raccourci » .

« Chaque fois que l’on clique sur le fichier de raccourci du périphérique USB infecté, le logiciel malveillant PlugX lance l’Explorateur Windows et transmet le chemin du répertoire en tant que paramètre », a déclaré l’unité 42. « Cela affiche ensuite les fichiers sur le périphérique USB à partir des répertoires cachés et infecte également l’hôte avec le malware PlugX. »

La technique mise sur le fait que l’Explorateur de fichiers Windows (anciennement l’Explorateur Windows) par défaut n’affiche pas objets cachés. Mais la tournure intelligente ici est que les fichiers malveillants dans la soi-disant corbeille ne s’affichent pas lorsque le paramètre est activé.

Cela signifie effectivement que les fichiers malveillants ne peuvent être visualisés que sur un système d’exploitation de type Unix comme Ubuntu ou en montant le périphérique USB dans un outil médico-légal.

« Une fois qu’un périphérique USB est découvert et infecté, tous les nouveaux fichiers écrits dans le dossier racine du périphérique USB après l’infection sont déplacés vers le dossier caché du périphérique USB », ont déclaré les chercheurs. « Étant donné que le fichier de raccourci Windows ressemble à celui d’un périphérique USB et que le logiciel malveillant affiche les fichiers de la victime, ils continuent involontairement à propager le logiciel malveillant PlugX. »

L’unité 42 a déclaré avoir également découvert une deuxième variante de PlugX qui, en plus d’infecter les périphériques USB, copie en outre tous les fichiers Adobe PDF et Microsoft Word de l’hôte vers un autre dossier caché sur le périphérique USB créé par le logiciel malveillant.

L’utilisation de clés USB comme moyen d’exfiltrer des fichiers d’intérêt spécifiques de ses cibles indique une tentative de la part des acteurs de la menace de sauter par-dessus des réseaux isolés.

Avec le dernier développement, PlugX rejoint les rangs d’autres familles de logiciels malveillants tels que ANDROMEDA et Raspberry Robin qui ont ajouté la capacité de se propager via des clés USB infectées.

« La découverte de ces échantillons indique que le développement de PlugX est toujours bien vivant parmi au moins certains attaquants techniquement qualifiés, et qu’il reste une menace active », ont conclu les chercheurs.