Des détails ont émergé sur une campagne de logiciels malveillants auparavant non documentée entreprise par le groupe iranien de menaces persistantes avancées (APT) MuddyWater ciblant des organisations privées et des institutions gouvernementales turques.

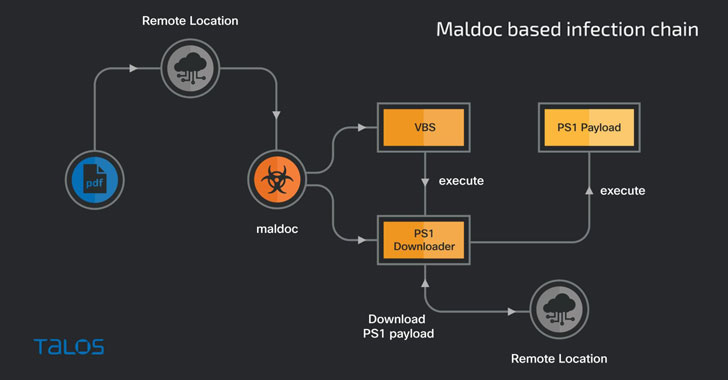

« Cette campagne utilise des PDF malveillants, des fichiers XLS et des exécutables Windows pour déployer des téléchargeurs malveillants basés sur PowerShell agissant comme premiers pas dans l’entreprise de la cible », ont déclaré les chercheurs de Cisco Talos, Asheer Malhotra et Vitor Ventura. mentionné dans un rapport récemment publié.

le développement vient alors que le Cyber Command américain, plus tôt ce mois-ci, a lié l’APT au ministère iranien du renseignement et de la sécurité (MOIS).

Les intrusions, qui auraient été orchestrées aussi récemment qu’en novembre 2021, étaient dirigées contre des entités gouvernementales turques, notamment le Conseil de la recherche scientifique et technologique de Turquie (TUBITAK), en utilisant des documents Excel et des fichiers PDF militarisés hébergés sur des sites Web contrôlés par des attaquants ou de partage de médias.

Ces maldocs se sont fait passer pour des documents légitimes des ministères turcs de la santé et de l’intérieur, les attaques commençant par l’exécution de macros malveillantes intégrées pour propager la chaîne d’infection et déposer des scripts PowerShell sur le système compromis.

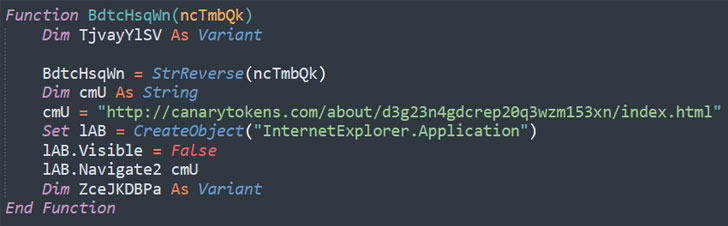

Un nouvel ajout à l’arsenal de tactiques, techniques et procédures (TTP) du groupe est l’utilisation de jetons canaris dans le code macro, un mécanisme que les chercheurs soupçonnent d’être utilisé pour suivre l’infection réussie des cibles, contrecarrer l’analyse et détecter si la charge utile les serveurs sont bloqués à l’autre bout.

Les jetons Canary, également appelés jetons de mielsont des identifiants intégrés dans des objets tels que des documents, des pages Web et des e-mails, qui, lorsqu’ils sont ouverts, déclenchent une alerte sous la forme d’une requête HTTP, alertant l’opérateur que l’objet a été accédé.

Le script PowerShell télécharge et exécute ensuite la charge utile suivante, également un script PowerShell qui réside dans les métadonnées du maldoc, qui, à son tour, agit en tant que téléchargeur pour un troisième code PowerShell non identifié qui est finalement exécuté sur le point de terminaison infecté.

Dans une deuxième variante des attaques observées par Talos, les documents PDF avec des liens intégrés ont été trouvés pointant vers des exécutables Windows au lieu des fichiers Excel, qui ont ensuite instrumenté la chaîne d’infection pour déployer les téléchargeurs PowerShell.

De plus, les chercheurs ont déclaré avoir trouvé au moins deux versions différentes de l’exécutable délivré par l’adversaire ciblant le secteur des télécommunications en Arménie en juin 2021 et des entités pakistanaises en août 2021, ce qui laisse penser que MuddyWater aurait pu se livrer à de multiples attaques dans le cadre de une longue campagne continue.

La divulgation fait également suite à la Libération d’une notification de l’industrie privée (PIN) par le Federal Bureau of Investigation (FBI) des États-Unis la semaine dernière, détaillant les cyberactivités malveillantes d’une cyberentreprise basée en Iran nommée Emennet Pasargad, qui était liée à une campagne d’influence sophistiquée orchestrée pour interférer dans le Élections présidentielles de 2020.

« Ces acteurs sont hautement capables et motivés pour mener à bien leurs activités d’espionnage », ont conclu les chercheurs. « Avec de nouvelles techniques telles que les jetons canaris utilisés pour suivre l’infection réussie des cibles, MuddyWater a prouvé sa capacité d’adaptation et sa réticence à s’abstenir d’attaquer d’autres nations. »