De nouvelles recherches ont établi un lien entre les opérations d’un groupe hacktiviste à motivation politique connu sous le nom de Moses Staff et un autre acteur menaçant naissant nommé La hache d’Abraham qui a vu le jour en novembre 2022.

Ceci est basé sur « plusieurs points communs à travers l’iconographie, la vidéographie et les sites de fuite utilisés par les groupes, suggérant qu’ils sont probablement exploités par la même entité », Secureworks Counter Threat Unit (CTU) m’a dit dans un rapport partagé avec The Hacker News.

Moses Staff, suivi par la société de cybersécurité sous le nom Jeune pousse de cobalta fait sa première apparition dans le paysage des menaces en septembre 2021 dans le but de cibler principalement les organisations israéliennes.

On pense que le groupe géopolitique est parrainé par le gouvernement iranien et a depuis été lié à une série d’attaques d’espionnage et de sabotage qui utilisent des outils comme StrifeWater RAT et des utilitaires open source tels que DiskCryptor pour récolter des informations sensibles et verrouiller les données des victimes sur les hôtes infectés.

L’équipage est également connu pour maintenir un site de fuite qui est utilisé pour distribuer des données volées à leurs victimes et diffuser leurs messages, qui incluent « dénoncer les crimes des sionistes en Palestine occupée ».

Maintenant, selon l’analyse de Secureworks, « le personnage de la hache d’Abraham est utilisé en tandem pour attaquer les ministères du gouvernement en Arabie saoudite » et que « c’est probablement en réponse au rôle de leadership de l’Arabie saoudite dans améliorer les relations entre Israël et les nations arabes. »

Pour sa part, Abraham’s Ax prétend opérer au nom de la Oummah du Hezbollah malgré aucune preuve à l’appui. Hezbollahqui signifie « Parti d’Allah » en arabe, est un parti politique islamiste chiite libanais et un groupe militant soutenu par l’Iran.

Les chevauchements frappants dans le mode opératoire augmentent encore la possibilité que les opérateurs derrière Abraham’s Axe exploitent probablement le même logiciel malveillant personnalisé qui agit comme un essuie-glace cryptographique pour chiffrer les données sans offrir un moyen de récupérer les données.

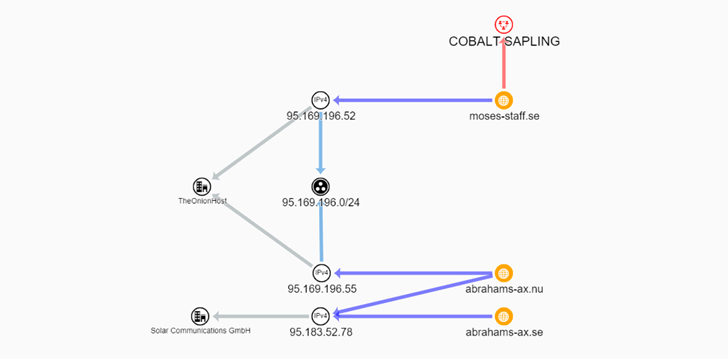

De plus, les deux acteurs sont unis dans leurs motivations en ce sens qu’ils opèrent sans incitation financière, les intrusions prenant un ton plus perturbateur. Les liens entre les deux groupes sont également mis en évidence par le fait que les sites de fuite basés sur WordPress étaient hébergés dans le même sous-réseau Dans les premiers stades.

« L’Iran a l’habitude d’utiliser des groupes mandataires et des personnages fabriqués pour cibler des adversaires régionaux et internationaux », a déclaré Rafe Pilling, chercheur principal de Secureworks, dans un communiqué.

« Au cours des deux dernières années, un nombre croissant de personnalités de groupes criminels et hacktivistes ont émergé pour cibler des ennemis présumés de l’Iran tout en offrant un démenti plausible au gouvernement iranien concernant l’association ou la responsabilité de ces attaques. Cette tendance est susceptible de se poursuivre. »