On a découvert que deux nouvelles familles de logiciels de surveillance Android ciblaient des entités militaires, nucléaires et électorales au Pakistan et au Cachemire dans le cadre d’une campagne de piratage pro-Inde parrainée par l’État.

Surnommé Hornbill et Sunbird, le logiciel malveillant se fait passer pour des services légitimes ou apparemment inoffensifs pour couvrir ses traces, uniquement pour collecter furtivement des SMS, du contenu d’application de messagerie cryptée et la géolocalisation, entre autres types d’informations sensibles.

Les résultats publiés par Lookout sont le résultat d’une analyse de 18 Go de données exfiltrées qui ont été exposées publiquement à partir d’au moins six serveurs de commande et de contrôle (C2) configurés de manière non sécurisée situés en Inde.

mentionné dans une analyse mercredi.

Au total, les attaques ont visé 156 victimes avec des numéros de téléphone d’Inde, du Pakistan et du Kazakhstan au cours des dernières années.

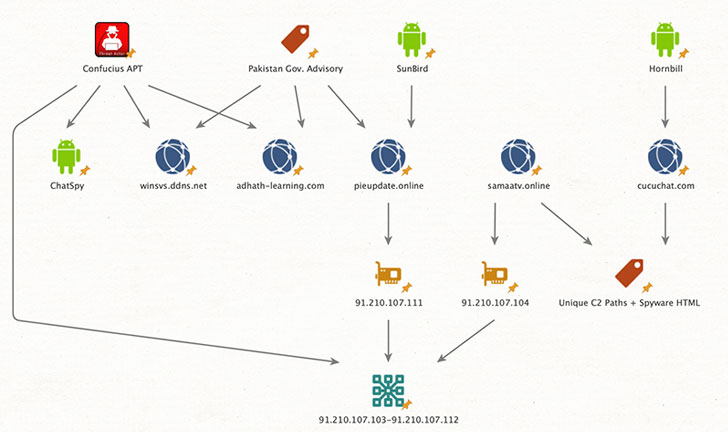

Lookout a attribué les deux outils à une menace persistante avancée (APT) suivie comme Confucius, un groupe connu pour ses attaques sur les pays d’Asie du Sud au moins depuis 2013. La société de cybersécurité a qualifié Hornbill d ‘«outil de reconnaissance passive».

Alors que Hornbill semble être dérivé de la même base de code qu’un produit de surveillance commerciale auparavant actif connu sous le nom de MobileSpy, SunBird a été retracé à un groupe de développeurs indiens derrière un autre logiciel de suivi mobile appelé BuzzOut. Les indices découverts par le Lookout indiquent également le fait que les opérateurs de Hornbill ont travaillé ensemble dans diverses sociétés de développement d’applications Android et iOS enregistrées et opérant dans ou à proximité de la ville indienne de Chandigarh.

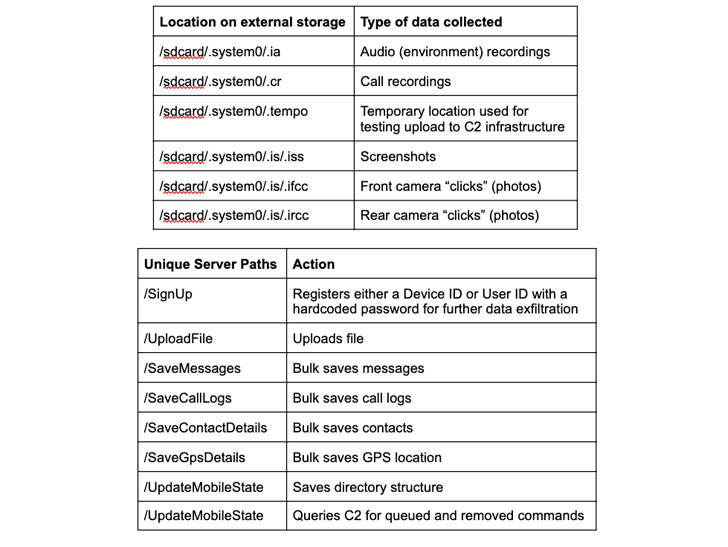

Les deux logiciels espions sont équipés pour amasser un large éventail de données, telles que les journaux d’appels, les contacts, les informations système, l’emplacement, les photos stockées sur des disques externes, l’enregistrement audio et vidéo, la capture de captures d’écran, avec un accent particulier sur le pillage des messages WhatsApp et des notes vocales en abusant des API d’accessibilité d’Android.

SunBird diffère également de Hornbill en ce que le premier comprend une fonctionnalité de cheval de Troie d’accès à distance (RAT), permettant aux attaquants d’exécuter des commandes arbitraires sur le périphérique cible. En outre, il est capable d’exfiltrer l’historique des navigateurs, les informations de calendrier et même de siphonner le contenu des applications de messagerie instantanée BlackBerry Messenger et IMO.

« Des échantillons de SunBird ont été trouvés hébergés sur des magasins d’applications tiers, indiquant un mécanisme de distribution possible », ont détaillé les chercheurs. «Étant donné que bon nombre de ces échantillons de logiciels malveillants sont des chevaux de Troie – car ils contiennent des fonctionnalités utilisateur complètes – l’ingénierie sociale peut également jouer un rôle pour convaincre les cibles d’installer le logiciel malveillant.»

Lookout a identifié des échantillons Hornbill aussi récemment qu’en décembre 2020, indiquant une utilisation active du malware depuis leur découverte en 2018. D’autre part, Sunbird semble avoir été activement déployé en 2018 et 2019, avant que l’acteur de la menace ne passe à un autre basé sur Android. produit de logiciel espion appelé ChatSpy l’année dernière.

Fait intéressant, l’infrastructure C2 partagée par Hornbill et SunBird révèle d’autres liens avec d’autres opérations de stalkerware menées par le groupe Confucius – y compris un avis du gouvernement pakistanais accessible au public en 2018 concernant une campagne de logiciels malveillants ciblant les agents et le personnel gouvernemental – ce qui implique que les deux outils sont utilisé par le même acteur à des fins de surveillance différentes.

Bien que l’Inde soit un entrant relativement nouveau dans le secteur des logiciels espions et de la surveillance, les chercheurs du Citizen Lab ont dévoilé en juin dernier un groupe de mercenaires de piratage pour compte d’autrui basé à Delhi appelé BellTroX InfoTech qui visait à voler les informations d’identification des journalistes, des groupes de défense, des entreprises d’investissement et un éventail d’autres cibles de premier plan.