Une nouvelle vague d’une campagne de surveillance mobile a été observée ciblant la communauté ouïghoure dans le cadre d’une opération de logiciel espion de longue date active depuis au moins 2015, ont révélé jeudi des chercheurs en cybersécurité.

Les intrusions, initialement attribuées à un acteur menaçant nommé Mimique écarlate en janvier 2016, aurait englobé 20 variantes différentes du malware Android, qui étaient déguisées en livre, en images et en une version audio du Coran.

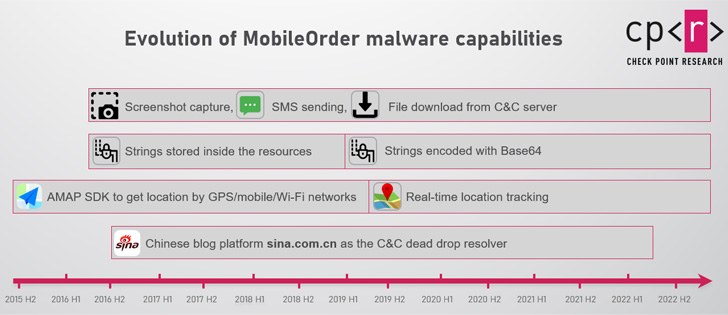

Le logiciel malveillant, bien que relativement peu sophistiqué d’un point de vue technique, est doté de capacités étendues pour voler des données sensibles à partir d’un appareil infecté, envoyer des SMS au nom de la victime, passer des appels téléphoniques et suivre leur emplacement.

De plus, il permet l’enregistrement des appels téléphoniques entrants et sortants ainsi que de l’audio environnant.

« Tout cela en fait un outil de surveillance puissant et dangereux », a déclaré la société israélienne de cybersécurité Check Point. a dit dans une plongée technique approfondie, appelant le logiciel espion MobileOrder.

Il convient de noter qu’une partie de la campagne a été récemment révélée par des chercheurs de MalwareHunterTeam et Cyble, dans laquelle un livre écrit par le dirigeant ouïghour en exil Dolkun Isa a été utilisé comme leurre pour diffuser le malware.

Check Point a déclaré avoir observé des artefacts MobileOrder dans la nature de 2015 à la mi-août 2022, à l’exception de 2021, où aucun n’a été détecté.

Les campagnes d’attaque impliquent probablement l’utilisation de tactiques d’ingénierie sociale pour inciter les victimes sans méfiance à lancer des applications malveillantes qui font référence à des documents, des photos et des fichiers audio apparemment inoffensifs.

Ces applications contiennent une variété d’appâts, y compris un PDF sur la guérilla et des images liées à la déploiement de forces paramilitaires à Ürümqi, la capitale de la région autonome ouïghoure du Xinjiang, au lendemain de la attentat meurtrier d’avril 2014.

L’ouverture de l’application malveillante, à son tour, lance un document leurre conçu pour empêcher la cible de remarquer les actions malveillantes en arrière-plan.

« Certaines des versions demandent également un accès Device Admin et root, ce qui non seulement donne au malware un accès complet à l’appareil, mais empêche également la victime de désinstaller facilement l’application », ont déclaré les chercheurs.

Les autres fonctionnalités prises en charge par MobileOrder incluent l’exécution d’un shell distant et même la suppression de fichiers Android Package (APK) supplémentaires.

L’attribution de la campagne à Scarlet Mimic, par Check Point, découle de chevauchements de code clairs, d’une infrastructure partagée et des mêmes modèles de victimologie.

De plus, l’utilisation continue de MobileOrder signale un changement du vecteur d’attaque de la surveillance des ordinateurs de bureau vers la surveillance mobile, avec l’acteur précédemment lié à un logiciel malveillant Windows appelé Psylo Trojan.

Bien qu’il ne soit pas clair lesquelles de ces attaques au cours des sept dernières années ont réussi, le fait même que les auteurs de logiciels malveillants continuent à déployer le logiciel espion est une indication que certains de ces efforts ont porté leurs fruits.

« La persistance de la campagne, l’évolution des logiciels malveillants et l’accent persistant sur le ciblage de populations spécifiques indiquent que les opérations du groupe au fil des ans réussissent dans une certaine mesure », a déclaré Check Point.