Pour couronner une semaine chargée d’accusations et de sanctions contre les pirates iraniens, une nouvelle recherche donne un aperçu de ce qu’est une campagne de surveillance continue de six ans ciblant les expatriés et les dissidents iraniens dans l’intention de voler des informations sensibles.

L’acteur de la menace, soupçonné d’être d’origine iranienne, aurait orchestré la campagne avec au moins deux pièces mobiles différentes – l’une pour Windows et l’autre pour Android – en utilisant un large arsenal d’outils d’intrusion sous la forme de voleurs d’informations et de portes dérobées. conçu pour voler des documents personnels, des mots de passe, des messages Telegram et des codes d’authentification à deux facteurs à partir de messages SMS.

Appel de l’opération « Chaton rampant« , la société de cybersécurité Check Point Research a déclaré que la suite d’outils malveillants avait été principalement utilisée contre les minorités iraniennes, les organisations anti-régime et les mouvements de résistance tels que l’Association des familles du camp d’Achraf et des résidents de Liberty (AFALR), l’Organisation nationale de résistance d’Azerbaïdjan, et les citoyens du Baloutchistan.

Windows Info-Stealer cible KeePass et Telegram

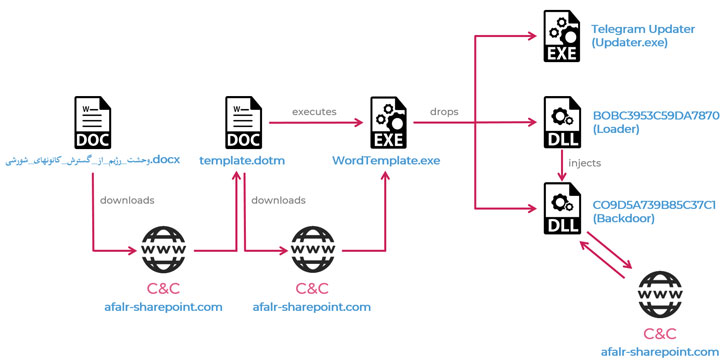

Selon Check Point, la chaîne d’infection a d’abord été retracée dans un document Microsoft Word contenant des logiciels malveillants («Le régime craint la propagation des canons révolutionnaires.docx»), qui, une fois ouvert, exécute une charge utile de la prochaine étape qui vérifie la présence de l’application Telegram sur le système Windows, et si tel est le cas, supprimez trois exécutables malveillants supplémentaires pour télécharger des modules auxiliaires et exfiltrer les fichiers Telegram Desktop et KeePass pertinents de l’ordinateur de la victime.

Ce faisant, l’exfiltration permet à l’attaquant de détourner le compte Telegram de l’individu et de voler les messages, ainsi que d’amasser tous les fichiers avec des extensions spécifiques sur un serveur sous leur contrôle.

La recherche confirme également un consultatif de l’agence américaine pour la cybersécurité et la sécurité des infrastructures (CISA) plus tôt cette semaine, qui détaillait l’utilisation de scripts PowerShell par un cyber-acteur iranien pour accéder aux informations d’identification de mot de passe cryptées stockées par le logiciel de gestion de mot de passe KeePass.

De plus, les informations des comptes Telegram ont été volées à l’aide d’une tactique distincte qui impliquait des pages de hameçonnage hébergées usurpant l’identité de Telegram, y compris l’utilisation de faux messages de mise à jour de fonctionnalités pour obtenir un accès non autorisé aux comptes.

Capturez les codes Google SMS 2FA

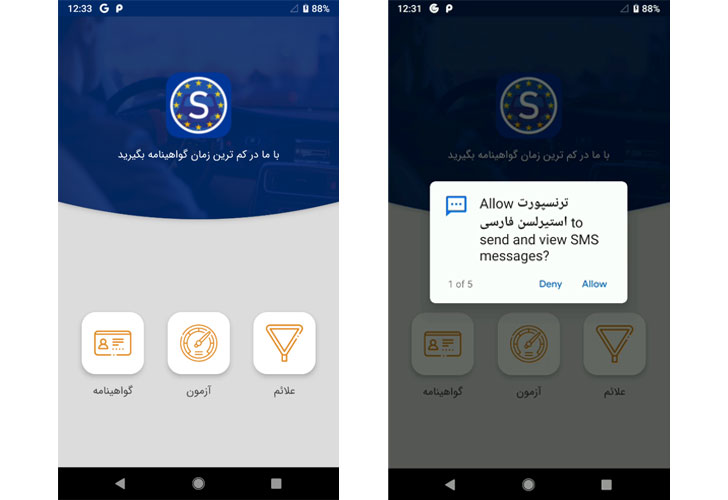

D’autre part, la porte dérobée Android, qui est équipée de capacités pour enregistrer l’environnement du téléphone infecté et récupérer les coordonnées, est installée via une application qui se fait passer pour un service pour aider les locuteurs de langue persane en Suède à obtenir leur permis de conduire.

En particulier, l’application malveillante est conçue pour intercepter et transmettre tous les messages SMS commençant par le préfixe « G- » – généralement utilisé pour l’authentification à deux facteurs par SMS (2FA) de Google – à un numéro de téléphone qu’il reçoit d’une commande- and-control (C2), permettant ainsi au mauvais acteur de capturer les informations d’identification du compte Google de la victime à l’aide d’un écran de connexion au compte Google légitime et de contourner 2FA.

Check Point a déclaré avoir découvert plusieurs variantes de logiciels malveillants remontant à 2014, certaines des versions étant utilisées simultanément et présentant des différences significatives entre elles.

« Nous avons remarqué que si certaines des variantes étaient utilisées simultanément, elles étaient écrites dans différents langages de programmation, utilisaient plusieurs protocoles de communication et ne volaient pas toujours le même type d’informations », a noté la société de cybersécurité.

Une campagne de surveillance ciblant les dissidents

Compte tenu de la nature des cibles triées sur le volet pour Rampant Kitten, comme les Mujahedin-e Khalq (MEK) et l’Organisation nationale de résistance d’Azerbaïdjan (ANRO), les hackers travailleront probablement à la demande du gouvernement iranien, comme cela a été constaté dans la récente série d’actes d’accusation non scellés par le ministère américain de la Justice.

« Le conflit d’idéologies entre ces mouvements et les autorités iraniennes en fait une cible naturelle pour une telle attaque, car ils s’alignent sur le ciblage politique du régime », a déclaré Check Point.

« En outre, la fonctionnalité de la porte dérobée et l’accent mis sur le vol de documents sensibles et l’accès aux comptes KeePass et Telegram montrent que les attaquants étaient intéressés à collecter des renseignements sur ces victimes et à en savoir plus sur leurs activités. »