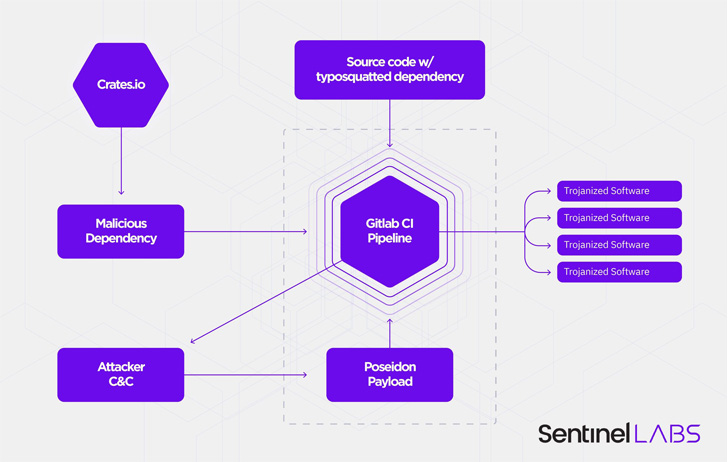

Un cas d’attaque de la chaîne d’approvisionnement logicielle a été observé dans le langage de programmation Rust registre des caisses qui a tiré parti des techniques de typosquattage pour publier une bibliothèque malveillante contenant des logiciels malveillants.

La société de cybersécurité SentinelOne a surnommé l’attaque « CaisseDépression. »

Attaques de typosquattage prend place lorsqu’un adversaire imite le nom d’un package populaire sur un registre public dans l’espoir que les développeurs téléchargent accidentellement le package malveillant au lieu de la bibliothèque légitime.

Dans ce cas, la caisse en question est « rustdecimal », un typosquat du réel « rouille_décimal » qui a été téléchargé plus de 3,5 millions de fois à ce jour. Le package a été signalé plus tôt ce mois-ci le 3 mai par Askar Safin, un développeur basé à Moscou.

Selon un consultatif publié par les responsables de Rust, la caisse aurait été poussée pour la première fois le 25 mars 2022, attirant moins de 500 téléchargements avant d’être définitivement supprimée du référentiel.

Comme les précédentes attaques de typosquattage de ce type, la bibliothèque mal orthographiée reproduit l’intégralité des fonctionnalités de la bibliothèque d’origine tout en introduisant une fonction malveillante conçue pour récupérer un binaire Golang hébergé sur une URL distante.

Plus précisément, la nouvelle fonction vérifie si le « GITLAB_CI » la variable d’environnement est définie, suggérant un « intérêt singulier pour l’intégration continue de GitLab (CI) pipelines », a noté SentinelOne.

La charge utile, qui est équipée pour capturer des captures d’écran, enregistrer des frappes au clavier et télécharger des fichiers arbitraires, est capable de fonctionner à la fois sur Linux et macOS, mais pas sur les systèmes Windows. Les objectifs ultimes de la campagne sont encore inconnus.

Alors que des attaques de typosquattage ont déjà été documentées contre NPM (JavaScript), PyPi (Python) et RubyGems (Ruby), le développement marque un cas peu courant où un tel incident a été découvert dans l’écosystème Rust.

« Les attaques de la chaîne d’approvisionnement logicielle sont passées d’un événement rare à une approche hautement souhaitable pour les attaquants de » pêcher avec de la dynamite « dans le but d’infecter des populations entières d’utilisateurs à la fois », ont déclaré les chercheurs de SentinelOne.

« Dans le cas de CrateDepression, l’intérêt du ciblage pour les environnements de construction de logiciels cloud suggère que les attaquants pourraient tenter de tirer parti de ces infections pour des attaques à plus grande échelle de la chaîne d’approvisionnement. »