Les chercheurs ont mis en lumière une nouvelle campagne de logiciels malveillants hybrides ciblant à la fois les systèmes d’exploitation Android et Windows dans le but d’élargir son bassin de victimes.

Les attaques impliquent l’utilisation de différents logiciels malveillants tels que ERMAC, ErbiumAurora et Laplas, selon un Rapport ThreatFabric partagé avec The Hacker News.

« Cette campagne a fait des milliers de victimes », a déclaré la société néerlandaise de cybersécurité, ajoutant que « le voleur d’erbium a réussi à exfiltrer les données de plus de 1 300 victimes ».

Les infections ERMAC commencent par un site Web frauduleux qui prétend offrir un logiciel d’autorisation Wi-Fi pour Android et Windows qui, une fois installé, est livré avec des fonctionnalités pour voler des phrases de départ à partir de portefeuilles cryptographiques et d’autres données sensibles.

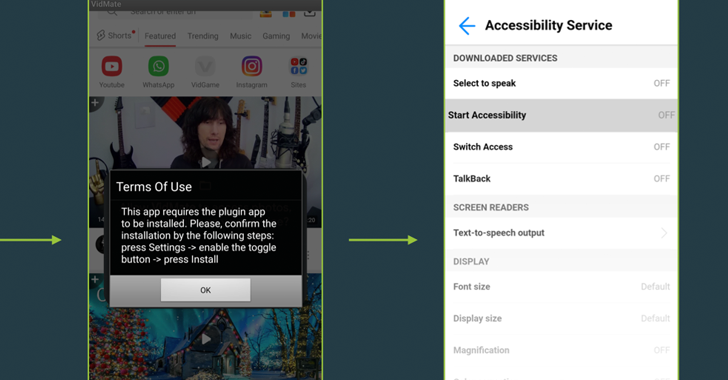

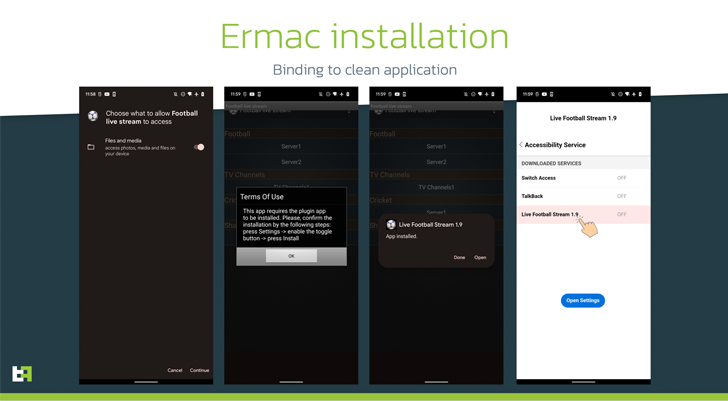

ThreatFabric a déclaré avoir également trouvé un certain nombre d’applications malveillantes qui étaient des versions trojanisées d’applications légitimes comme Instagram, les opérateurs les utilisant comme droppers pour fournir la charge utile malveillante obscurcie.

Les applications malveillantes, surnommées Zombinder, auraient été développées à l’aide d’un service de liaison APK annoncé sur le dark web par un acteur de menace bien connu depuis mars 2022.

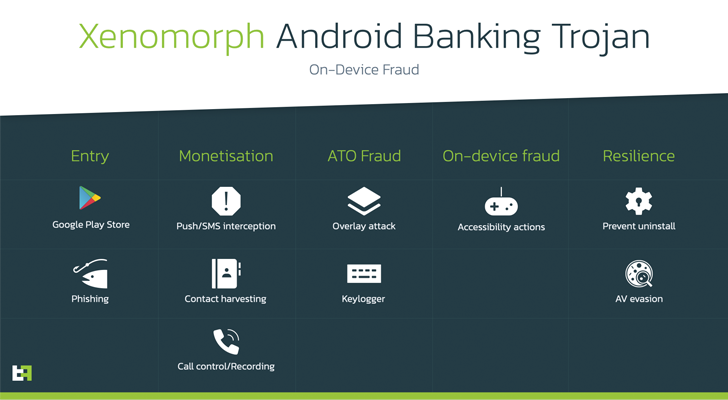

Ces applications zombies ont été utilisées pour distribuer des chevaux de Troie bancaires Android tels que SOVA et Xenomorph ciblant des clients en Espagne, au Portugal et au Canada, entre autres.

Fait intéressant, l’option de téléchargement pour Windows sur le site Web piégé distribuant ERMAC est conçue pour déployer les voleurs d’informations Erbium et Aurora sur le système compromis.

Erbiumqui est un logiciel malveillant en tant que service (MaaS) sous licence pour 1 000 $ par an, vole non seulement des mots de passe et des informations de carte de crédit, mais a également été observé agissant comme un conduit pour déposer le clipper Laplas qui est utilisé pour détourner les transactions cryptographiques.

« La présence d’une telle variété de chevaux de Troie pourrait également indiquer que la page de destination malveillante est utilisée par plusieurs acteurs et leur est fournie dans le cadre d’un service de distribution tiers », ont émis l’hypothèse des chercheurs.