Un packer basé sur un shellcode nommé TrickGate fonctionne avec succès sans attirer l’attention depuis plus de six ans, tout en permettant aux acteurs de la menace de déployer une large gamme de logiciels malveillants tels que TrickBot, Emotet, AZORult, Agent Tesla, FormBook, Cerber, Maze et REvil au fil des ans.

« TrickGate a réussi à rester sous le radar pendant des années parce qu’il est transformateur – il subit des changements périodiquement », Arie Olshtein de Check Point Research m’a ditle qualifiant de « maître des déguisements ».

Proposé en tant que service à d’autres acteurs de la menace depuis au moins fin 2016, TrickGate aide à dissimuler les charges utiles derrière une couche de code wrapper dans le but de contourner les solutions de sécurité installées sur un hôte. Les packers peuvent également fonctionner comme des crypteurs en cryptant le malware comme un mécanisme d’obscurcissement.

« Les packers ont différentes fonctionnalités qui leur permettent de contourner les mécanismes de détection en apparaissant comme des fichiers bénins, en étant difficiles à désosser ou en incorporant des techniques d’évasion de bac à sable », Proofpoint c’est noté en décembre 2020.

Mais les fréquentes mises à jour de l’emballeur commercial en tant que service signifiaient que TrickGate a été suivi sous divers noms tels que nouveau chargeur, Loncomet Chiffreur basé sur NSIS depuis 2019.

Les données de télémétrie recueillies par Check Point indiquent que les acteurs de la menace qui exploitent TrickGate ont principalement ciblé le secteur manufacturier et, dans une moindre mesure, les secteurs verticaux de l’éducation, de la santé, du gouvernement et de la finance.

Les familles de logiciels malveillants les plus populaires utilisées dans les attaques au cours des deux derniers mois incluent FormBook, LokiBot, Agent Tesla, Remcos et Nanocore, avec des concentrations importantes signalées à Taïwan, en Turquie, en Allemagne, en Russie et en Chine.

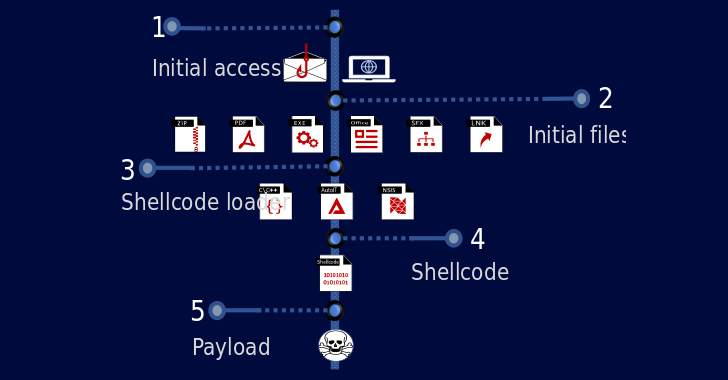

La chaîne d’infection consiste à envoyer des e-mails de phishing avec des pièces jointes malveillantes ou des liens piégés qui conduisent au téléchargement d’un chargeur de shellcode responsable du décryptage et du lancement de la charge utile réelle en mémoire.

L’analyse du shellcode par la firme israélienne de cybersécurité montre qu’il « a été constamment mis à jour, mais les principales fonctionnalités existent sur tous les échantillons depuis 2016 », a noté Olshtein. « Le module d’injection a été la partie la plus cohérente au fil des ans et a été observé dans tous les shellcodes TrickGate. »