Un nouveau groupe de cyber-mercenaires pirates surnommés « Balaurs du Vide » est lié à une série d’activités de cyberespionnage et de vol de données ciblant des milliers d’entités ainsi que des militants des droits de l’homme, des politiciens et des responsables gouvernementaux du monde entier au moins depuis 2015 pour un gain financier tout en se cachant dans l’ombre.

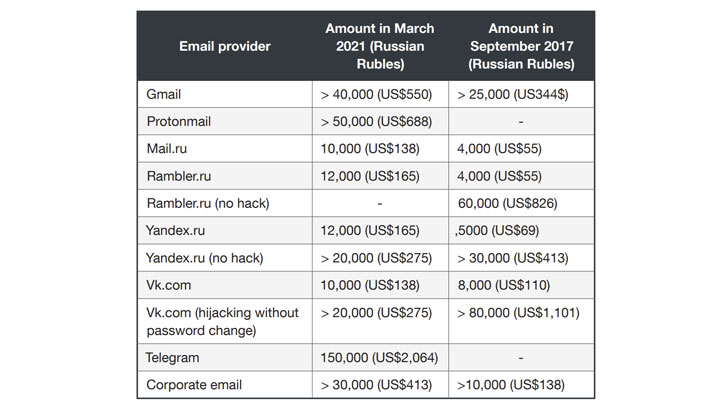

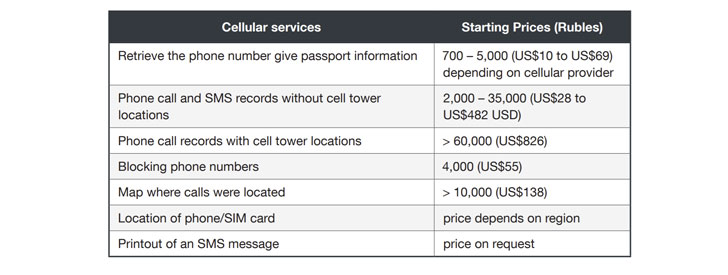

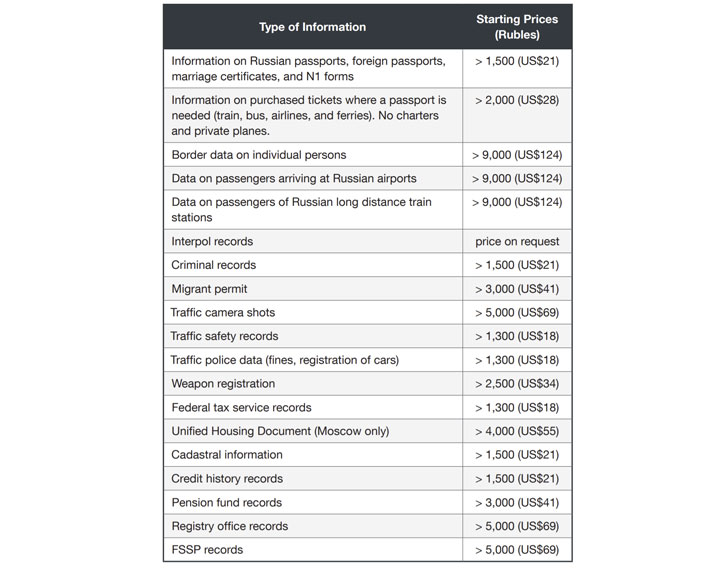

Nommé d’après un dragon à plusieurs têtes du folklore roumain, l’adversaire a démasqué la publicité de ses services dans des forums souterrains russophones remontant à 2017 et vend des trésors d’informations sensibles telles que les journaux de téléphonie cellulaire, les dossiers de vol des passagers, les rapports de crédit, les données bancaires, les messages SMS , et les détails du passeport. L’acteur menaçant se fait appeler « Rockethack ».

« Ce groupe de hackers n’opère pas dans un bâtiment physique et n’a pas non plus de prospectus brillant décrivant ses services », a déclaré Feike Hacquebord, chercheuse chez Trend Micro. mentionné dans un profil récemment publié du collectif.

« Le groupe n’essaie pas de se sortir d’une position difficile en justifiant ses activités, et n’est pas non plus impliqué dans des poursuites judiciaires contre quiconque tenterait de rendre compte de ses activités. Au lieu de cela, ce groupe est assez ouvert sur ce qu’il fait : s’introduire dans des comptes de messagerie et comptes de médias sociaux pour de l’argent », a ajouté Hacquebord.

En plus d’avoir obtenu des critiques positives quasi unanimes sur les forums pour sa capacité à offrir des informations de qualité, Void Balaur se serait également concentré sur les échanges de crypto-monnaie en créant de nombreux sites de phishing pour tromper les utilisateurs d’échange de crypto-monnaie afin d’obtenir un accès non autorisé à leurs portefeuilles. De plus, le collectif de mercenaires a déployé un voleur d’informations nommé Z*Stealer et un malware Android tel que DroidWatcher contre ses cibles.

L’ensemble d’intrusion de Void Balaur a été observé déployé contre un large éventail d’individus et d’entités, y compris des journalistes, des militants des droits de l’homme, des politiciens, des scientifiques, des médecins travaillant dans des cliniques de FIV, des sociétés de génomique et de biotechnologie et des ingénieurs en télécommunications. Trend Micro a déclaré avoir découvert plus de 3 500 adresses e-mail sur lesquelles le groupe s’était fixé.

La plupart des cibles du groupe seraient situées en Russie et dans d’autres pays voisins comme l’Ukraine, la Slovaquie et le Kazakhstan, les victimes étant également situées aux États-Unis, en Israël, au Japon, en Inde et dans les pays européens. Les organisations agressées couvrent toute la gamme des fournisseurs de télécommunications, des sociétés de communication par satellite et des sociétés de technologie financière aux fournisseurs de distributeurs automatiques de billets, aux fournisseurs de points de vente (PoS) et aux sociétés de biotechnologie.

« Void Balaur s’attaque aux données les plus privées et personnelles des entreprises et des particuliers, puis les vend à quiconque veut les payer », ont déclaré les chercheurs. La raison pour laquelle ces individus et entités ont été ciblés reste encore inconnue.

Il n’est pas immédiatement clair comment les enregistrements téléphoniques et électroniques sensibles sont acquis auprès des cibles sans interaction, bien que les chercheurs soupçonnent que l’acteur de la menace aurait pu directement (ou indirectement) impliquer des initiés malhonnêtes dans les entreprises concernées pour vendre les données ou en compromettant les comptes de employés clés ayant accès aux boîtes aux lettres électroniques ciblées.

L’analyse approfondie de Trend Micro a également trouvé un terrain d’entente avec un autre groupe de menaces persistantes avancées basé en Russie nommé Pawn Storm (alias APT28, Sofacy ou Iron Twilight), avec des chevauchements observés dans les adresses e-mail ciblées entre les deux groupes, tout en différant de manière significative à plusieurs égards, y compris le modus operandi de Void Balaur consistant à frapper les utilisateurs de crypto-monnaie et leurs heures d’ouverture.

Si quoi que ce soit, le développement met une fois de plus en évidence la croissance effrénée des activités illicites activités liées au mercenaire dans le cyberespace et la demande de tels services, avec un certain nombre d’opérations — BellTroX (alias Dark Basin), Bahamut, CostaRicto et PowerPepper – qui ont été exposés comme ciblant des institutions financières et des agences gouvernementales ces derniers mois.

Pour se défendre contre les attaques de piratage, il est recommandé d’activer l’authentification à deux facteurs (2FA) via une application d’authentification ou une clé de sécurité matérielle, de s’appuyer sur des applications avec cryptage de bout en bout (E2EE) pour les e-mails et les communications, et de supprimer définitivement les anciens , des messages indésirables pour atténuer le risque d’exposition des données.

« La réalité est que les internautes réguliers ne peuvent pas facilement dissuader un cybermercenaire déterminé », ont conclu les chercheurs. « Tandis que [advanced offensive tools in a cyber mercenary’s arsenal] pourraient être destinés à être utilisés dans la lutte contre le terrorisme et le crime organisé, la réalité est qu’ils – sciemment ou inconsciemment – se retrouvent entre les mains d’acteurs menaçants qui l’utilisent contre des cibles involontaires. »