Les chercheurs en cybersécurité ont divulgué des détails sur ce qu’ils disent être le « plus grand botnet » observé dans la nature au cours des six dernières années, infectant plus de 1,6 million d’appareils principalement situés en Chine, dans le but de lancer des attaques par déni de service distribué (DDoS) et insérer des publicités dans des sites Web HTTP visités par des utilisateurs sans méfiance.

L’équipe de sécurité Netlab de Qihoo 360 a surnommé le botnet « Rose » sur la base d’un échantillon obtenu le 21 novembre 2019, en raison d’un grand nombre de noms de fonctions commençant par « rose ».

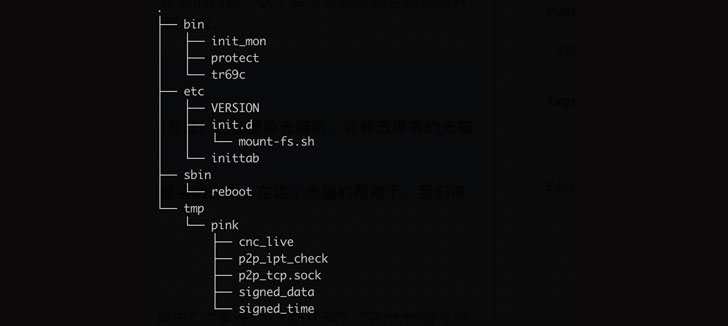

Ciblant principalement les routeurs à fibre optique basés sur MIPS, le botnet exploite une combinaison de services tiers tels que GitHub, des réseaux peer-to-peer (P2P) et des serveurs centraux de commande et de contrôle (C2) pour ses bots afin de contrôler les communications, sans parler du cryptage complet des canaux de transmission pour éviter que les appareils victimes ne soient pris en charge.

« Pink a couru avec le fournisseur pour garder le contrôle sur les appareils infectés, tandis que le fournisseur a tenté à plusieurs reprises de résoudre le problème, le maître du bot a également remarqué l’action du fournisseur en temps réel et a effectué plusieurs mises à jour du micrologiciel sur les routeurs à fibre optique en conséquence », les chercheurs a déclaré dans une analyse publiée la semaine dernière à la suite d’une action coordonnée prise par le fournisseur non spécifié et l’équipe technique/centre de coordination d’intervention d’urgence du réseau informatique de la Chine (CNCERT/CC).

Il est intéressant de noter que Pink a également adopté DNS-Over-HTTPS (DoH), un protocole utilisé pour effectuer une résolution à distance du système de noms de domaine via le protocole HTTPS, pour se connecter au contrôleur spécifié dans un fichier de configuration fourni via un GitHub ou Baidu Tieba ainsi qu’un nom de domaine intégré codé en dur dans certains des échantillons.

Plus de 96% des nœuds zombies faisant partie du « réseau de robots à très grande échelle » étaient situés en Chine, la société de cybersécurité basée à Pékin NSFOCUS c’est noté dans un rapport indépendant, l’acteur malveillant s’introduisant dans les appareils pour installer des programmes malveillants en tirant parti des vulnérabilités zero-day des appareils de passerelle réseau. Bien qu’une partie importante des appareils infectés ait depuis été réparée et restaurée à leur état antérieur en juillet 2020, le botnet serait toujours actif, comprenant environ 100 000 nœuds.

Avec près de 100 attaques DDoS lancées par le botnet à ce jour, les résultats sont encore une autre indication de la façon dont les botnets peuvent offrir une infrastructure puissante aux mauvais acteurs pour monter une variété d’intrusions. « Les appareils de l’Internet des objets sont devenus un objectif important pour les organisations de production noires et même les organisations de menaces persistantes avancées (APT) », ont déclaré les chercheurs de NSFOCUS. « Bien que Pink soit le plus grand botnet jamais découvert, ce ne sera jamais le dernier. »