Les chercheurs en cybersécurité ont mis au jour une quatrième nouvelle souche de malware – conçue pour propager le malware sur d’autres ordinateurs des réseaux des victimes – qui a été déployée dans le cadre de l’attaque de la chaîne d’approvisionnement SolarWinds révélée à la fin de l’année dernière.

Surnommé « Raindrop » par Symantec, propriété de Broadcom, le malware rejoint les autres implants malveillants tels que Sunspot, Sunburst (ou Solorigate) et Teardrop qui ont été livrés furtivement aux réseaux d’entreprise.

La dernière découverte intervient au milieu d’une enquête continue sur la violation, soupçonnée d’être d’origine russe, qui a revendiqué un certain nombre d’agences gouvernementales américaines et d’entreprises du secteur privé.

«La découverte de Raindrop est une étape importante dans notre enquête sur les attaques de SolarWinds car elle fournit des informations supplémentaires sur l’activité post-compromission dans les organisations d’intérêt pour les attaquants», chercheurs de Symantec m’a dit.

La société de cybersécurité a déclaré qu’elle n’avait découvert que quatre échantillons de Raindrop à ce jour qui avaient été utilisés pour livrer le Balise de frappe en cobalt – une porte dérobée en mémoire capable d’exécuter des commandes, d’enregistrer des frappes, de transférer des fichiers, d’augmenter les privilèges, de scanner les ports et de mouvements latéraux.

Symantec, le mois dernier, avait découvert plus de 2000 systèmes appartenant à 100 clients ayant reçu les mises à jour de SolarWinds Orion, avec des cibles sélectionnées infectées par une charge utile de deuxième étape appelée Teardrop qui est également utilisée pour installer le Cobalt Strike Beacon.

« La façon dont Teardrop est construit, il aurait pu laisser tomber n’importe quoi; dans ce cas, il a laissé tomber Beacon, une charge utile incluse avec Cobalt Strike », chercheurs de Check Point m’a dit, notant que cela a peut-être été fait pour «rendre l’attribution plus difficile».

«Alors que Teardrop était utilisé sur des ordinateurs qui avaient été infectés par le cheval de Troie Sunburst original, Raindrop est apparu ailleurs sur le réseau, étant utilisé par les attaquants pour se déplacer latéralement et déployer des charges utiles sur d’autres ordinateurs.

Il convient de noter que les attaquants ont utilisé le malware Sunspot exclusivement contre SolarWinds en septembre 2019 pour compromettre son environnement de construction et injecter le cheval de Troie Sunburst dans sa plate-forme de surveillance de réseau Orion. Le logiciel contaminé a ensuite été livré à 18 000 clients de l’entreprise.

L’analyse par Microsoft du modus operandi de Solorigate le mois dernier a révélé que les opérateurs choisissaient soigneusement leurs cibles, choisissant de n’intensifier les attaques que dans quelques cas en déployant Teardrop sur la base des informations recueillies lors d’une première reconnaissance de l’environnement cible pour les comptes de grande valeur et les atouts.

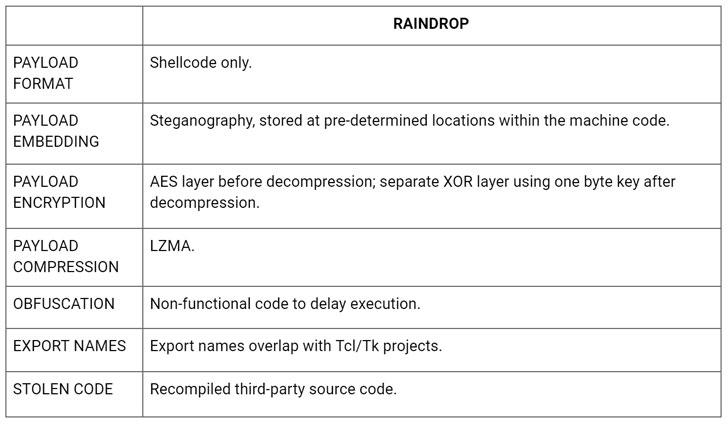

Maintenant Raindrop (« bproxy.dll ») rejoint le mix. Bien que Teardrop et Raindrop agissent comme un compte-gouttes pour le Cobalt Strike Beacon, ils diffèrent également de plusieurs manières.

Pour commencer, Teardrop est livré directement par la porte dérobée Sunburst initiale, alors que Raindrop semble avoir été déployé dans le but de se propager à travers le réseau des victimes. De plus, le malware apparaît sur les réseaux où au moins un ordinateur a déjà été compromis par Sunburst, sans aucune indication que Sunburst a déclenché son installation.

Les deux souches de logiciels malveillants utilisent également différents packers et configurations Cobalt Strike.

Symantec n’a pas identifié les organisations touchées par Raindrop, mais a déclaré que les échantillons avaient été trouvés dans un système victime exécutant un logiciel d’accès et de gestion d’ordinateur et sur une machine qui exécutait des commandes PowerShell pour infecter d’autres ordinateurs de l’organisation avec le même malware.