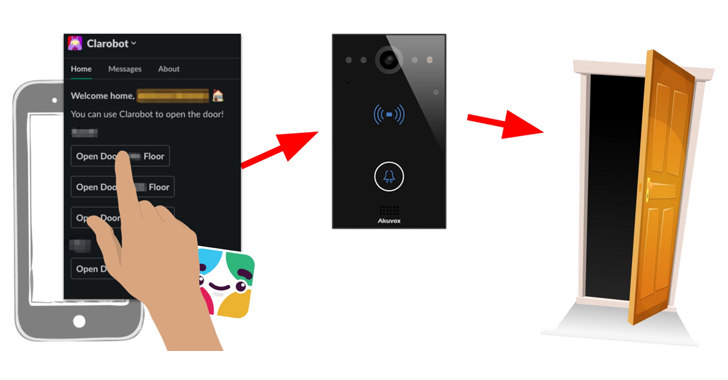

Plus d’une douzaine de failles de sécurité ont été révélées dans E11, un produit d’interphone intelligent fabriqué par une société chinoise Akuvox.

« Les vulnérabilités pourraient permettre aux attaquants d’exécuter du code à distance afin d’activer et de contrôler la caméra et le microphone de l’appareil, de voler des vidéos et des images ou de prendre pied sur le réseau », a déclaré Vera Mens, chercheuse en sécurité à Claroty. a dit dans une rédaction technique.

Akuvox E11 est décrit par la société sur son site Web comme un « siroter [Session Initiation Protocol] interphone vidéo spécialement conçu pour les villas, les maisons et les appartements. »

Le liste de produits, cependant, a été retiré du site Web, affichant un message d’erreur : « La page n’existe pas. » UN instantané capturé par Google montre que la page était en ligne aussi récemment que le 12 mars 2023, 05:59:51 GMT.

Les attaques peuvent se manifester soit par l’exécution de code à distance au sein du réseau local (LAN), soit par l’activation à distance de la caméra et du microphone de l’E11, permettant à l’adversaire de collecter et d’exfiltrer des enregistrements multimédias.

Un troisième vecteur d’attaque tire parti d’un serveur FTP (File Transfer Protocol) externe et non sécurisé pour télécharger des images et des données stockées.

Les problèmes les plus graves sont les suivants :

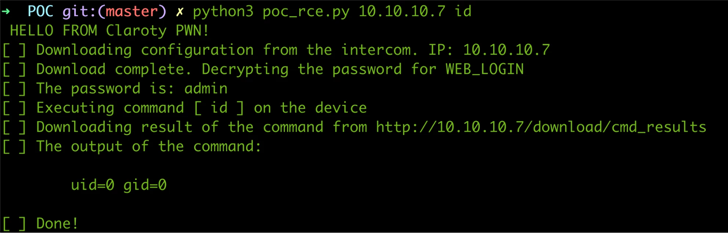

- CVE-2023-0344 (Score CVSS : 9,1) – Akuvox E11 semble utiliser une version personnalisée du serveur dropbear SSH. Ce serveur permet une option non sécurisée qui, par défaut, n’est pas dans le serveur officiel dropbear SSH.

- CVE-2023-0345 (Score CVSS : 9,8) – Le serveur shell sécurisé (SSH) Akuvox E11 est activé par défaut et est accessible par l’utilisateur root. Ce mot de passe ne peut pas être modifié par l’utilisateur.

- CVE-2023-0352 (Score CVSS : 9,1) – La page Web de récupération du mot de passe Akuvox E11 est accessible sans authentification, et un attaquant pourrait télécharger le fichier de clé de l’appareil. Un attaquant pourrait alors utiliser cette page pour réinitialiser le mot de passe par défaut.

- CVE-2023-0354 (Score CVSS : 9,1) – Le serveur Web Akuvox E11 est accessible sans aucune authentification de l’utilisateur, ce qui pourrait permettre à un attaquant d’accéder à des informations sensibles, ainsi que de créer et de télécharger des captures de paquets avec des URL par défaut connues.

La majorité des 13 problèmes de sécurité restent non corrigés à ce jour, la société de sécurité industrielle et IoT notant qu’Akuvox a depuis résolu le problème des autorisations du serveur FTP en désactivant « la possibilité de répertorier son contenu afin que les acteurs malveillants ne puissent plus énumérer les fichiers ».

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Les conclusions ont également incité la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis à libérer un avis sur les systèmes de contrôle industriel (ICS) la semaine dernière.

« L’exploitation réussie de ces vulnérabilités pourrait entraîner la perte d’informations sensibles, un accès non autorisé et accorder un contrôle administratif total à un attaquant », a déclaré l’agence. mis en garde.

En l’absence de correctifs, il est conseillé aux organisations utilisant l’interphone de le déconnecter d’Internet jusqu’à ce que les vulnérabilités soient corrigées afin d’atténuer les attaques à distance potentielles.

Il est également conseillé de changer le mot de passe par défaut utilisé pour sécuriser l’interface Web et de « segmenter et isoler l’appareil Akuvox du reste du réseau de l’entreprise » pour empêcher les attaques par mouvement latéral.

Le développement intervient alors que Wago a publié des correctifs pour plusieurs de ses contrôleurs logiques programmables (PLC) pour adresse quatre vulnérabilités (CVE-2022-45137, CVE-2022-45138, CVE-2022-45139 et CVE-2022-45140) dont deux pourraient être exploitées pour atteindre un compromis complet du système.