Une récente campagne menée par Terre Preta indique que les groupes d’États-nations alignés sur la Chine deviennent de plus en plus compétents pour contourner les solutions de sécurité.

L’acteur de la menace, actif depuis au moins 2012, est suivi par la communauté de la cybersécurité au sens large sous Bronze President, HoneyMyte, Mustang Panda, RedDelta et Red Lich.

Les chaînes d’attaque montées par le groupe commencent par un e-mail de harponnage pour déployer une large gamme d’outils d’accès par porte dérobée, de commande et de contrôle (C2) et d’exfiltration de données.

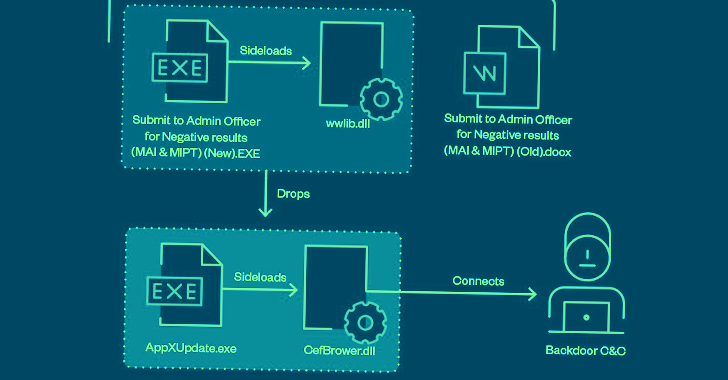

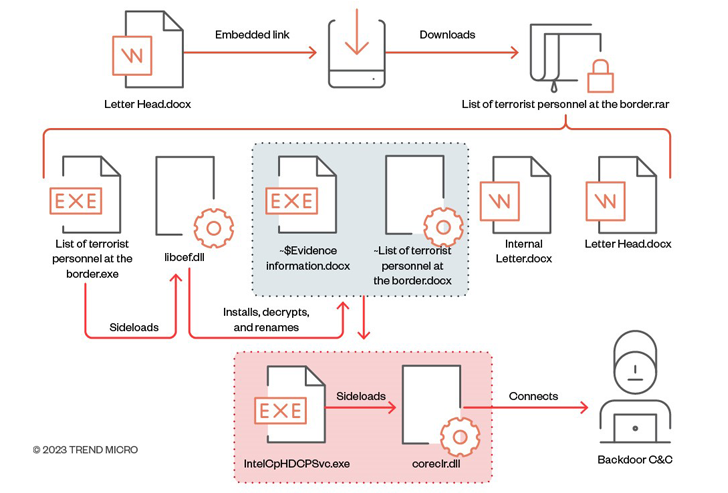

Ces messages sont accompagnés d’archives de leurres malveillants distribués via des liens Dropbox ou Google Drive qui utilisent le chargement latéral DLL, des fichiers de raccourcis LNK et de fausses extensions de fichiers comme vecteurs d’arrivée pour prendre pied et supprimer des portes dérobées telles que TONEINS, TONESHELL, PUBLOAD et MQsTTang ( alias QMAGENT).

Des chaînes d’infection similaires utilisant des liens Google Drive ont été observées livrant Cobalt Strike dès avril 2021.

« Earth Preta a tendance à dissimuler les charges utiles malveillantes dans de faux fichiers, en les déguisant en fichiers légitimes, une technique qui s’est avérée efficace pour éviter la détection », Trend Micro a dit dans une nouvelle analyse publiée jeudi.

Cette méthode de point d’entrée, qui a été repérée pour la première fois à la fin de l’année dernière, a depuis reçu une légère modification dans laquelle le lien de téléchargement vers l’archive est intégré dans un autre document leurre et le fichier est protégé par mot de passe dans le but de contourner les solutions de passerelle de messagerie.

« Les fichiers peuvent ensuite être extraits à l’intérieur via le mot de passe fourni dans le document », ont déclaré les chercheurs. « En utilisant cette technique, l’acteur malveillant à l’origine de l’attaque peut contourner avec succès les services d’analyse. »

L’accès initial à l’environnement de la victime est suivi de découverte de compte et phases d’escalade de privilèges, avec Mustang Panda tirant parti d’outils personnalisés comme ABPASS et CCPASS pour circonvenir Contrôle de compte d’utilisateur (UAC) dans Windows 10.

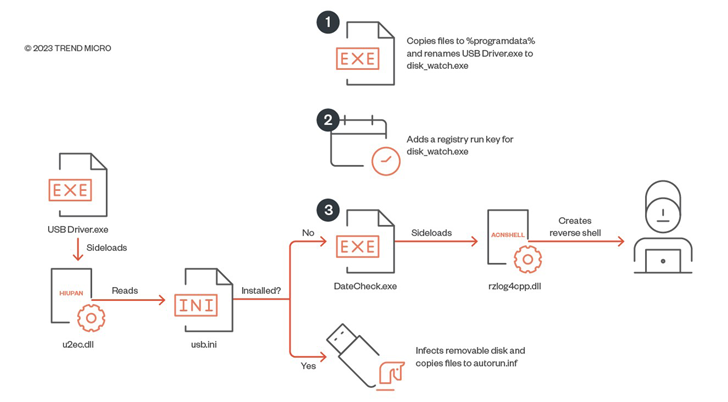

En outre, l’auteur de la menace a été observé en train de déployer des logiciels malveillants tels que « USB Driver.exe » (HIUPAN ou MISTCLOAK) et « rzlog4cpp.dll » (ACNSHELL ou BLUEHAZE) pour s’installer sur des disques amovibles et créer un coque inversée dans le but de se déplacer latéralement sur le réseau.

Découvrez les dangers cachés des applications SaaS tierces

Êtes-vous conscient des risques associés à l’accès d’applications tierces aux applications SaaS de votre entreprise ? Rejoignez notre webinaire pour en savoir plus sur les types d’autorisations accordées et sur la façon de minimiser les risques.

Parmi les autres utilitaires déployés, citons CLEXEC, une porte dérobée capable d’exécuter des commandes et d’effacer les journaux d’événements ; COOLCLIENT et TROCLIENT, des implants conçus pour enregistrer les frappes ainsi que pour lire et supprimer des fichiers ; et PlugX.

« Outre les outils légitimes bien connus, les acteurs de la menace ont également conçu des outils hautement personnalisés utilisés pour l’exfiltration », ont noté les chercheurs. Cela comprend NUPAKAGE et ZPAKAGE, qui sont tous deux équipés pour collecter des fichiers Microsoft Office.

Les résultats soulignent une fois de plus le rythme opérationnel accru des acteurs chinois du cyberespionnage et leur investissement constant dans l’amélioration de leur cyberarmement pour échapper à la détection.

« Earth Preta est un acteur de la menace capable et organisé qui perfectionne en permanence ses TTP, renforce ses capacités de développement et construit un arsenal polyvalent d’outils et de logiciels malveillants », ont conclu les chercheurs.