Un acteur menaçant d’origine inconnue, jusque-là sans papiers, a été lié à des attaques ciblant les télécommunications, les fournisseurs de services Internet et les universités dans plusieurs pays du Moyen-Orient et d’Afrique.

« Les opérateurs sont très conscients de la sécurité des opérations, gèrent une infrastructure soigneusement segmentée par victime et déploient rapidement des contre-mesures complexes en présence de solutions de sécurité », ont déclaré des chercheurs de SentinelOne. a dit dans un nouveau rapport.

La société de cybersécurité a donné le nom de code au groupe Métador en référence à une chaîne « I am meta » dans l’un de leurs échantillons de logiciels malveillants et à cause des réponses en espagnol des serveurs de commande et de contrôle (C2).

L’acteur de la menace se serait principalement concentré sur le développement de logiciels malveillants multiplateformes dans sa poursuite d’objectifs d’espionnage. Les autres caractéristiques de la campagne sont le nombre limité d’intrusions et l’accès à long terme aux cibles.

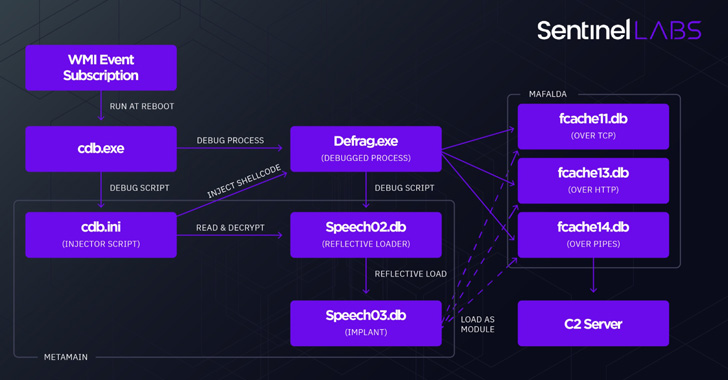

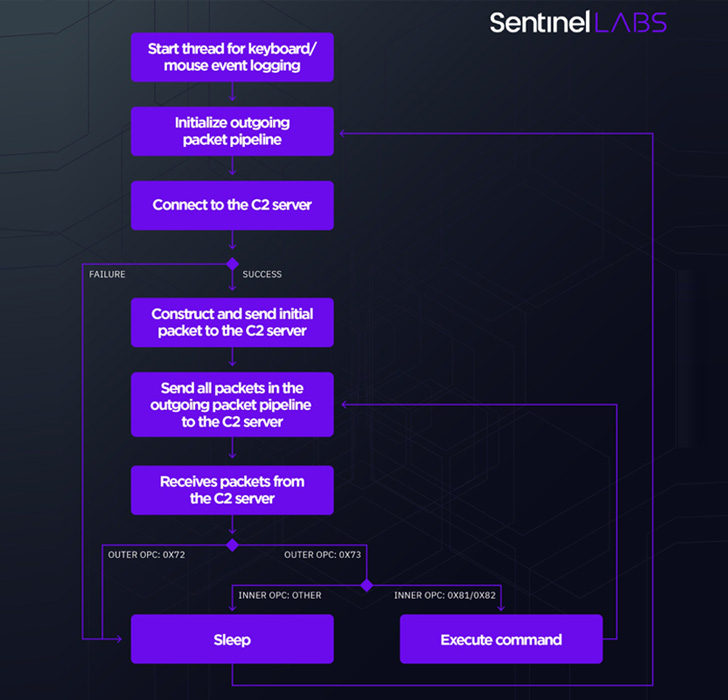

Cela inclut deux plates-formes de logiciels malveillants Windows différentes appelées metaMain et Mafalda qui sont expressément conçues pour fonctionner en mémoire et échapper à la détection. metaMain sert également de conduit pour déployer Mafalda, un implant interactif flexible prenant en charge 67 commandes.

metaMain, pour sa part, est riche en fonctionnalités, permettant à l’adversaire de maintenir un accès à long terme, d’enregistrer les frappes au clavier, de télécharger et de télécharger des fichiers arbitraires et d’exécuter du shellcode.

Signe que Mafalda est activement maintenu par ses développeurs, le logiciel malveillant a pris en charge 13 nouvelles commandes entre deux variantes compilées en avril et décembre 2021, ajoutant des options pour le vol d’informations d’identification, la reconnaissance du réseau et la manipulation du système de fichiers.

Les chaînes d’attaques ont en outre impliqué un logiciel malveillant Linux inconnu qui est utilisé pour recueillir des informations à partir de l’environnement compromis et les renvoyer à Mafalda. Le vecteur d’entrée utilisé pour faciliter les intrusions est encore inconnu.

De plus, les références dans la documentation de la commande interne de Mafalda suggèrent une séparation claire des responsabilités entre les développeurs et les opérateurs. En fin de compte cependant, l’attribution de Metador reste un « mystère brouillé ».

« De plus, la complexité technique du logiciel malveillant et son développement actif suggèrent un groupe disposant de ressources suffisantes pour acquérir, maintenir et étendre plusieurs frameworks », ont noté les chercheurs Juan Andres Guerrero-Saade, Amitai Ben Shushan Ehrlich et Aleksandar Milenkoski.