Une campagne de logiciels espions mobiles en cours a été découverte en train d’espionner les résidents sud-coréens à l’aide d’une famille de 23 applications Android malveillantes pour siphonner des informations sensibles et obtenir le contrôle à distance des appareils.

« Avec plus d’un millier de victimes sud-coréennes, le groupe malveillant à l’origine de cette campagne invasive a eu accès à toutes les données, communications et services sur leurs appareils », a déclaré le chercheur de Zimperium Aazim Yaswant. « Les victimes diffusaient leurs informations privées aux acteurs malveillants sans aucune indication que quelque chose n’allait pas. »

La société de sécurité mobile basée à Dallas a surnommé la campagne « TéléphoneSpy. »

Zimperium n’a pas attribué le logiciel espion à un acteur de menace connu. « Les preuves entourant PhoneSpy montrent un cadre familier qui a été diffusé pendant des années, mis à jour par des individus et partagé au sein des communautés privées et des canaux secondaires jusqu’à ce qu’il soit assemblé dans ce que nous voyons dans cette variation aujourd’hui », Richard Melick, directeur de la stratégie produit de l’entreprise pour la sécurité des terminaux, a déclaré The Hacker News.

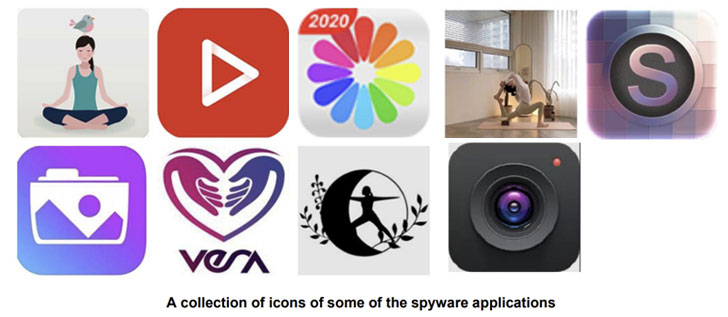

Il a été découvert que les applications malveillantes se font passer pour des utilitaires de style de vie apparemment inoffensifs à des fins allant de l’apprentissage du yoga et de la navigation sur des photos à regarder la télévision et des vidéos, les artefacts malveillants ne s’appuyant pas sur Google Play Store ou d’autres marchés d’applications non officiels tiers, impliquant un réseau social méthode d’ingénierie ou de redirection du trafic Web pour inciter les utilisateurs à télécharger les applications.

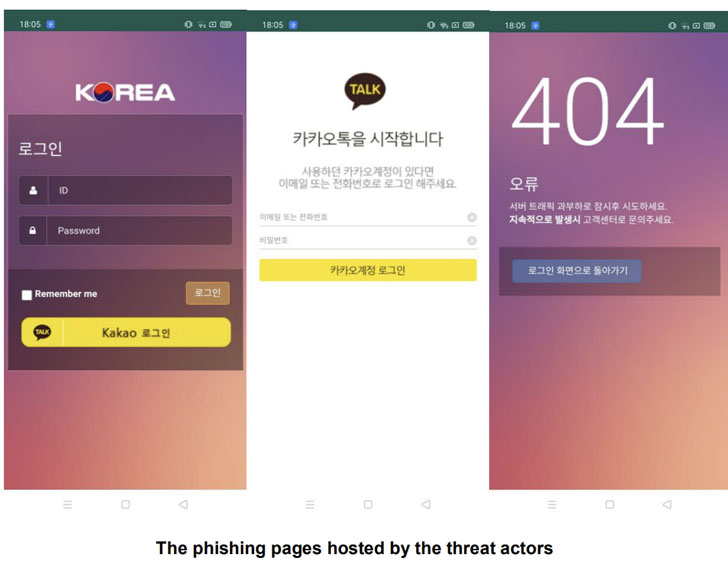

Après l’installation, l’application demande un large éventail d’autorisations avant d’ouvrir un site de phishing conçu pour ressembler aux pages de connexion d’applications populaires telles que Facebook, Instagram, Google et Kakao Talk. Cependant, les utilisateurs qui tentent de se connecter sont accueillis par un message HTTP 404 Not Found, mais en réalité, leurs informations d’identification sont volées et exfiltrées vers un serveur de commande et de contrôle (C2) distant.

« De nombreuses applications sont des façades d’une application réelle sans aucune des fonctionnalités basées sur l’utilisateur annoncées », a expliqué Yaswant. « Dans quelques autres cas, comme des applications plus simples qui se présentent comme des visionneuses de photos, l’application fonctionnera comme annoncé pendant que le logiciel espion PhoneSpy fonctionne en arrière-plan. »

Comme d’autres chevaux de Troie, PhoneSpy abuse de ses autorisations bien établies, permettant à l’auteur de la menace d’accéder à l’appareil photo pour prendre des photos, enregistrer des vidéos et de l’audio, obtenir une localisation GPS précise, afficher des images de l’appareil, ainsi qu’extraire des messages SMS, des contacts, des journaux d’appels, et même envoyer des messages SMS au téléphone avec du texte contrôlé par l’attaquant. Les données amassées sont ensuite partagées avec le serveur C2.

« Les logiciels espions mobiles sont une arme incroyablement puissante et efficace contre les données que nous détenons. Alors que nos téléphones et tablettes continuent de devenir des portefeuilles et des identifiants numériques, des formes d’authentification multifacteur et les clés du royaume des données pour nos professionnels et vies personnelles, les acteurs malveillants qui veulent ces données exactes trouveront de nouveaux moyens de les voler », a déclaré Melick.

« PhoneSpy et d’autres exemples de logiciels espions mobiles montrent que ces ensembles d’outils et ces cadres peuvent être décomposés et reconstruits encore et encore avec un code et des capacités mis à jour, donnant aux attaquants l’avantage. Et sa popularité ne fait qu’augmenter pour tous les États-nations ciblant les dissidents. aux entreprises qui espionnent la concurrence en raison du manque de sécurité avancée entourant la plupart de ces appareils critiques. »