Un acteur de menaces à motivation financière connu pour viser les secteurs de la vente au détail, de l’hôtellerie et du divertissement a été observé en train de déployer une toute nouvelle porte dérobée sur les systèmes infectés, indiquant que les opérateurs réorganisent continuellement leur arsenal de logiciels malveillants pour éviter la détection et rester sous le radar.

Le malware auparavant non documenté a été surnommé « Sardonique » par la société roumaine de technologie de cybersécurité Bitdefender, qu’elle a rencontrée lors d’une enquête médico-légale à la suite d’une attaque infructueuse menée par FIN8 visant une institution financière anonyme située aux États-Unis

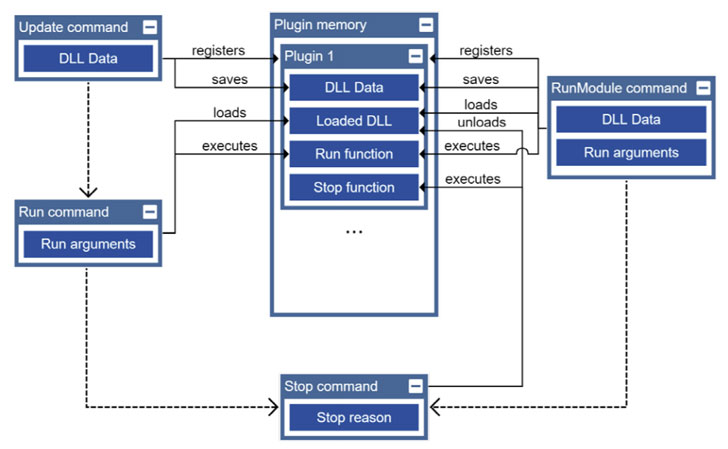

Dit être en cours de développement, « la porte dérobée Sardonic est extrêmement puissante et possède un large éventail de capacités qui aident l’acteur de la menace à exploiter de nouveaux logiciels malveillants à la volée sans mettre à jour les composants », ont déclaré les chercheurs de Bitdefender Eduard Budaca et Victor Vrabie dans un rapport partagé avec The Hacker News.

Depuis son apparition sur la scène en janvier 2016, FIN8 a tiré parti d’une multitude de techniques telles que le spear-phishing et les logiciels malveillants tels que PUNCHTRACK et BADHATCH pour voler les données des cartes de paiement des systèmes de point de vente (POS).

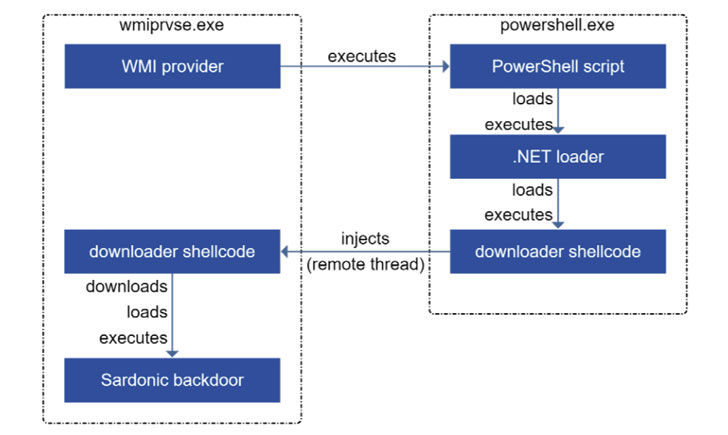

Le groupe de menaces, connu pour prendre des pauses prolongées entre les campagnes pour affiner ses tactiques et augmenter le taux de réussite de ses opérations, mène des cyber-incursions principalement par le biais d’attaques « vivant de la terre », en utilisant des outils et des interfaces intégrés tels que PowerShell ainsi que de profiter de services légitimes comme sslip.io pour déguiser leur activité.

Plus tôt en mars, Bitdefender a révélé le retour de FIN8 après une interruption d’un an et demi pour cibler les secteurs de l’assurance, de la vente au détail, de la technologie et des produits chimiques aux États-Unis, au Canada, en Afrique du Sud, à Porto Rico, au Panama et en Italie avec une version remaniée de l’implant BADHATCH doté de capacités améliorées, notamment la capture d’écran, le tunneling proxy, le vol d’informations d’identification et l’exécution sans fichier.

Dans le dernier incident analysé par la société, les attaquants auraient infiltré le réseau cible pour effectuer une reconnaissance détaillée, avant d’effectuer des mouvements latéraux et des activités d’escalade de privilèges pour déployer la charge utile du malware. « Il y a eu plusieurs tentatives pour déployer la porte dérobée Sardonic sur les contrôleurs de domaine afin de poursuivre l’escalade des privilèges et le mouvement latéral, mais les lignes de commande malveillantes ont été bloquées », ont déclaré les chercheurs.

Écrit en C++, Sardonic prend non seulement des mesures pour établir la persistance sur la machine compromise, mais est également doté de capacités lui permettant d’obtenir des informations système, d’exécuter des commandes arbitraires et de charger et exécuter des plugins supplémentaires, dont les résultats sont transmis à un serveur distant contrôlé par un attaquant.

Au contraire, le dernier développement est un autre signe du changement de tactique de FIN8 en renforçant ses capacités et son infrastructure de diffusion de logiciels malveillants. Pour atténuer le risque associé aux logiciels malveillants financiers, il est recommandé aux entreprises de séparer leurs réseaux de point de vente de ceux utilisés par les employés ou les invités, de former les employés à mieux repérer les e-mails de phishing et d’améliorer les solutions de sécurité des e-mails pour filtrer les pièces jointes potentiellement suspectes.