L’acteur de la menace persistante avancée (APT) connu sous le nom de SideWinder a été accusé d’avoir déployé une porte dérobée dans des attaques dirigées contre des organisations gouvernementales pakistanaises dans le cadre d’une campagne qui a débuté fin novembre 2022.

« Dans cette campagne, le groupe SideWinder Advanced Persistent Threat (APT) a utilisé une technique de polymorphisme basée sur le serveur pour fournir la charge utile de l’étape suivante », a déclaré l’équipe BlackBerry Research and Intelligence. a dit dans un rapport technique publié lundi.

Une autre campagne découverte par la société canadienne de cybersécurité début mars 2023 montre que la Turquie a également atterri dans le collimateur des priorités de collecte de l’acteur menaçant.

SideWinder est sur le radar depuis au moins 2012 et il est principalement connu pour cibler diverses entités d’Asie du Sud-Est situées au Pakistan, en Afghanistan, au Bhoutan, en Chine, au Myanmar, au Népal et au Sri Lanka.

Suspecté d’être un groupe parrainé par l’État indien, SideWinder est également suivi sous les noms APT-C-17, APT-Q-39, Hardcore Nationalist (HN2), Rattlesnake, Razor Tiger et T-APT4.

Les séquences d’attaque typiques montées par l’acteur impliquent l’utilisation de leurres de courrier électronique soigneusement conçus et Techniques de chargement latéral de DLL pour voler sous le radar et déployer des logiciels malveillants capables d’accorder aux acteurs un accès à distance aux systèmes ciblés.

Au cours de l’année écoulée, SideWinder a été lié à un cyber attaque visant au Pakistan Navy War College (PNWC) ainsi qu’un Campagne de malware Android qui a tiré parti du nettoyeur de téléphone malveillant et des applications VPN téléchargées sur le Google Play Store pour récolter des informations sensibles.

La dernière chaîne d’infection documentée par BlackBerry reflète les conclusions de la société chinoise de cybersécurité QiAnXin en décembre 2022 détaillant l’utilisation de documents de leurre PNWC pour supprimer une porte dérobée légère basée sur .NET (App.dll) capable de récupérer et d’exécuter des logiciels malveillants de niveau supérieur à partir d’un serveur distant.

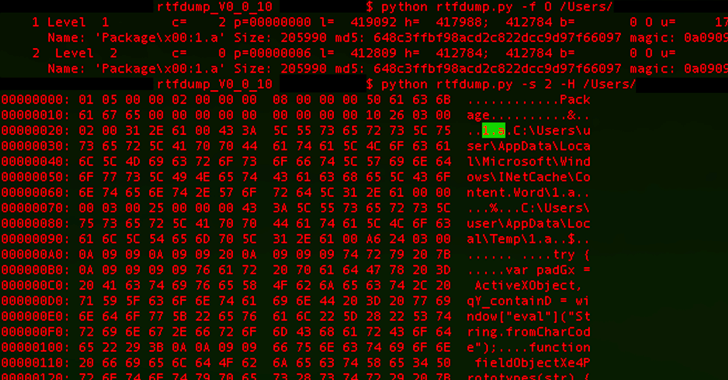

Ce qui distingue également la campagne, c’est l’utilisation par l’acteur de la menace du polymorphisme basé sur le serveur comme moyen de contourner potentiellement la détection antivirus (AV) traditionnelle basée sur les signatures et de distribuer des charges utiles supplémentaires en répondant avec deux versions différentes d’un fichier RTF intermédiaire.

Plus précisément, le Document PNWC emploie une méthode connue sous le nom de injection de modèle à distance pour récupérer le fichier RTF de sorte qu’il héberge le code malveillant uniquement si la demande provient d’un utilisateur dans la plage d’adresses IP du Pakistan.

« Il est important de noter que dans les deux cas, seuls le nom du fichier ‘file.rtf’ et le type de fichier sont identiques ; cependant, le contenu, la taille du fichier et le hachage du fichier sont différents », a expliqué BlackBerry.

Apprenez à arrêter les ransomwares avec une protection en temps réel

Rejoignez notre webinaire et découvrez comment arrêter les attaques de ransomwares dans leur élan grâce à la MFA en temps réel et à la protection des comptes de service.

« Si l’utilisateur n’est pas dans la plage IP pakistanaise, le serveur renvoie un fichier RTF de 8 octets (file.rtf) qui contient une seule chaîne : {\rtf1 }. Cependant, si l’utilisateur se trouve dans la plage IP pakistanaise, le Le serveur renvoie ensuite la charge utile RTF, dont la taille varie entre 406 Ko et 414 Ko. »

La divulgation arrive peu de temps après que Fortinet et Team Cymru ont divulgué les détails des attaques perpétrées par un acteur de la menace basé au Pakistan connu sous le nom de SideCopy contre la défense indienne et des cibles militaires.

« La dernière campagne SideWinder ciblant la Turquie chevauche les développements géopolitiques les plus récents ; en particulier, en Turquie soutien du Pakistan et la suite réaction de l’Inde », a déclaré BlackBerry.