Un malware Linux jusqu’alors non documenté avec des capacités de porte dérobée a réussi à rester sous le radar pendant environ trois ans, permettant à l’acteur menaçant derrière de récolter et d’exfiltrer les informations sensibles des systèmes infectés.

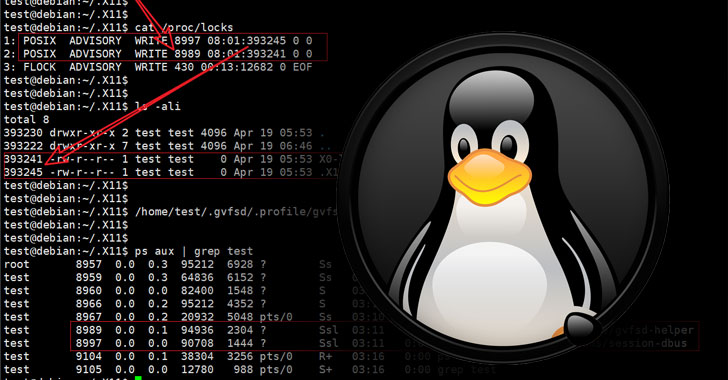

Surnommé « RotaJakiro« par des chercheurs de Qihoo 360 NETLAB, la porte dérobée cible les machines Linux X64, et est ainsi nommée d’après le fait que » la famille utilise le cryptage par rotation et se comporte différemment pour les comptes root / non root lors de l’exécution. «

Les résultats proviennent d’une analyse d’un échantillon de malware il a été détecté le 25 mars, bien que les premières versions semblent avoir été téléchargées sur VirusTotal dès mai 2018. A le total de quatre échantillons ont été trouvés à ce jour dans la base de données, qui restent tous non détectés par la plupart des moteurs anti-malware. Au moment de la rédaction, seuls sept fournisseurs de sécurité signalent la dernière version du logiciel malveillant comme malveillante.

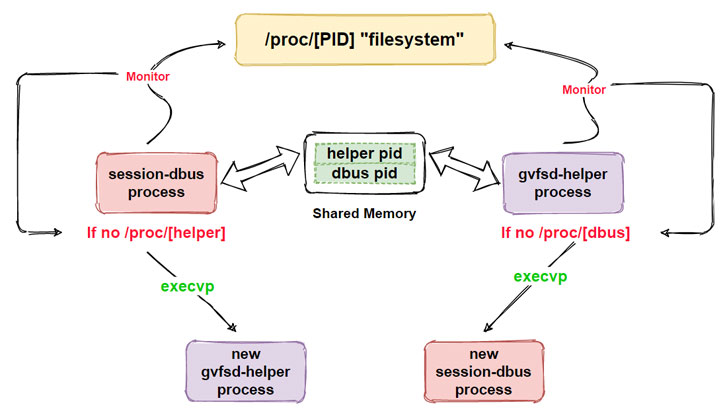

« Au niveau fonctionnel, RotaJakiro détermine d’abord si l’utilisateur est root ou non root au moment de l’exécution, avec différentes politiques d’exécution pour différents comptes, puis décrypte les ressources sensibles pertinentes en utilisant AES & ROTATE pour la persistance ultérieure, la protection des processus et l’utilisation d’une seule instance, et enfin établit la communication avec C2 et attend l’exécution des commandes émises par C2 », ont expliqué les chercheurs.

RotaJakiro est conçu dans un esprit furtif, reposant sur un mélange d’algorithmes cryptographiques pour crypter ses communications avec un serveur de commande et de contrôle (C2), en plus de prendre en charge 12 fonctions qui prennent en charge la collecte des métadonnées de l’appareil, le vol d’informations sensibles. , effectuer des opérations liées aux fichiers, et télécharger et exécuter des plug-ins extraits du serveur C2.

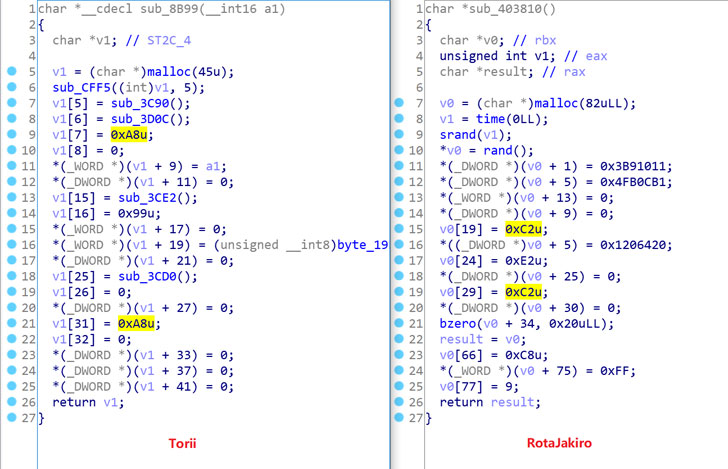

Mais en l’absence de preuves pour faire la lumière sur la nature des plugins, la véritable intention derrière la campagne contre les logiciels malveillants reste floue. Fait intéressant, certains des domaines C2 ont été enregistrés depuis décembre 2015, les chercheurs observant également des chevauchements entre RotaJakiro et un botnet nommé Torii.

« Du point de vue de la rétro-ingénierie, RotaJakiro et Torii partagent des styles similaires: l’utilisation d’algorithmes de chiffrement pour cacher des ressources sensibles, la mise en œuvre d’un style de persistance plutôt old-school, un trafic réseau structuré, etc. », ont déclaré les chercheurs. « Nous ne connaissons pas exactement la réponse, mais il semble que RotaJakiro et Torii ont des liens. »